オーストラリアの企業にとって大きなサイバー脅威となっているのが、重要人物を狙った電子メールによる「なりすまし詐欺」です。 この詐欺では、サイバー犯罪者がフィッシングメールを使って企業の経営者や役員になりすまします。 犯罪者は通常、権威ある立場の人員を装い、被害者に送金の実行や請求書の支払い、または攻撃者に機密データを送信するよう求めます。

ACCCのScamwatchは、2017年にオーストラリア人がなりすまし攻撃による損失を470万ドル以上報告したと明らかにしており、2800人のオーストラリア人が騙されて個人情報を提供したと推測しています。 同年、Mimecastは、なりすまし攻撃は電子メールを使ったサイバー攻撃の中で最も急速に増加しており、被害者が平均18万ドルの損失を被ったことを報告しています。 しかし、電子メールを使ったなりすまし攻撃からビジネスを守るために、あなたやIT担当者が簡単な(しかも無料の)対策を講じることができるのは良いニュースです。 この記事では、その理由と方法について説明します。

電子メールによるなりすましとは、攻撃者(サイバー犯罪者)が電子メールを偽造し、他の誰かによって送信されたように見せかけることを言います。 これは、送信者の名前と電子メールアドレス全体を偽造する場合と、より簡単なケースでは、送信者の名前だけを偽造する場合があります。

攻撃者の典型的な意図は、被害者をだますことです。

- 金銭の授受を行う、または偽の請求書を支払ってビジネスをだます、

- ビジネスや顧客に関連する機密データを送り返す、などです。

- ハイパーリンクをクリックして、被害者のコンピューターを乗っ取ったり、BEC (Business Email Compromise) 攻撃と呼ばれる詐欺行為を容易にするためにユーザー認証情報を盗んだり、

- 添付ファイルを開いて被害者のコンピューターにランサムウェアをインストールして被害者の内部ネットワーク上のすべてのファイルを暗号化して身代金として要求したりする。

Email Is an Secure Service by Default

Email が使用するコア電子メール プロトコルは、今日のように不正使用が問題になっていなかった 1980 年代に開発されたものです。 当時は、インターネットは古風で親しみやすい場所でした。 電子メール サーバーは、オープン リレーとして明示的に構成されており、接続する誰もがどこにでも電子メールを送信できるようになっていました。 9005>

E メール プロトコルにおけるこの寛容な設計の遺産は、E メール スプーフィングが非常に簡単である理由を示しています。 デフォルトの電子メール サービスでは、送信者名や電子メール アドレスを偽装した詐欺メールを識別してブロックすることができないため、企業はなりすましサイバー攻撃に対して脆弱なままです。

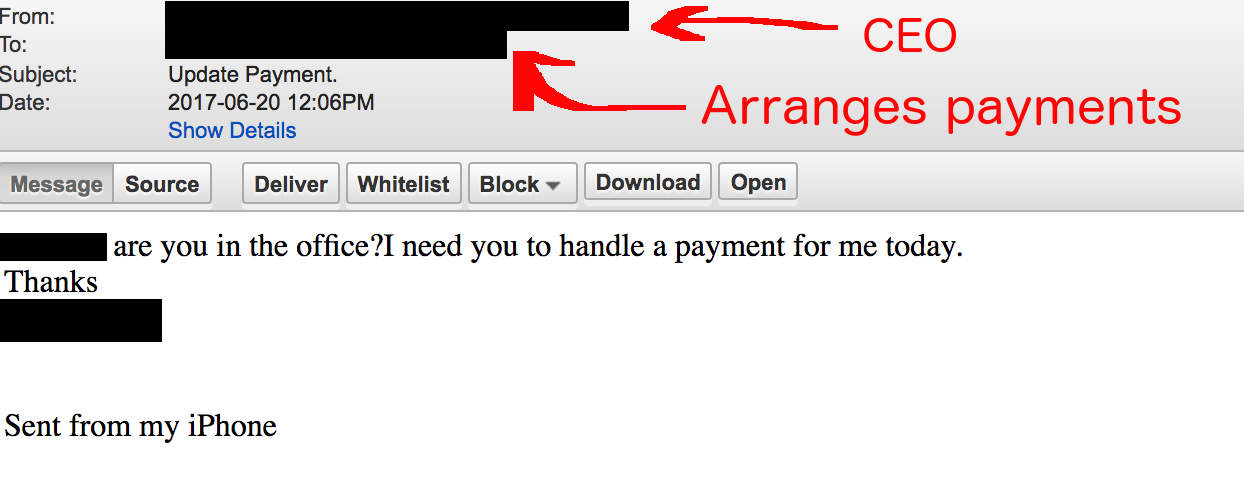

たとえば、次の電子メールは当社のアンチフィッシング サービスで傍受されたものです。 この攻撃者は、私たちのクライアントの銀行口座に金銭的な送金をするよう騙して、詐欺を行おうとしていたのです。 興味深いことに、犯人はこの企業のどの従業員が支払管理を担当しているかを知っており、特に彼女をターゲットにしていました。

なりすましメールのメカニズム

サイバー犯罪者が頻繁に使用する、2種類の共通のなりすまし手法が存在します。 説明のために、私たちがなりすましたい権威ある人物をSaul Goodmanとし、彼のメールアドレスを[email protected]:

- 方法その1 – メールアドレスのなりすましです。 ソウルのメールアドレスと名前を偽装して、送信者がソウルに見えるようにします。

Saul Goodman <[email protected]>. - 方法2 – 表示名詐称。 Saulの名前だけが偽装され、電子メールアドレスは偽装されません。

Saul Goodman <[email protected]>.

ウェブベースのフリーメールが利用できるため、方法2は非常に簡単でローテクな攻撃となります。 攻撃者は、あなたの会社で権威ある立場にある人の名前を見つけ出し、その名前を使ってGmail、Outlook.com、Yahooメールなどの無料メールサービスにサインアップします。

肯定的な面では、IT スタッフがメール サービスにいくつかの簡単な変更を加えることで、上記の方法 #1 と #2 の両方からビジネスを保護することができます。 この手順は、技術的な読者を念頭に置いて書かれています。

これらの変更を行える信頼できる担当者がいない場合は、弊社にご連絡いただければ、これらの機能を有効にしたローカルで安全な電子メール サービスを提供いたします。

10 分間の努力でメールアドレス偽装を防ぐ(方法1)

すべてのメールには 2 つの異なる送信者がいることをご存知でしょうか? 1つは「エンベロープ送信者」と呼ばれるメールアドレスで、もう1つはメールのヘッダーに設定されています。 後者は「From:」ヘッダーとして知られており、通常、Microsoft Outlookなどの電子メールクライアントによって表示されます。 残念ながら、サイバー犯罪者は「From:」ヘッダーを偽造し、メールクライアントを騙して、あなたのビジネスに属する名前と電子メールアドレスを表示させることができます。

あなたやITスタッフは、メールサービスの設定を変更して、あなたの組織に届く不正なメールをブロックしたり、他のメールサービスに、あなたからの正当なメールがどのように見えるべきかという注意を促したりすることができます。

The Three DNS Records That Combat Email Address Spoofing

SPF, DKIM, DMARCを企業のドメイン名レコードに追加することは、それほど複雑なことではありません。 Office 365やG Suiteを使用している場合、メールプロバイダに応じた以下の手順を実行するだけです。

- G Suite の手順

- Office 365 の手順

DKIM レコードの作成:

- G Suite の手順

- Office 365 の手順

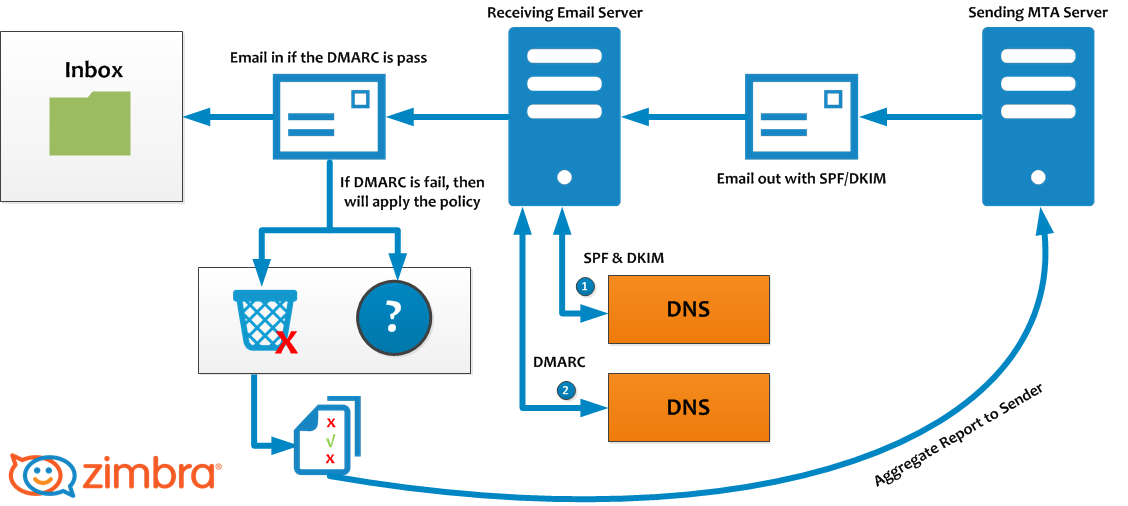

電子メールにはメールの送信元アドレスがあると言ったことを覚えていますか? 私たちはまだ、最後の1つの記録を作成していません。 DMARCです。 一般に信じられているのとは逆に、SPF だけではなりすましを防ぐことはできません。 DMARCレコードがなくても、サイバー犯罪者はあなたの会社のメールアドレスを偽造することができます。SPFは目に見えない「封筒の差出人」に対してのみ検証され、「From:」ヘッダーに対しては検証されないからです。 言い換えれば、犯罪者は送信者の電子メールアドレスを偽装することができ、それでもSPFチェックを通過することができます。 これは決して完璧なものではありませんが、素晴らしいスタートです。 3つのレコードをすべて作成した場合、送信者を偽装したあなたのドメインからの電子メールは、今後、人々の迷惑メールフォルダに直接入ることになります。 これは、あなたのメールサービス、およびDMARCを使用する他のメールサービスでの話です。 9005>

How to Combat Display Name Spoofing (Method #2)

表示名偽装は、メール偽装ほど高度な技術ではありませんが、はるかに危険なものです。 送信者の電子メール アドレス自体は偽造されないため、3 つの単純な DNS レコードを追加するだけで偽装メールを阻止できた最初のシナリオとは対照的に、偽造された表示名の電子メールをブロックすることはより困難です。

2 の方法では、サイバー犯罪者は単に、組織の役員と同じ名前 (Saul Goodman <[email protected]> など) を使用して無料のメールプロバイダーに新しい電子メールアドレスを登録するだけです。 技術的には、このメールアドレスは有効なので、これらのアカウントから送信されたメールはスパム対策のフィルタリングをすり抜けることができます。 同様に、SPF/DKIM/DMARCレコードも、電子メールアドレスが偽造されていないため、これらのフィッシングメールをブロックすることはできません。

結果として、最初で最後の防衛線は従業員になります。 従業員は用心深く、表示名偽装のテクニックを使ったメールを識別できるように準備しておく必要があります。 悲しいことに、これはヒューマン エラーになりやすく、従業員は、締め切りが迫っていたり、細部にまで注意が行き届かないなど、ストレスの多い状況下では、受信する電子メールのすべての詳細を確認しない可能性があります。

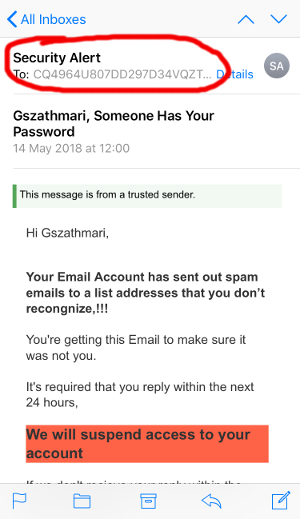

さらに悪いことに、多くの電子メール クライアント、特にスマートフォンの電子メール クライアントでは、デフォルトで送信者の名前のみが表示され、電子メール アドレスは表示されないようになっています。 たとえば、iPhone のメール アプリでは、電子メール アドレスを表示するには、送信者の名前をタップする必要があります。

従業員は、表示名を偽装した不正なメールを識別するトレーニングを受け、何かが間違っているかを検出できるようにできるだけ多くの視覚教材を受け取る必要があります。 幸いなことに、Office 365 と G Suite は、従業員に視覚的な手がかりを提供することで、表示名の偽装に対抗できるように設定できます。

従業員に偽装メールを識別するためのトレーニングを提供していない場合、組織はフィッシングの犠牲になる危険があります。 アイアンバスティオンでは、フィッシング入門講座を開催しています。

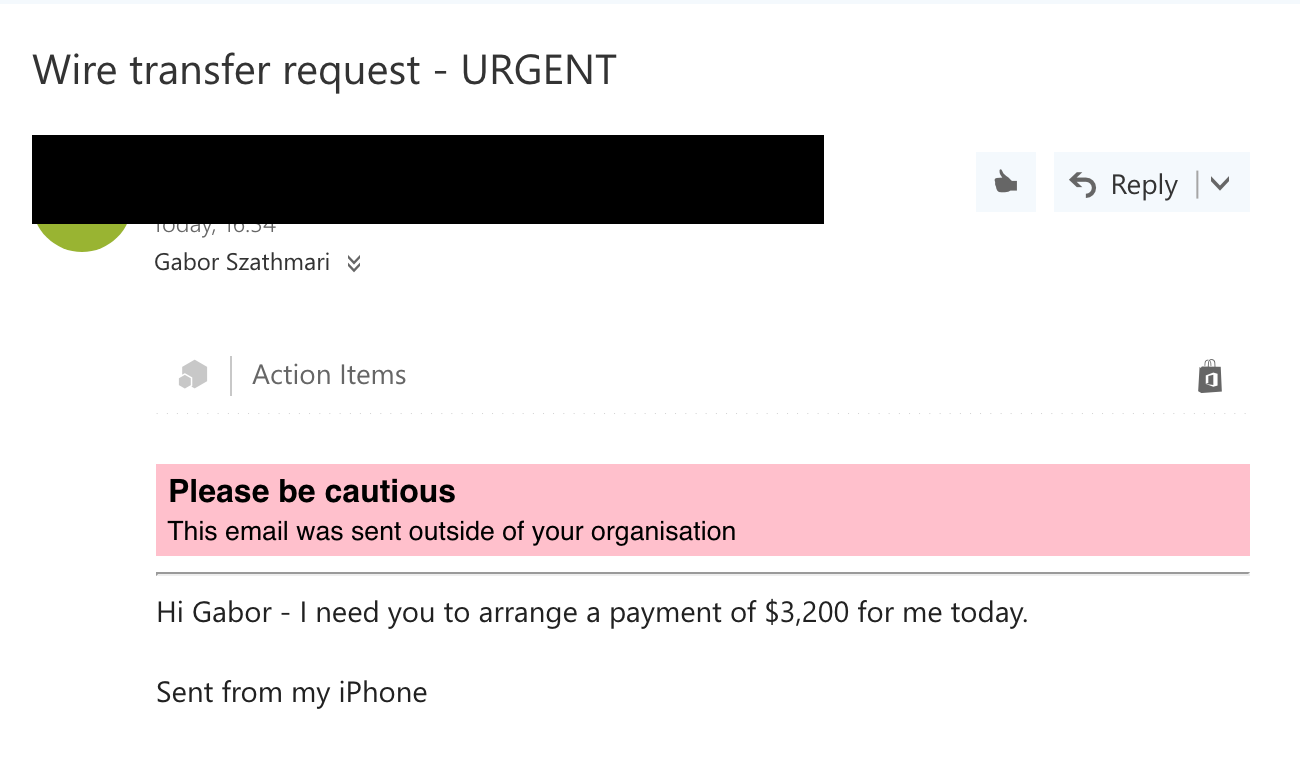

Office 365の外部メールにビジュアルな手がかりを追加

Office 365では、外部のメールアドレスから送信されたメッセージには、視認性の高い警告バナーを上部に挿入することが可能です。

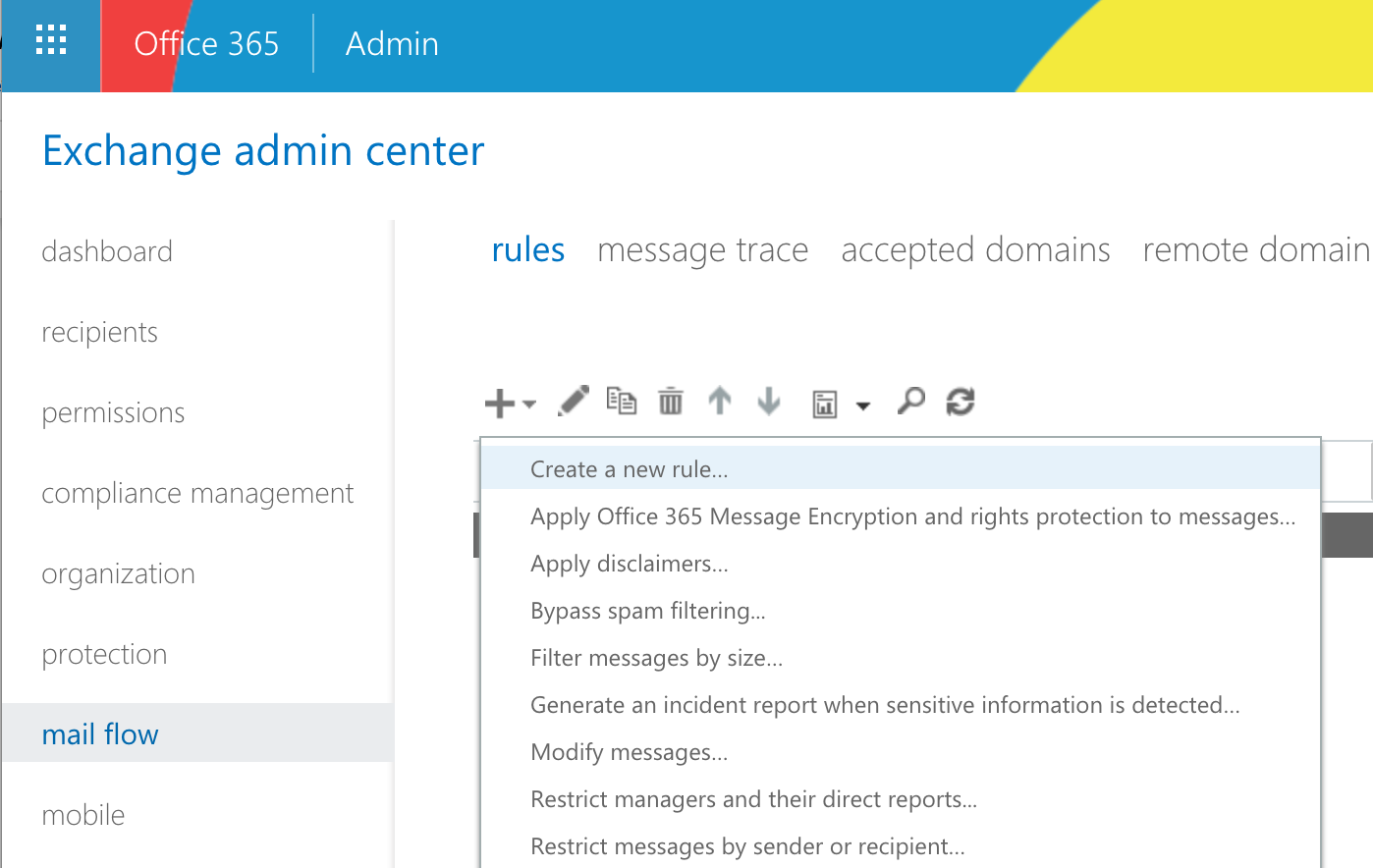

警告バナーを有効にするには、https://outlook.office365.com/ecpのOffice 365 Exchange Admin Centerで、メールフロー ->ルールに移動します。

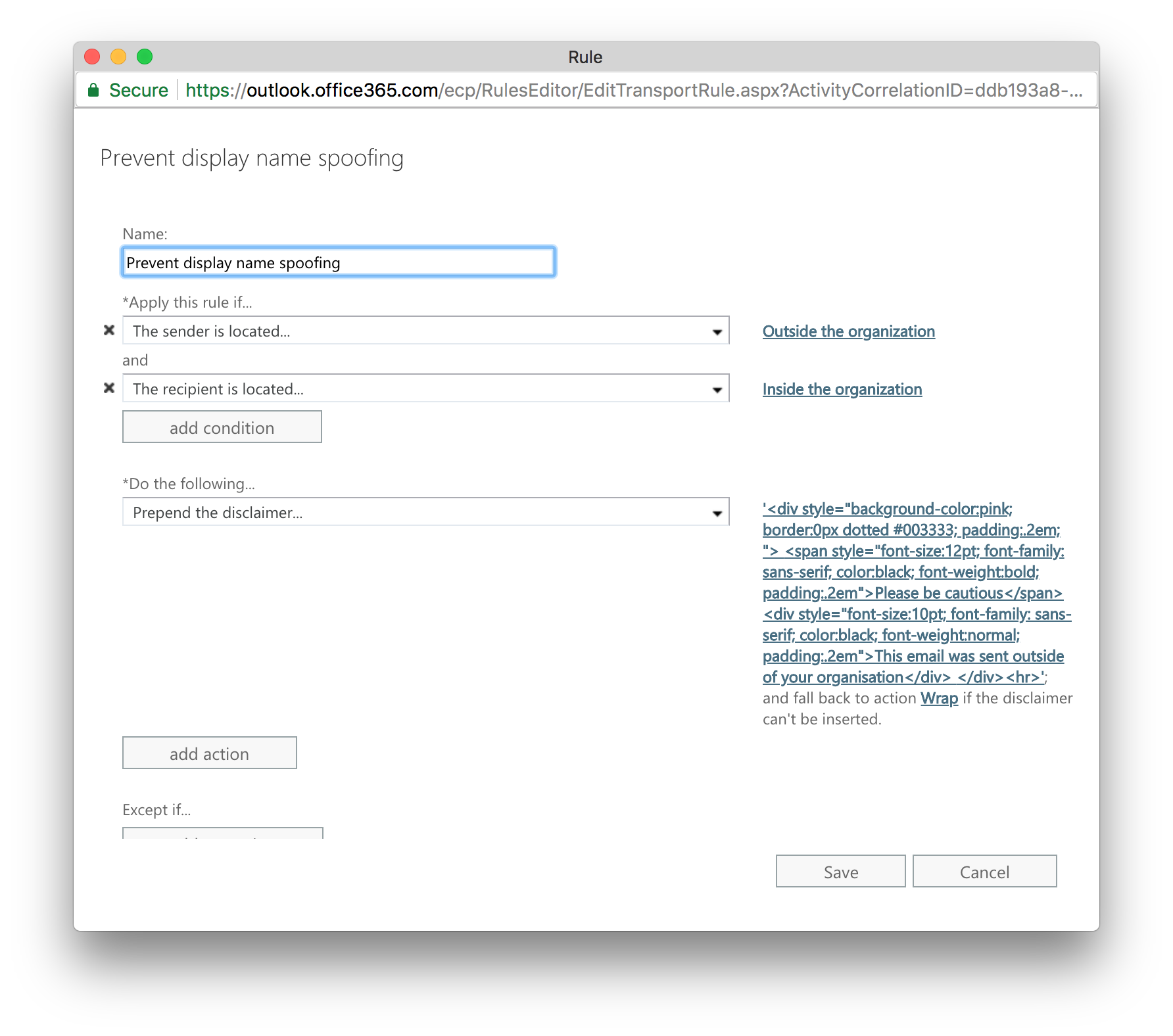

「+」マークをクリックして、「新しいルールを作成(A)」を選択します。 ポップアップウィンドウで、「送信者の場所」:「組織外」、「受信者の場所」:「組織内」を選択します。 Do the following」で、「Apply a disclaimer to the message」->「prepend a disclaimer」を選択し、次のコードを挿入します:

<div style="background-color:pink; border:0px dotted #003333; padding:.2em; "> <span style="font-size:12pt; font-family: sans-serif; color:black; font-weight:bold; padding:.2em">Please be cautious</span><div style="font-size:10pt; font-family: sans-serif; color:black; font-weight:normal; padding:.2em">This email was sent outside of your organisation</div> </div><hr>フォールバックアクションは「Wrap」であるべきです。 保存」をクリックし、ルールが有効になるまで数分待ちます。

G Suite の外部メールをフラグする設定

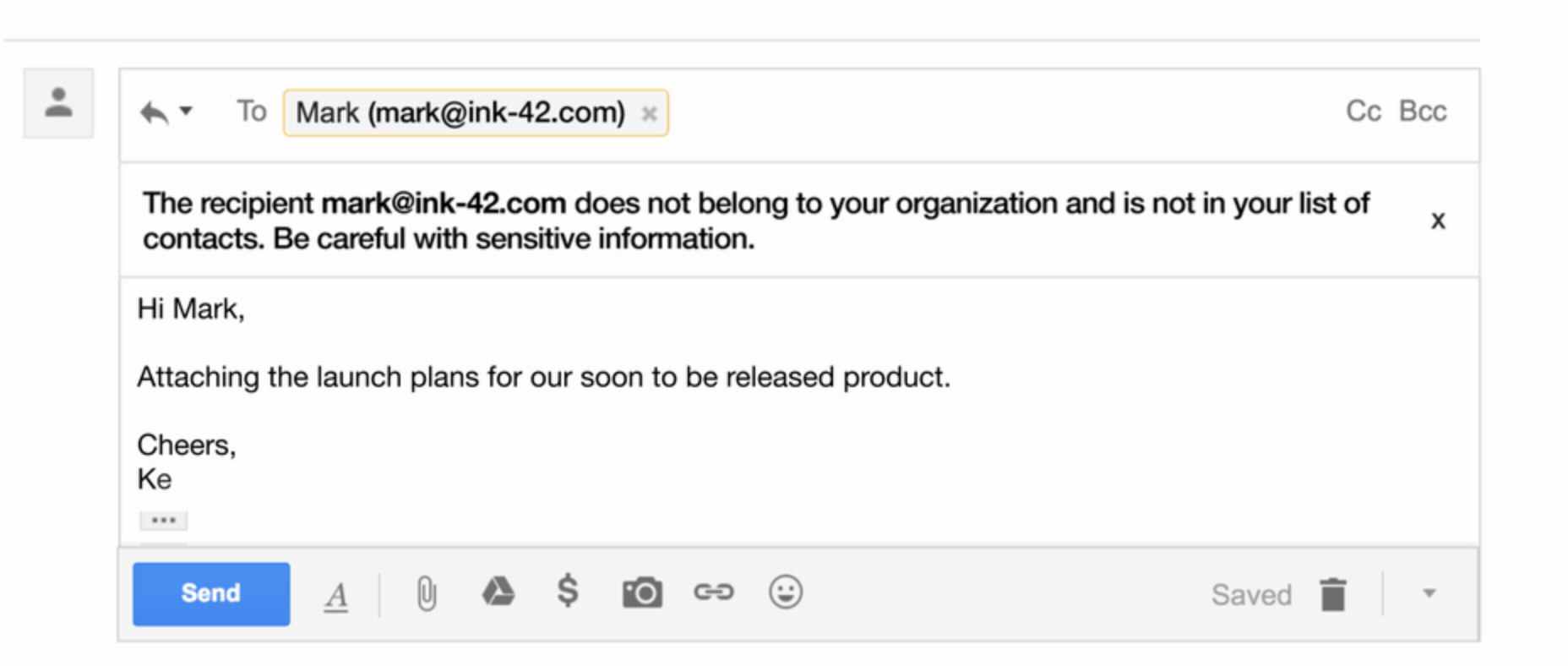

G Suite も Office 365 のように目に付きやすい警告バナーを挿入できますが、このサービスは表示名偽装と戦うためにやや高度なテクニックを提供します。 このオプションは、組織外の人物からのメッセージに返信しようとすると、Gmail Web インターフェイスのメールの上部に警告を表示します。

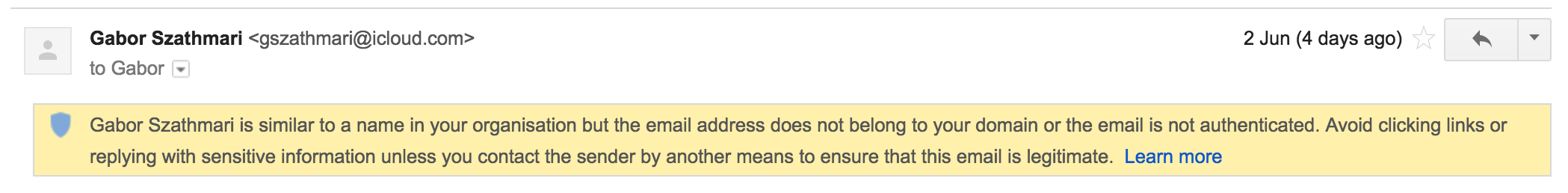

よりエキサイティングな機能は、Google が最近展開した新しい G Suite アンチフィッシングおよびマルウェア設定の 1 つです。 この機能は、従業員の名前を詐称しようとしたり、企業のドメイン名に類似したドメインから送信されたメールに対して警告バナーを表示することができます。

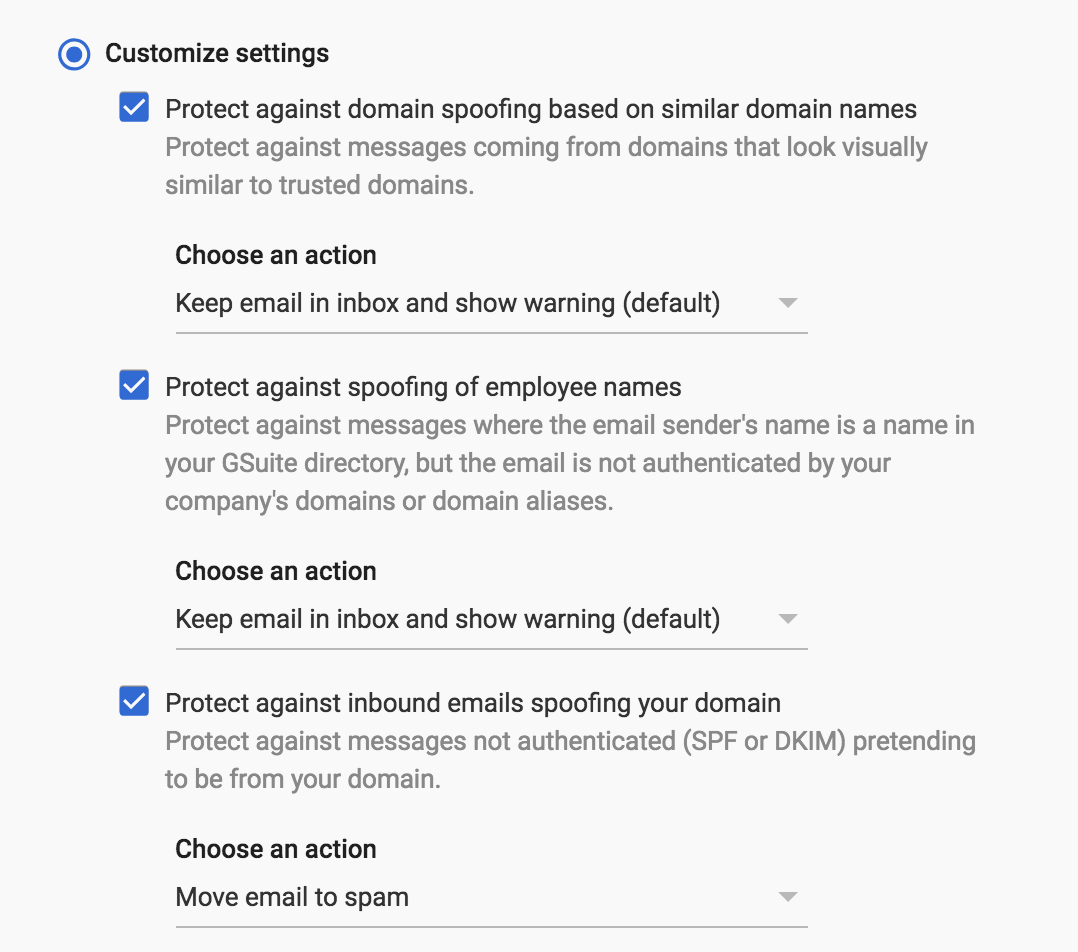

この設定を有効にするには、G Suite Admin Portal (https://admin.google.com/) に移動して Apps -> G Suite -> Gmail に移動してください。 次に、[Safety]セクションまでスクロールダウンし、それを展開します。 スプーフィングと認証]セクションに移動し、以下をオンにします。

- 類似したドメイン名に基づくドメイン偽装からの保護

- 従業員名の偽装からの保護

- ドメインを偽装した受信メールからの保護(最初のシナリオをカバー)

警告バナーはWebメールインターフェイス使用時のみ現れることに留意してください。 従業員が Microsoft Outlook などの古典的な電子メール クライアントを使用してメールボックスにアクセスしている場合、視覚的な手がかりを得ることはできません。

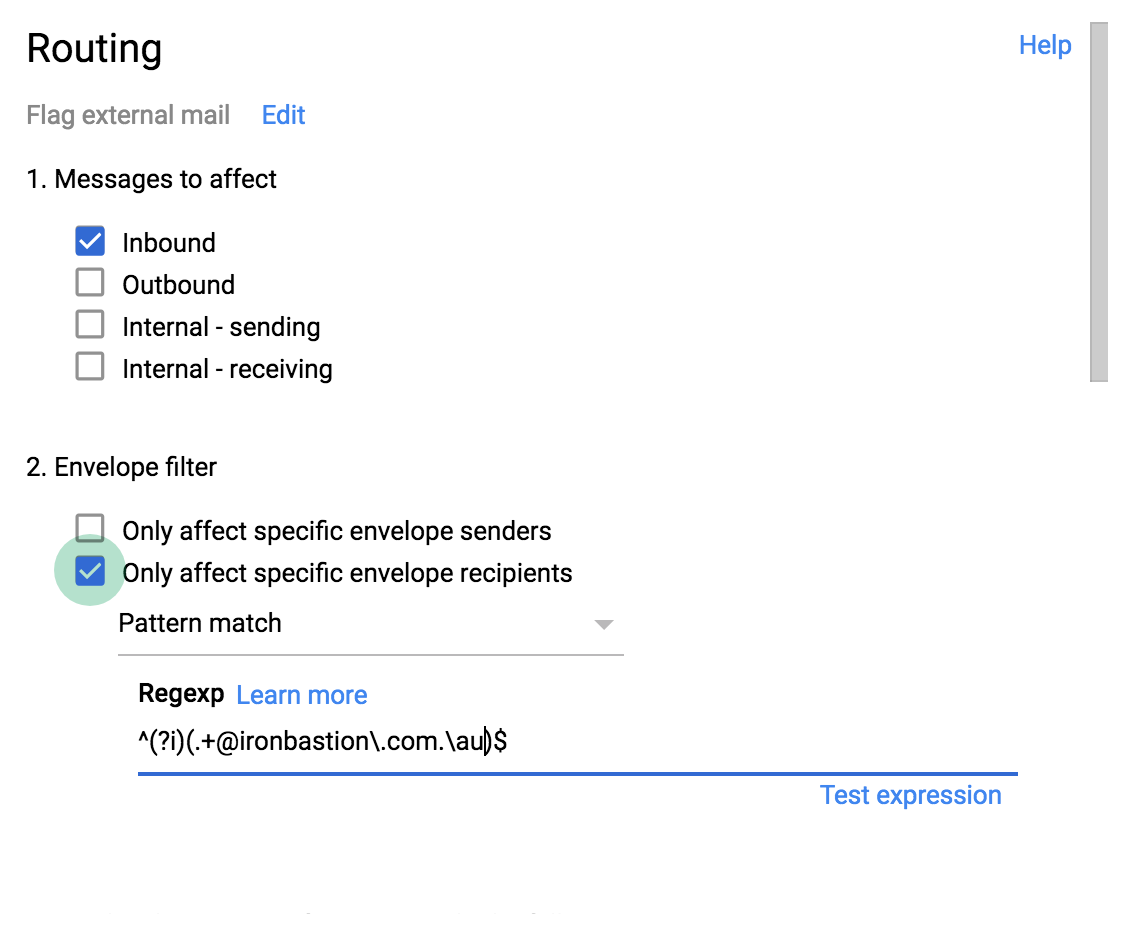

受信メールの件名を変更するには、管理者ポータルで、アプリ -> G Suite -> Gmail -> Advanced Settingsに再度アクセスします。 ルーティング]までスクロールダウンし、以下のように新しいエントリを追加します。 影響するメッセージ]の[着信]を選択します。 Only affect specific envelope senders」を選び、ドロップダウンメニューから「Pattern match」を選びます。 正規表現フィールドに^(?i)(.+@yourdomain\.com.\.au)$と入力します。

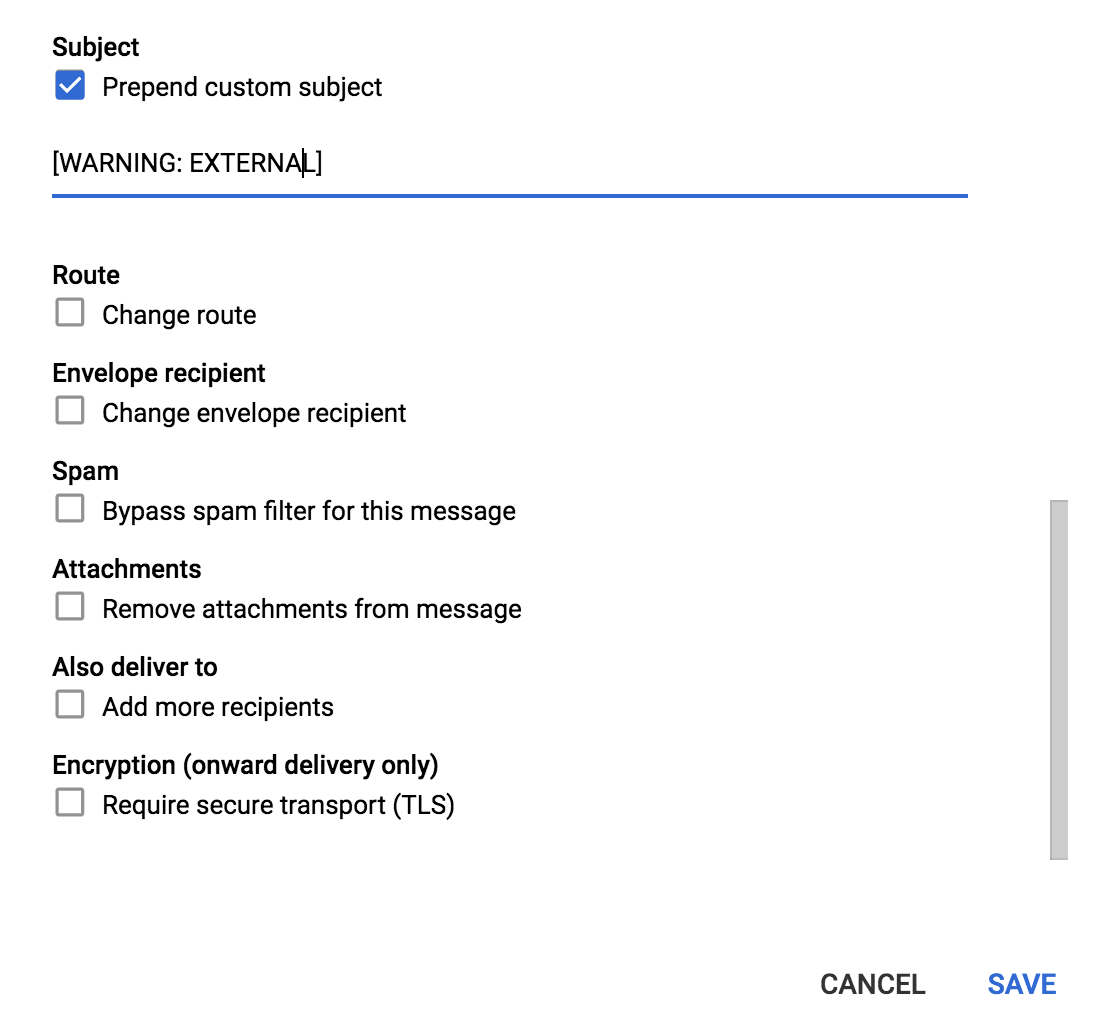

最後に、下方向にスクロールし、「Prepend custom subject」を選択して希望の警告ラベルを追加し、「保存」をクリックします。 9005>

Voilá! 外部メールの件名に警告のプレフィックスが表示されるようになりました。

アンチフィッシング サービスを使用してメール スプーフィングを検出

なりすまし攻撃(メールアドレス偽装と表示名偽装の両方)と戦うための3番目の方法は、アンチフィッシング サービスを使用して受信メールを事前にスクリーニングする方法です。 これらのサービスは、メールアドレス偽装やディスプレイ名偽装などのフィッシングの脅威から組織を守るために特別に設計された技術を備えています。

Why Anti-Phishing Services Are Superior

アンチフィッシングサービスは、受信メールのコンテンツ全体を綿密に分析し、典型的な文言やテキストの意味、無効なデジタル署名、送信者の低い評価など、フィッシング攻撃を示す赤旗を見つけることができます。 内蔵のアンチフィッシング・アルゴリズムは、機械学習、人工知能(AI)、脅威インテリジェンス・ネットワークによってサポートされています。 次に、添付ファイルは安全な環境で既知および未知の脅威について分析され、埋め込まれたハイパーリンクは、受信者がクリックしたときに悪意のあるURLをリアルタイムで分析する(そしてブロックする)ように修正されます。

フィッシング対策サービスは、すべてのメールサービスプロバイダに対応しています。 あなたの会社がG Suite、Office 365、オンプレミスのMicrosoft Exchange、またはITサービス・プロバイダーが提供するメール・プラットフォームを使用していても、フィッシング対策サービスはそれらのいずれともシームレスに統合することが可能です。 9005>

Summary

Email Address Spoofing と Sender Name Spoofing は、サイバー犯罪者が電子メールベースのなりすまし攻撃で利用している技術です。 これらの詐欺の目的は、組織の人員を欺き、攻撃者に支払いや機密情報の送信をさせることです。 1980年代に行われた設計上の決定により、電子メールは送信者の真正性を保証することができません。 犯罪者はメッセージの送信者を偽るために様々な方法を用いており、これらの電子メールの脅威はそれぞれ異なる方法で対処する必要があります。 SPF、DKIM、DMARCの各レコードを企業のDNSに追加するだけで、メールアドレス詐称に対抗できますが、ディスプレイネーム詐称の場合は、従業員がより注意深くなるよう訓練する必要があります。 受信メールに視覚的な手がかりを加えることで、社内の人間ではないことを従業員に警告することができます。 さらに、フィッシング対策サービスでは、高度な技術を使ってフィッシング詐欺のメールをスクリーニングし、お客様の組織がフィッシング被害に遭うリスクを最小限に抑えることができます。

私たちは、大企業が使用するのと同じフィッシング対策技術を、大企業向けの価格設定なしに、すべての企業に提供しています。

私たちのチームは、資格を持ったサイバーセキュリティの専門家であり、すべてのスタッフとオペレーションは、オーストラリアに拠点を置いています。