What are Ticket Scalping Bots

Scalping in its modern iteration, also known as bulk or automated buying, is threat to eCommerce and tickets website selling sought-after products and services. スキャルパーは、一般ユーザーには利用できないスケーラブルな方法でチケットや商品ユニットを購入する悪質な行為者です。 チケットボットは、チケットを大量に購入するために使用される自動化されたソフトウェアです。

この状況に取り組むために特別な法律が制定されたにもかかわらず、ほとんどの市場において、オンラインチケット予約全体の40%以上が、後で転売するために、自動ソフトウェアによって行われるようになっています。 このため、スキャルピング、特にボットによるスキャルピングは、販売者にとって大きな懸念事項となっています。

チケット スカルピング業界

スキャルピングは通常、イベント会場で販売されるチケットに関連していますが、転売目的で物理製品を一括購入する際にもスキャルパー ロボットによる取引が行われます。 より多くのスキャルパーが自動化ツールの使用に移行するにつれて、問題の範囲は拡大しています。 スキャルピングボットは安価で実行しやすく、スキャルパーに非常に高い投資収益率をもたらします。

スキャルパーに対する規制管理は限られており、事実上訴追はないため、彼らは途切れることなく活動することが可能です。 スキャルパーは、規制のオーバーヘッドが少ない小国や、マン島のようなタックスヘイブンから活動することを好みます。 チケット輸入は、世界で年間150億ドルの収益を上げる産業です。

スキャルパーは、仕事の準備のために、数週間から数カ月前に、今後のイベントや製品の発売を研究しています。 インターネットでの販売があると、スキャルピングボットは、発売から数ミリ秒以内に人気商品やイベントのチケットを購入できるように準備します。

自動スキャルピング攻撃の仕組み

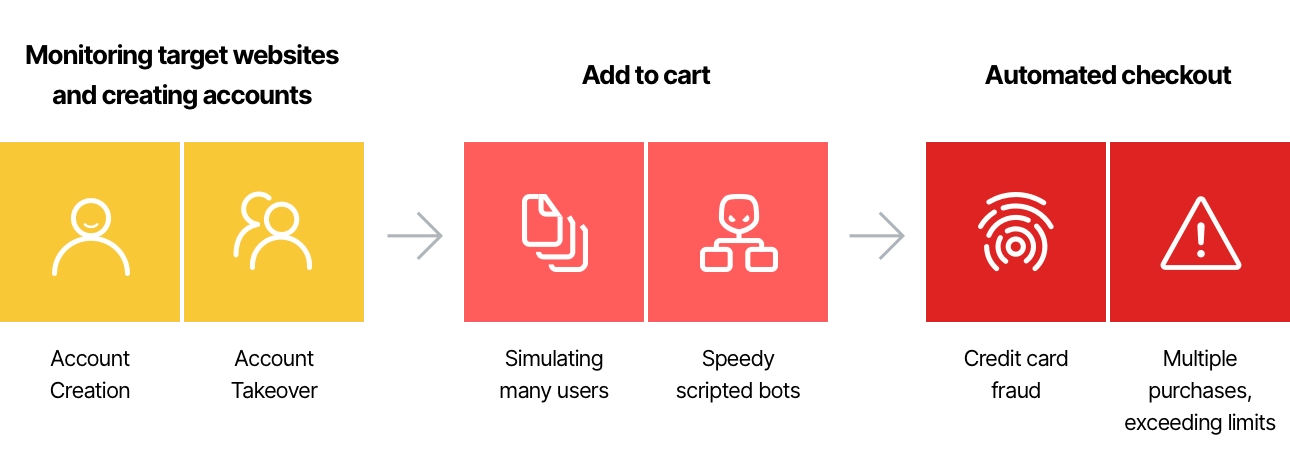

スキャルパーは、チケット ボットを使用して、3つの段階でWebサイトを攻撃します。

- ターゲットWebサイトの監視とアカウントの作成-ドロップ チェックまたはスピニングとしても知られていますが、スキャルパーはボットを使用して小売業者のWebサイト、イベントのサイト、さらにはTwitterやその他のソーシャルメディアフィードを常に調査し、興味深い新発売を特定します。 並行して、スキャルパーはボットを使って自動的に偽のアカウントを作成したり、.

- カートに入れる-スキャルパーボットは、希望のアイテムをショッピングカートに追加する最初の人になる必要があります。 ブロックされたことを検出されずに複数の購入を行うことができるようにするには、スキャルパーボットは、在庫制限、Sなどの安全制御を回避する必要があります。 彼らは一般的に住宅用プロキシネットワークに依存しているので、各リクエストは全く異なる正規のIPアドレスから来る。 そのため、このような「曖昧さ」は、「曖昧さ」そのものであり、「曖昧さ」である。 新しいアカウントを作成するためにログインするか、ゲストアカウントを使用するために必要なすべての情報を入力し、クレジットカードのローテーションリストを介して支払いを入力します。 発見されないように、彼らは購入ごとに異なる請求プロファイルを使用し、クレデンシャル、名前、およびアドレスのフォーマットを混ぜ合わせます。

Ticket scalping bot attack process

DIY Defense Strategies Against Ticket Bots

イベントや eCommerce サイトをチケット ボットから守るには、以下の戦略を使用できます。

- ほとんどのボットは古いバージョンを持つ仮想ブラウザを使用するので、古いブラウザ バージョンをブロックするか強力な保護対策を適用しましょう。

- API やモバイル アプリケーション、Web サイトにレート制限を設定し、自動的な不正使用を防止する。

- Digital Ocean、OVH SAS、OVH Hosting、Choopa など、ダフ屋がよく使うホスティング プロバイダーやプロキシをブロックする。

- 失敗したログインに注意する。

Advanced Defense Techniques

以下のテクニックは、一般的に悪いボット、特にチケット ボットに対するより包括的な保護となります。

Device fingerprinting

スキャルピングを試みるボットはスケールで動く必要があり、毎回デバイスを変更するわけにはいきません。 ブラウザを変更したり、キャッシュをクリアしたり、シークレット ブラウザ モードを使用したり、仮想マシンやエミュレータを使用したりする必要があります。 デバイス フィンガープリントは、セッション間で同じままである一連のブラウザおよびデバイス パラメータを識別するのに役立ちます。 ブラウザの検証には、すべてのユーザー ブラウザが本当にそうであると主張していることを確認することが含まれます。 たとえば、これは、ブラウザに予期される JavaScript エージェントがあり、予期される方法で呼び出しを行い、人間のユーザーから予期される動作パターンを示すことを確認することによって行うことができます。

Reputation Analysis

予測できる動作および技術パターン、または IP を識別することさえできるソフトウェア ボットが知られています。 ボット パターンのデータベースにアクセスすることで、サイトにアクセスする既知のボットを特定できます。 一見すると本当の人間のユーザーのように見えるトラフィックでも、既知の悪いボット パターンと相互参照することにより、簡単にボットとして識別できます。

機械学習による行動分析

決済サイトの人間のユーザーには予測可能な行動パターンがあります。 ボットは通常、異なる行動をとりますが、常に事前に指定したり特定したりすることができない方法で行動します。 要求された URL、Web サイトの利用状況、マウスの動き、モバイルのスワイプなどの測定基準の行動分析により、異常または疑わしいユーザーまたはトランザクションを発見することができます。 これは、悪質なボットを特定するのに役立ちます。

Progressive Challenges

ボットを疑うときはいつでも、トラフィックが本当に人間かどうかを検証する方法をいくつか用意しておく必要があります。 実際のユーザーの混乱を避けるために、最も高度なボット以外は挑戦の初期段階で失敗するように、徐々に難しくなるいくつかの挑戦を試みることが最善です。

- Cookies-check if the user / bot accepts cookies (invisible to real users)

- JavaScript-check if the bot can render Javascript (slightly slows down the page for a user)

- JavaScript-check if the bot accepts cookies – ボットが Javascript をレンダーできるかどうかをチェックします。

- -check if the bot can perform a complex user action (disruptive for users)

See how Imperva Advanced Bot Protection can help you with protectiong against ticket scalping bots.

Imperva Bot Management

Imperva の Advanced Bot Protection ソリューションは、上記のすべての高度なセキュリティ対策を使用してチケットボットから保護し、実際のユーザーのトラフィックへの影響を最小限に抑えて悪質なボットを識別できるようにすることが可能です。

- Device fingerprinting

- Browser validation

- Behavioral analysis

- Reputation analysis

- Progressive challenge

さらに、Impervaでは防衛ボット戦略を補完する追加のセキュリティ対策もカバーしています。 多要素認証とAPIセキュリティを提供し、必要なトラフィックのみがAPIエンドポイントにアクセスできるようにし、脆弱性の悪用をブロックします。

ボット保護以外にも、ImpervaはWebサイトやアプリケーションを利用可能、簡単にアクセスでき、安全にするための多層保護を以下のように提供します。