En stor cybertrussel mod australske virksomheder er e-mail-baserede svindelnumre, der er rettet mod nøglepersoner. Ordningen indebærer, at cyberkriminelle efterligner virksomhedsejere og ledende medarbejdere ved hjælp af phishing-e-mails. Kriminelle udgiver sig typisk for at være personale i autoritetspositioner og beder ofrene om at foretage pengeoverførsler, betale fakturaer eller sende angriberen følsomme data.

Accccc’s Scamwatch afslører, at australierne rapporterede om tab på over 4,7 millioner dollars i tab forårsaget af imiteringsangreb i 2017, og anslår, at 2.800 australiere blev narret til at opgive personlige oplysninger. Samme år rapporterede Mimecast, at imiteringsangreb var det hurtigst voksende e-mail-baserede cyberangreb, der fik ofrene til at miste i gennemsnit 180.000 dollars. Den gode nyhed er, at du eller dit it-personale kan træffe nogle enkle (og gratis) foranstaltninger for at beskytte din virksomhed mod e-mail-baserede efterligningsangreb. Denne artikel forklarer hvorfor og hvordan.

Email spoofing er, når en angriber (cyberkriminel) forfalsker en e-mail, så det ser ud til, at e-mailen er sendt af en anden person. Dette gøres enten således, at hele afsenderens navn og e-mail-adresse er en forfalskning, eller i mere simple tilfælde blot afsenderens navn.

Den typiske hensigt for angriberen er at narre sine ofre til at:

- at foretage pengeoverførsler eller betale falske fakturaer for at svindle din virksomhed;

- at sende følsomme data tilbage, der vedrører din virksomhed eller dine kunder;

- klikke på hyperlinks for at overtage ofrets computer og/eller stjæle brugeroplysninger for at lette svindel i det, der kaldes et BEC-angreb (Business Email Compromise), eller

- åbne en vedhæftet fil for at installere ransomware på ofrets computer for at kryptere alle filer på ofrets interne netværk og kræve løsepenge for dem.

E-mail er en usikker tjeneste som standard

De centrale e-mail-protokoller, der anvendes af e-mail, blev udviklet i 1980’erne, da misbrug ikke var et problem, som det er i dag. Dengang var internettet et hyggeligt og venligt sted. E-mail-servere var udtrykkeligt konfigureret som åbne relæer, hvilket betød, at de tillod enhver, der havde forbindelse til dem, at sende e-mails til hvor som helst. Denne almindelige praksis blev opgivet flere år senere, da spammere og kriminelle begyndte at udnytte åbne relæer.

Denne arv af permissivt design i e-mail-protokoller er grunden til, at e-mail-spoofing er ret nemt at udføre. E-mailtjenester er som standard ikke i stand til at identificere og blokere vildledende e-mails med et forfalsket afsendernavn eller en forfalsket e-mail-adresse, hvilket gør virksomheder sårbare over for cyberangreb med efterligning.

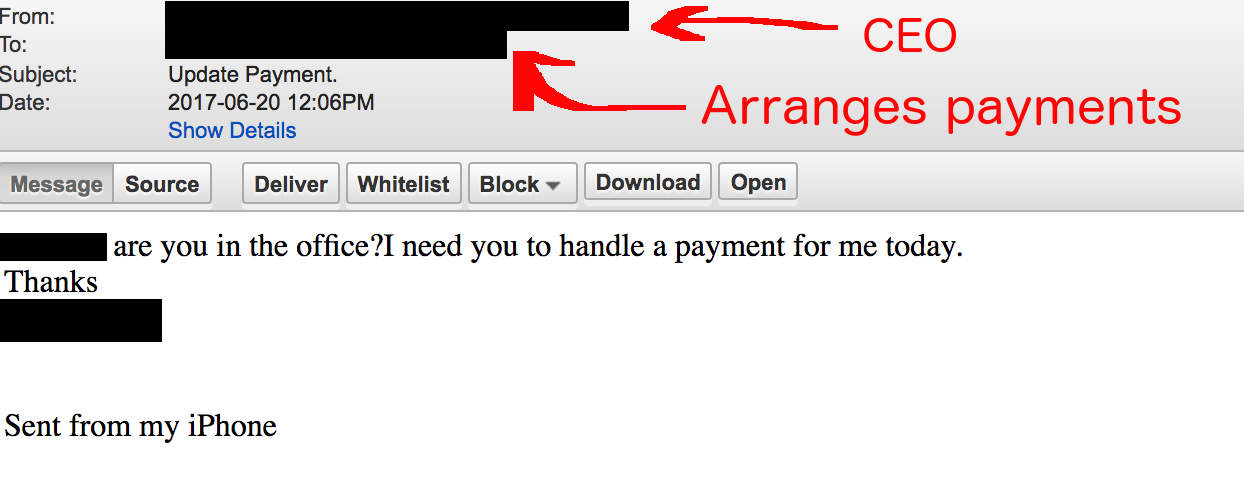

For eksempel blev følgende e-mail opsnappet af vores antiphishing-tjenester. Angriberen forsøgte at snyde vores kunde ved at narre dem til at foretage en finansiel overførsel til deres bankkonto. Interessant nok vidste den kriminelle, hvilken medarbejder i virksomheden der var ansvarlig for at administrere betalingerne, og han gik specifikt efter hende.

Mekanismerne i spoofede e-mails

Der er to almindelige efterligningsmetoder, der ofte anvendes af cyberkriminelle. Lad os til illustration sige, at vores person i en autoritetsposition, som vi ønsker at udgive os for at være Saul Goodman, og at hans e-mailadresse er [email protected]:

- Metode #1 – Spoofing af e-mailadresse: Sauls e-mail-adresse og hans navn spoofes på en indgående e-mail, således at afsenderen ser ud til at være:

Saul Goodman <[email protected]>. - Metode nr. 2 – Spoofing af skærmnavn: Kun Sauls navn er forfalsket, men ikke e-mailadressen:

Saul Goodman <[email protected]>.

Med tilgængeligheden af gratis web-baseret e-mail er metode nr. 2 et meget simpelt og lavteknologisk angreb at udføre. En angriber finder frem til navnet på en person i din virksomhed, som har en autoritetsposition, og tilmelder sig derefter til en gratis e-mail-tjeneste som Gmail, Outlook.com eller Yahoo Mail ved at bruge deres navn. Angriberen bruger derefter offentligt tilgængelige oplysninger om din virksomhed fra kilder som LinkedIn eller dit virksomhedswebsted til at ramme personer i din organisation.

På den positive side kan dit it-personale foretage et par enkle ændringer i din e-mailtjeneste for at beskytte din virksomhed mod både metode nr. 1 og 2 ovenfor.

De følgende to afsnit indeholder detaljerede instruktioner, der foretager ændringer i din mailtjeneste, så din virksomhed kan hjælpe med at identificere og blokere spoofede e-mails og hjælpe med at forhindre impersonation-angreb. Vejledningen er skrevet med et teknisk publikum for øje. Hvis dette ikke er dig, anbefaler vi, at du sender denne artikel til dit it-personale eller den kontrahent, der er ansvarlig for din e-mailtjeneste, og beder dem gennemføre nedenstående ændringer.

Hvis du ikke har en pålidelig person, der kan foretage disse ændringer, bør du kontakte os, så kan vi give dig lokale, sikre e-mailtjenester med disse funktioner aktiveret. Vores tjenester anvender også den nyeste anti-phishing-teknologi og har en meget konkurrencedygtig pris.

Forebyggelse af spoofing af e-mailadresser (metode #1) med en ti minutters indsats

Vidste du, at hver e-mail har to forskellige afsendere? Den ene e-mailadresse kaldes “kuvertafsender”, og den anden er angivet i e-mailhovedet. Sidstnævnte er kendt som “From:”-hovedet, som normalt vises af e-mail-klienterne, som f.eks. Microsoft Outlook. Desværre kan cyberkriminelle forfalske “From:”-hovedet for at narre e-mail-klienterne til at vise et navn og en e-mail-adresse, der tilhører din virksomhed.

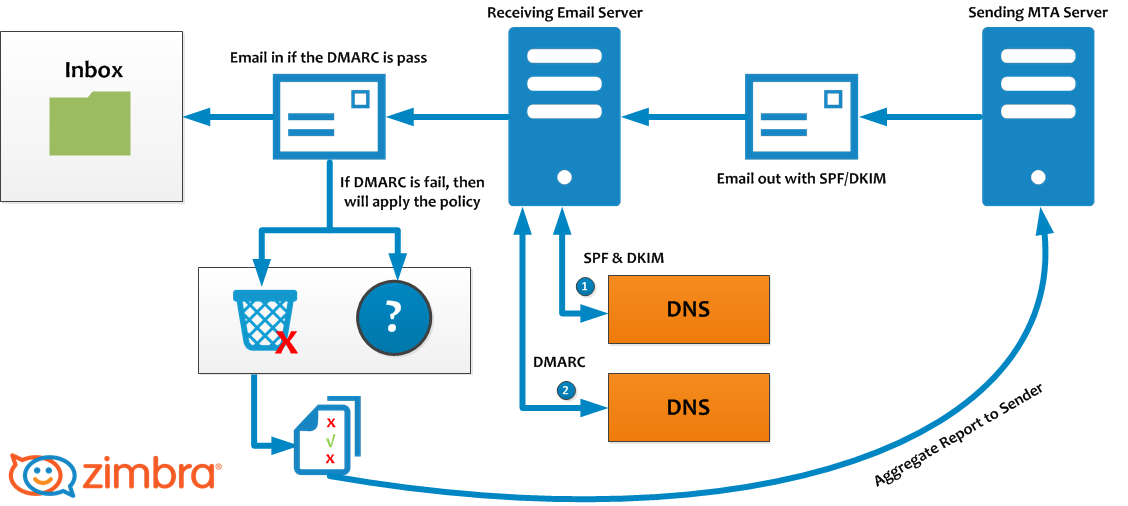

Du eller dine it-medarbejdere kan foretage ændringer i indstillingerne for din e-mailtjeneste for at hjælpe med at blokere vildledende e-mails, der kommer til din organisation, og gøre andre e-mailtjenester opmærksomme på, hvordan en legitim e-mail, der kommer fra dig, skal se ud. Dette gøres ved at tilføje såkaldte SPF-, DKIM- og DMARC DNS-poster til din virksomheds domænenavn.

De tre DNS-poster, der bekæmper spoofing af e-mailadresser

At tilføje SPF, DKIM og DMARC til en virksomheds domænenavnspost er ikke så kompliceret, som det lyder. I de tilfælde, hvor din virksomhed bruger Office 365 eller G Suite, skal du blot følge nedenstående vejledning for din mailudbyder.

Opretning af en SPF-record:

- G Suite vejledning

- Office 365 vejledning

Opretning af en DKIM-record:

- G Suite vejledning

- Office 365 vejledning

Huskede du, hvad vi sagde om, at e-mail har en afsenderadresse? Vi mangler endnu at oprette en sidste post: DMARC. I modsætning til hvad mange tror, kan SPF alene ikke forhindre spoofing. Uden DMARC-posten kan cyberkriminelle stadig forfalske din virksomheds e-mail-adresse, da SPF kun verificeres i forhold til den usynlige “kuvertafsender”, men ikke i “From:”-headeren. Med andre ord kan de kriminelle forfalske afsenderens e-mailadresse, og den vil stadig bestå SPF-kontrollen – og det er derfor, du har brug for DMARC-posten.

Du kan bruge en online DMARC-generator til at lave den perfekte DMARC-post til din virksomhed, eller du kan bare tage vores ord for gode varer og tilføje følgende DNS-post til din virksomheds DNS. Den er på ingen måde perfekt, men det er en god start:

_dmarc.mycompany.com.au. 3600 IN TXT "v=DMARC1; p=quarantine; pct=100;"

Godt tillykke, tid til at belønne dig selv med en god kop te. Hvis du har oprettet alle tre poster, vil e-mails fra dit domæne med en forfalsket afsender fremover ryge direkte i folks junkmailmappe. Det gælder for din egen e-mail-tjeneste og alle andre e-mail-tjenester, der bruger DMARC. Hvis du vil være strengere med hensyn til, hvordan e-mails med forfalskede afsendere skal behandles, bør du undersøge, om du kan indstille DMARC til ‘p=reject’.

Sådan bekæmper du Display Name Spoofing (metode nr. 2)

Og selv om Display Name Spoofing er en mindre sofistikeret teknik end e-mailspoofing, er den meget farligere. Da afsenderens e-mail-adresse ikke er forfalsket i sig selv, er det vanskeligere at blokere e-mails med forfalskede displaynavne i modsætning til det første scenarie, hvor blot tilføjelse af tre simple DNS-poster var tilstrækkeligt til at stoppe spoofede e-mails.

Med metode nr. 2 registrerer cyberkriminelle simpelthen en ny e-mail-adresse hos en gratis e-mail-udbyder med samme navn som en leder fra din organisation (f.eks. Saul Goodman <[email protected]>). Teknisk set er e-mail-adressen gyldig, så e-mails, der sendes fra disse konti, vil slippe igennem antispamfiltreringen. På samme måde vil SPF/DKIM/DMARC-posterne heller ikke blokere disse phishing-e-mails, fordi e-mail-adressen ikke er forfalsket.

Det betyder, at den første og sidste forsvarslinje er dine medarbejdere. De skal være årvågne og være forberedt på at identificere e-mails, der anvender Display Name Spoofing-teknikken. Desværre er dette udsat for menneskelige fejl, da dine medarbejdere under visse omstændigheder måske ikke kontrollerer alle detaljerne i hver enkelt indgående e-mail – f.eks. i stressede situationer som f.eks. hurtigt nærmede deadlines eller manglende opmærksomhed på detaljer.

Det kan også være, at medarbejderne tror, at e-mailen er legitim, fordi den ser ud til at komme fra en person, de kender, og fordi den er forsynet med virksomhedens standard-e-mail-signatur, der er underskrevet af denne person. Desværre kan angribere også bruge de samme e-mail-signaturer i bunden af e-mails sign-offs som legitime afsendere.

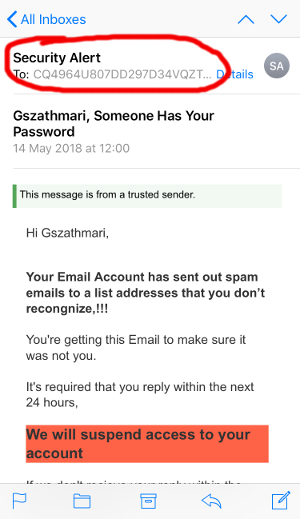

For at føje spot til skade viser mange e-mail-klienter – især smartphone-e-mail-klienter – som standard kun afsenderens navn, men ikke e-mail-adressen. Mailappen på iPhone kræver f.eks., at man skal trykke på afsenderens navn for at få vist en e-mail-adresse.

Medarbejdere bør uddannes til at identificere vildledende e-mails med de forfalskede visningsnavne og bør modtage så mange visuelle hjælpemidler som muligt for at opdage, om noget er galt. Heldigvis kan Office 365 og G Suite konfigureres til at hjælpe med at bekæmpe forfalskning af displaynavne ved at give medarbejderne visuelle spor.

Hvis du ikke giver dine medarbejdere træning i at identificere vildledende e-mails, risikerer din organisation at blive offer for phishing. Iron Bastion kan tilbyde Phishing Awareness Training til din virksomhed. Vores service giver effektiv, praktisk og målbar træning til dine medarbejdere til en meget konkurrencedygtig pris.

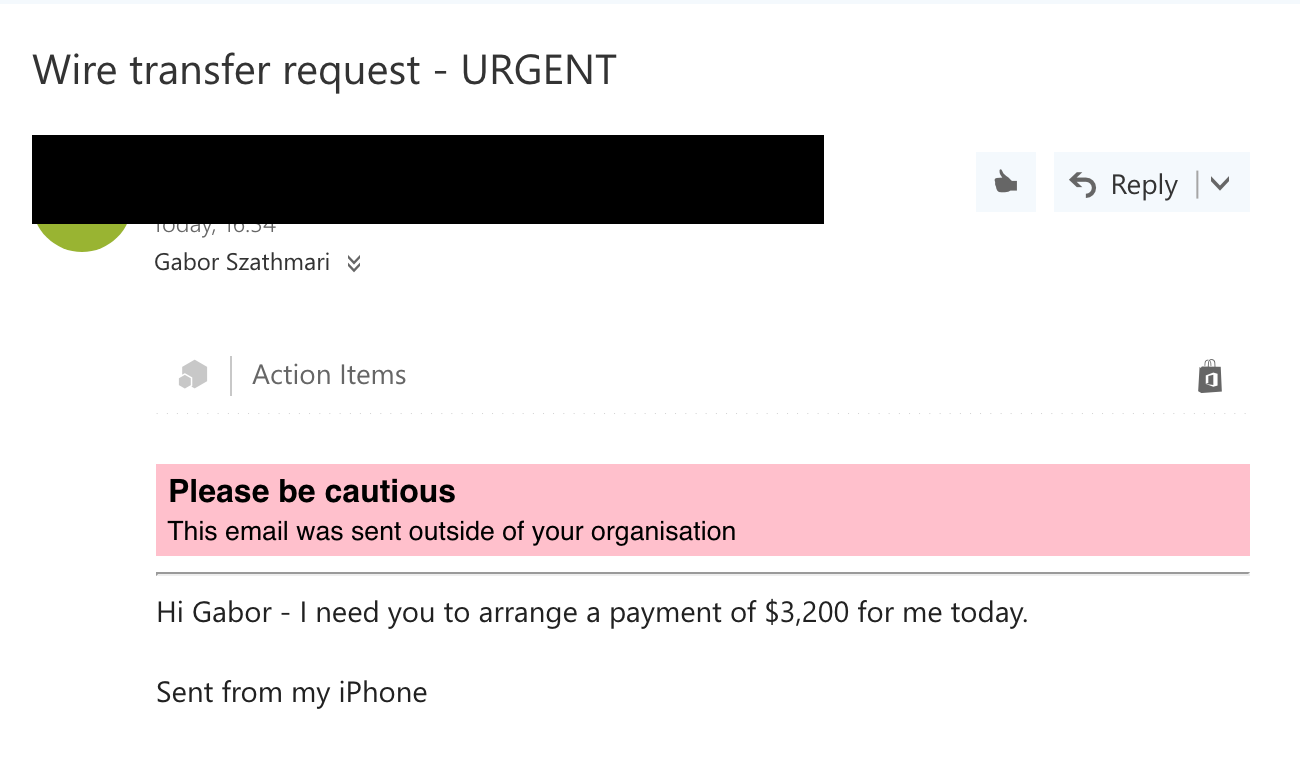

Tilføjelse af visuelle spor til ekstern e-mail i Office 365

Med Office 365 kan vi indsætte meget synlige advarselsbannere øverst i meddelelser, hvis de er sendt fra en e-mailadresse, der er ekstern for din virksomhed. Formålet er at give dine medarbejdere en visuel advarsel, når en e-mail ikke er sendt fra en person i din organisation.

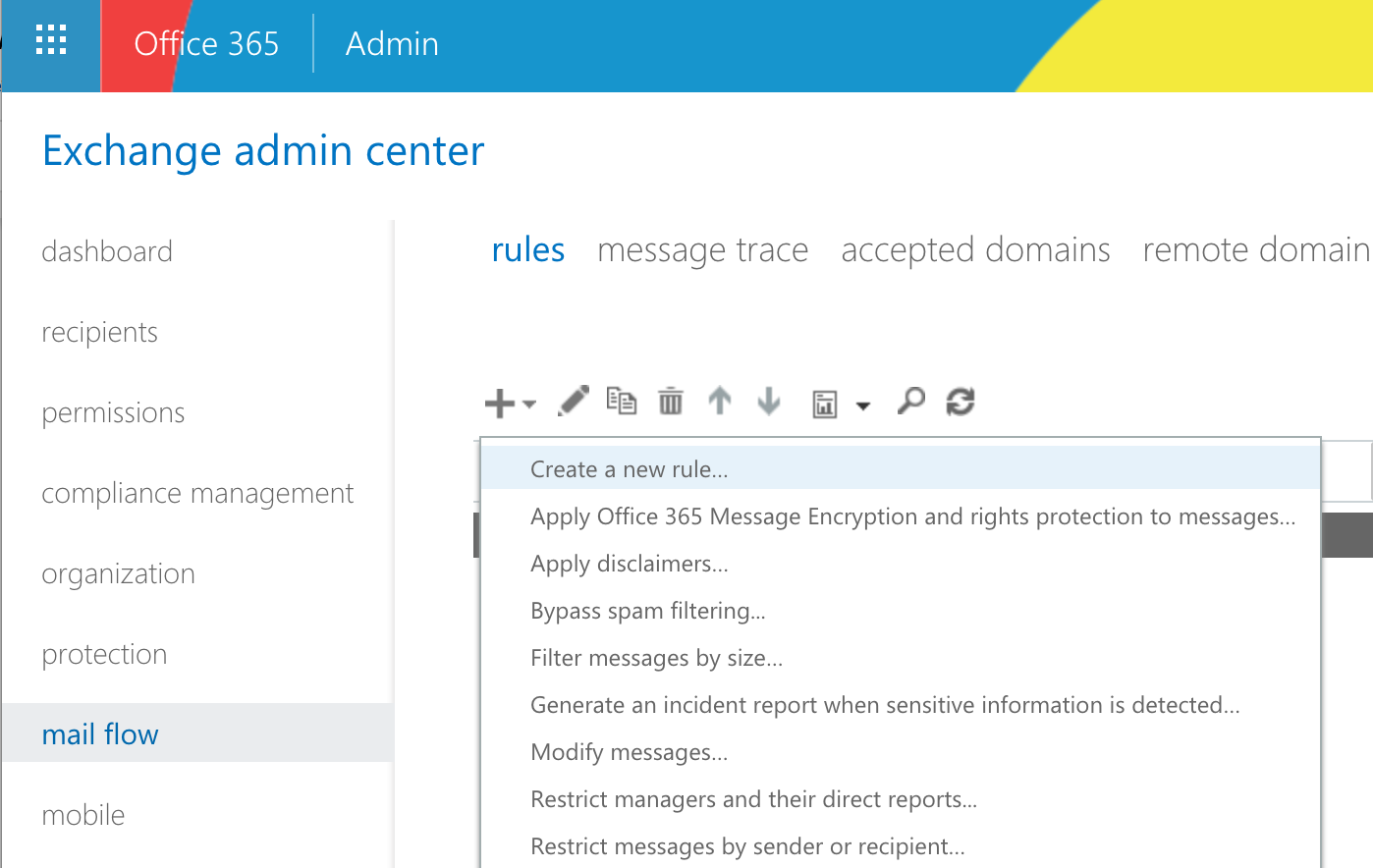

For at slå advarselsbannerne til skal du besøge Office 365 Exchange Admin Center på https://outlook.office365.com/ecp og navigere til mailflow -> regler.

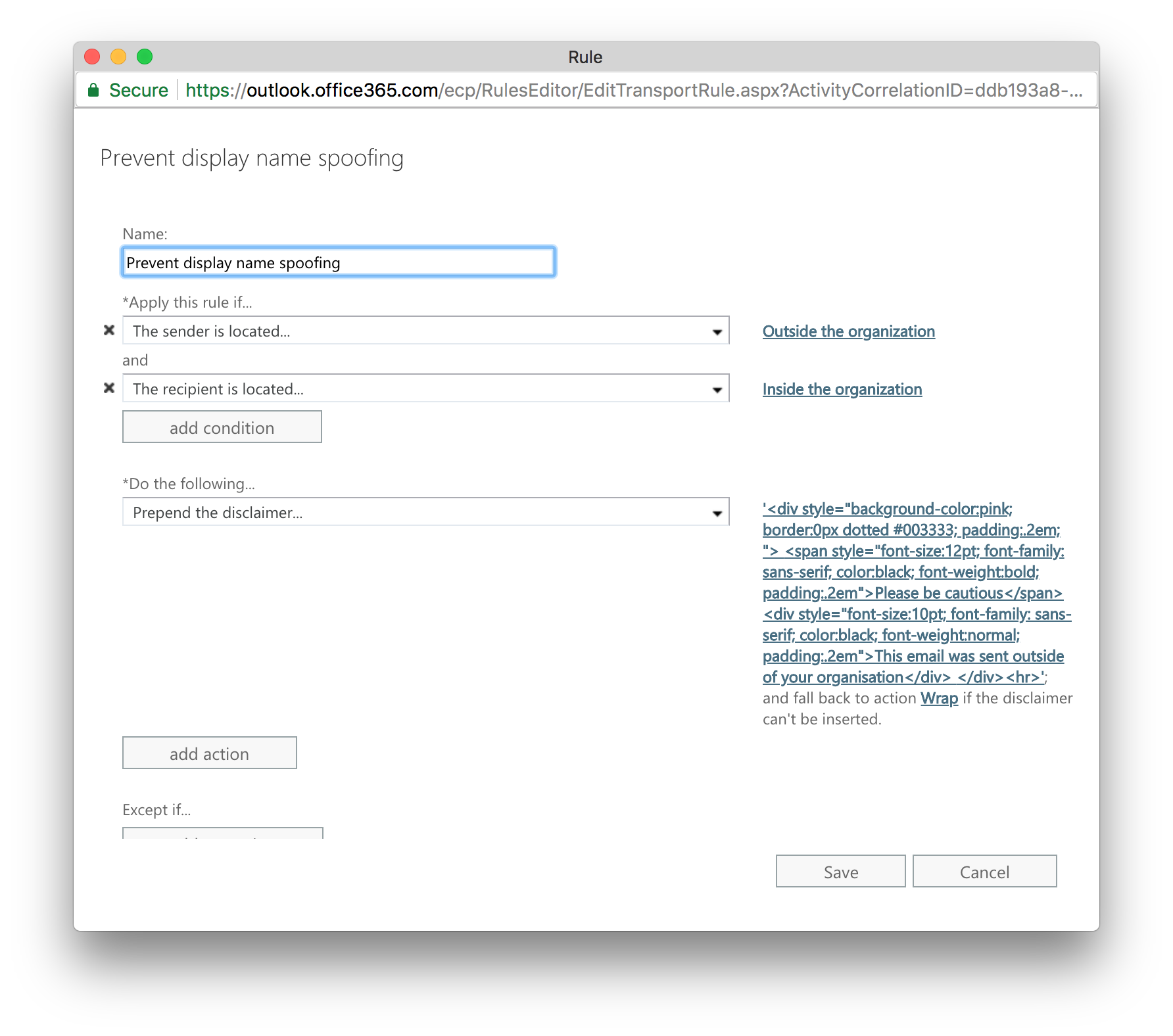

Klik på ‘+’-tegnet og vælg derefter ‘Opret en ny regel…’. I popup-vinduet skal du vælge ‘Afsenderen befinder sig’: ‘Uden for organisationen’, og ‘Modtageren befinder sig’: ‘Inden for organisationen’. Under ‘Do the following’ skal du vælge ‘Apply a disclaimer to the message’ -> ‘prepend a disclaimer’ og indsætte følgende stykke kode:

<div style="background-color:pink; border:0px dotted #003333; padding:.2em; "> <span style="font-size:12pt; font-family: sans-serif; color:black; font-weight:bold; padding:.2em">Please be cautious</span><div style="font-size:10pt; font-family: sans-serif; color:black; font-weight:normal; padding:.2em">This email was sent outside of your organisation</div> </div><hr>Fallback-aktionen skal være ‘Wrap’. Klik på ‘Gem’, og vent et par minutter på, at reglen aktiveres.

G Suite-indstillinger til markering af eksterne e-mails

Selv om G Suite også kan injicere meget synlige advarselsbannere ligesom Office 365, tilbyder tjenesten en noget mere sofistikeret teknik til at bekæmpe Display Name Spoofing.

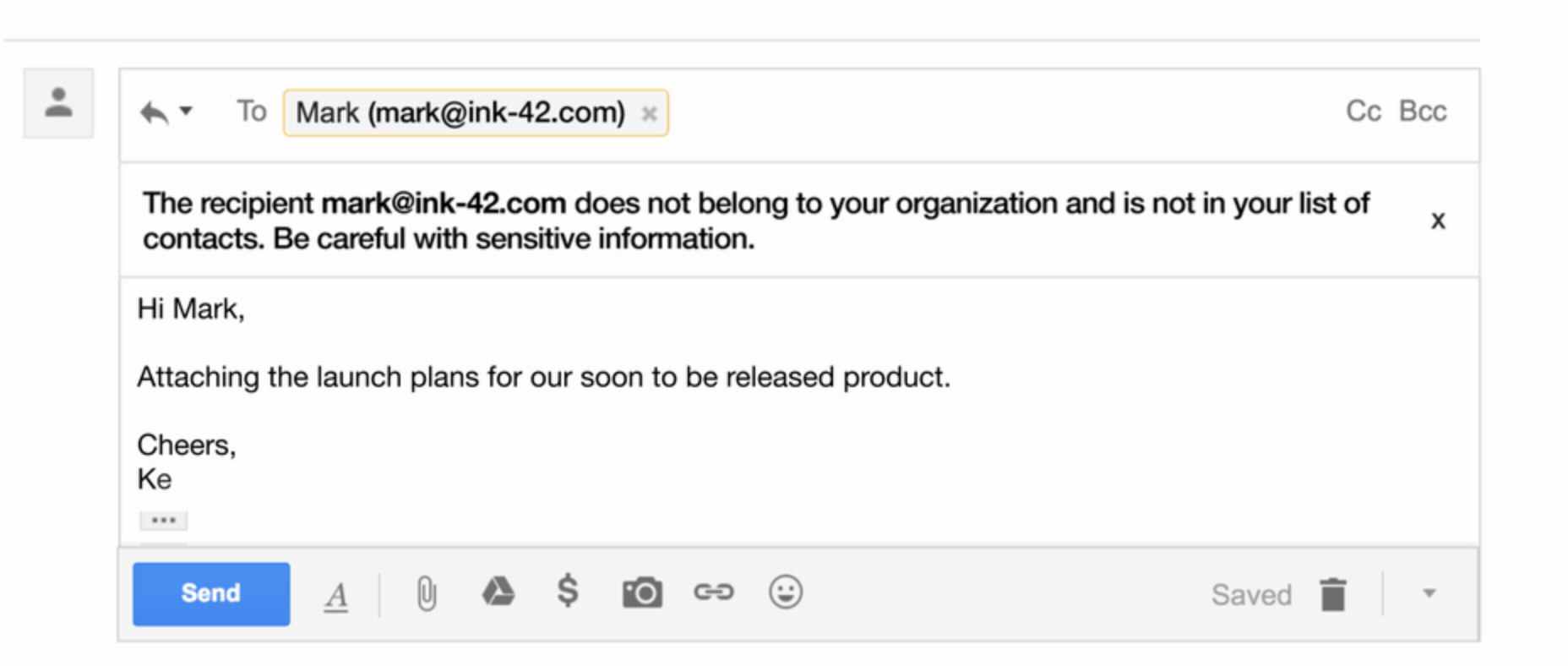

Den første indstilling, som vi anbefaler, er at slå til, er advarslen om ekstern modtagersvar. Denne indstilling tilføjer en advarsel øverst i en e-mail i Gmails webgrænseflade, hvis vi forsøger at besvare en besked fra en person uden for vores organisation.

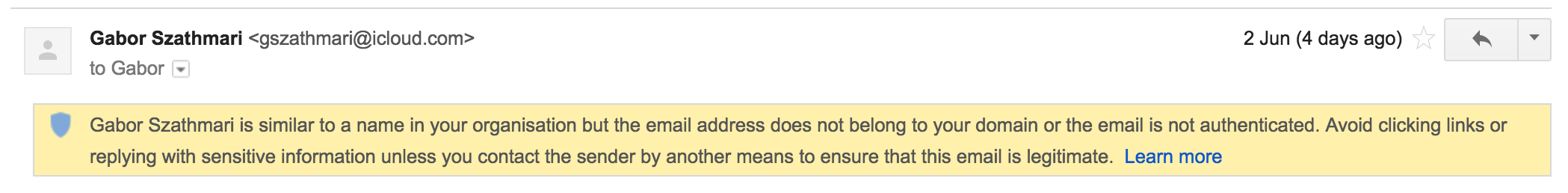

En mere spændende funktion er dog en af de nye indstillinger til bekæmpelse af phishing og malware i G Suite, som Google har rullet ud for nylig. Denne funktion kan vise advarselsbannere mod e-mails, der forsøger at forfalske medarbejdernavne eller kommer fra et domæne, der ligner din virksomheds domænenavn.

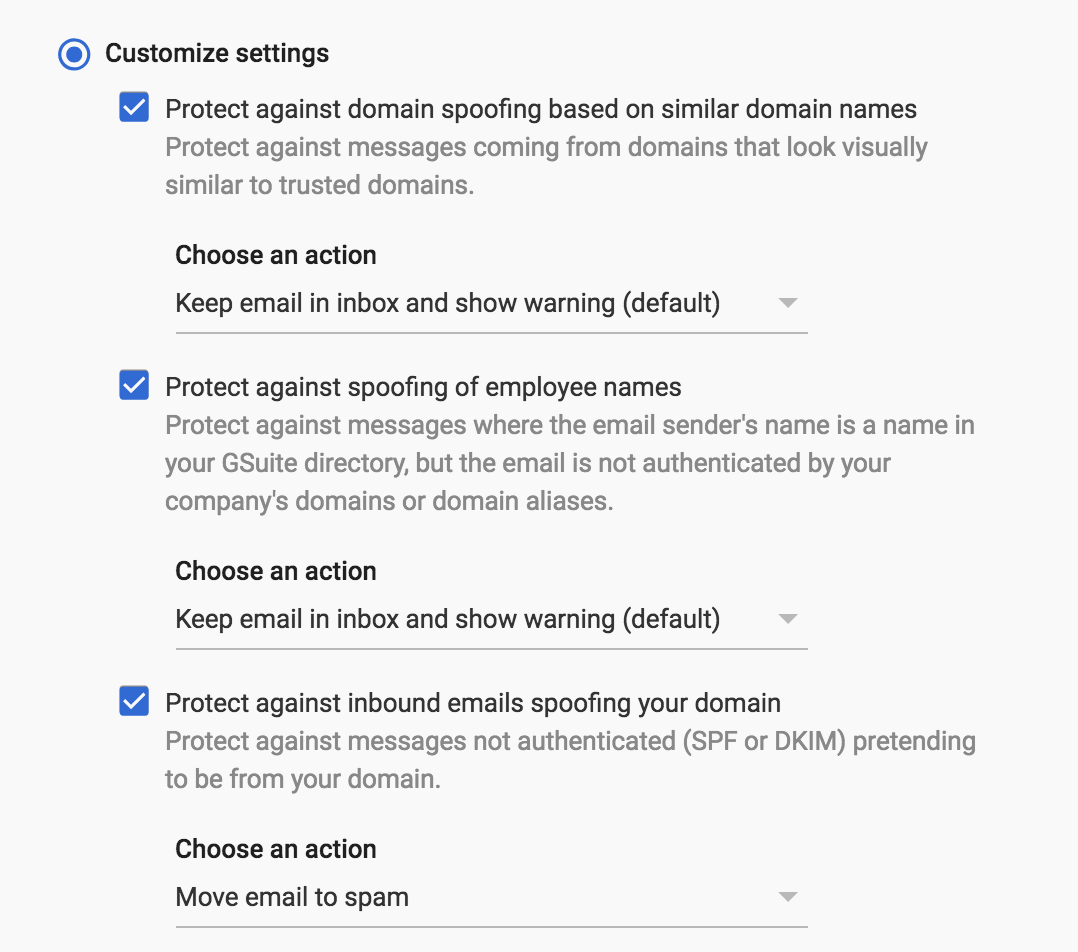

For at slå denne indstilling til skal du gå til G Suite Admin Portal (https://admin.google.com/) og navigere til Apps -> G Suite -> Gmail. Rul derefter ned til afsnittet Sikkerhed, og udvid det. Gå til afsnittet Spoofing og godkendelse, og slå følgende til:

- Beskyt mod domænespoofing baseret på lignende domænenavne

- Beskyt mod spoofing af medarbejdernavne

- Beskyt mod indgående e-mails, der forfalsker dit domæne (dækker det første scenarie)

Husk, at advarselsbannerne kun vises, når du bruger webmailgrænsefladen. Dine medarbejdere vil ikke modtage nogen visuelle tegn, hvis de får adgang til deres postkasse med en klassisk e-mail-klient som f.eks. Microsoft Outlook. Derfor anbefaler vi, at du også ændrer emnelinjen i de indgående e-mails, hvis e-mails sendes udefra fra din organisation.

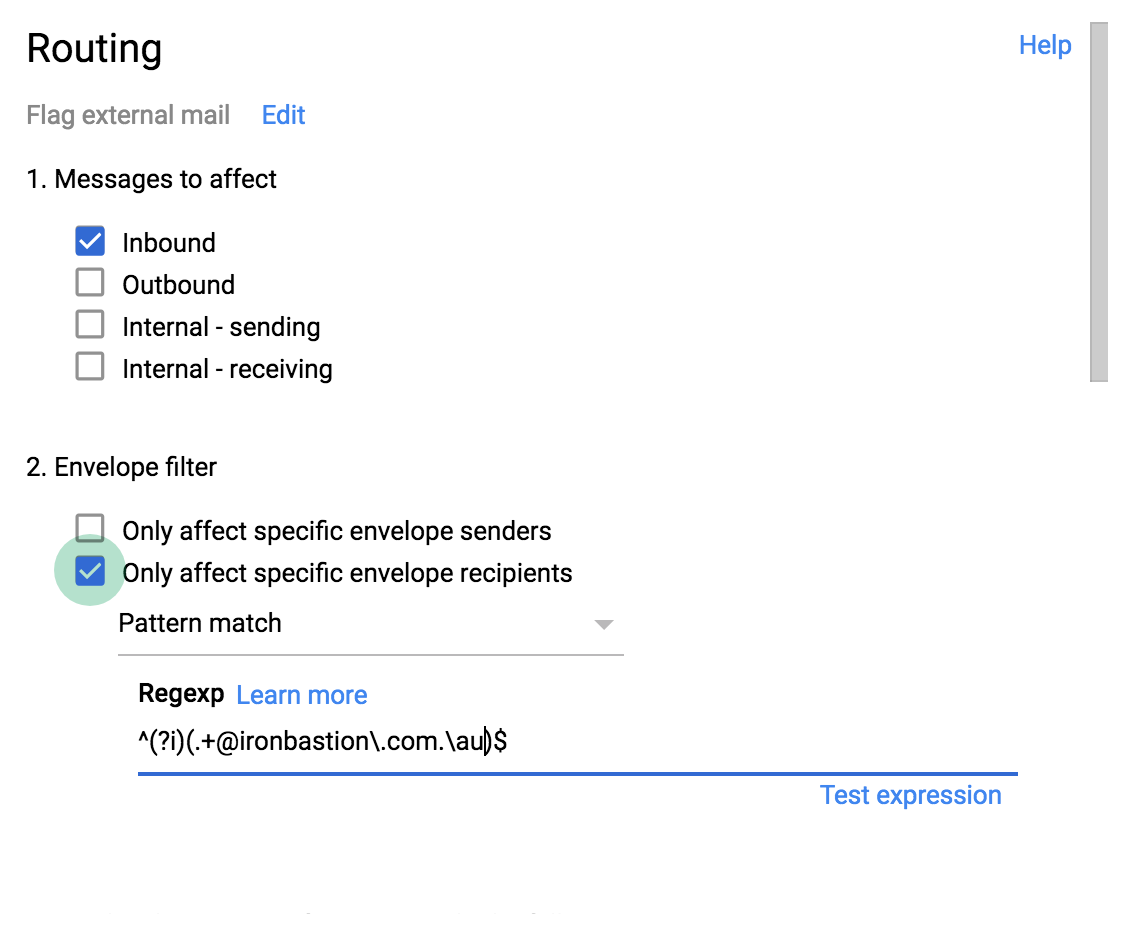

For at ændre emnelinjerne i indgående e-mails skal du gå til Apps -> G Suite -> Gmail -> Avancerede indstillinger på administrationsportalen igen. Rul ned til Routing, og tilføj en ny post som følgende. Vælg “Indgående” under “Meddelelser til at påvirke”. Vælg ‘Only affect specific envelope senders’ og vælg ‘Pattern match’ fra drop-down-menuen. Indtast ^(?i)(.+@yourdomain\.com.\.au)$ i regexp-feltet.

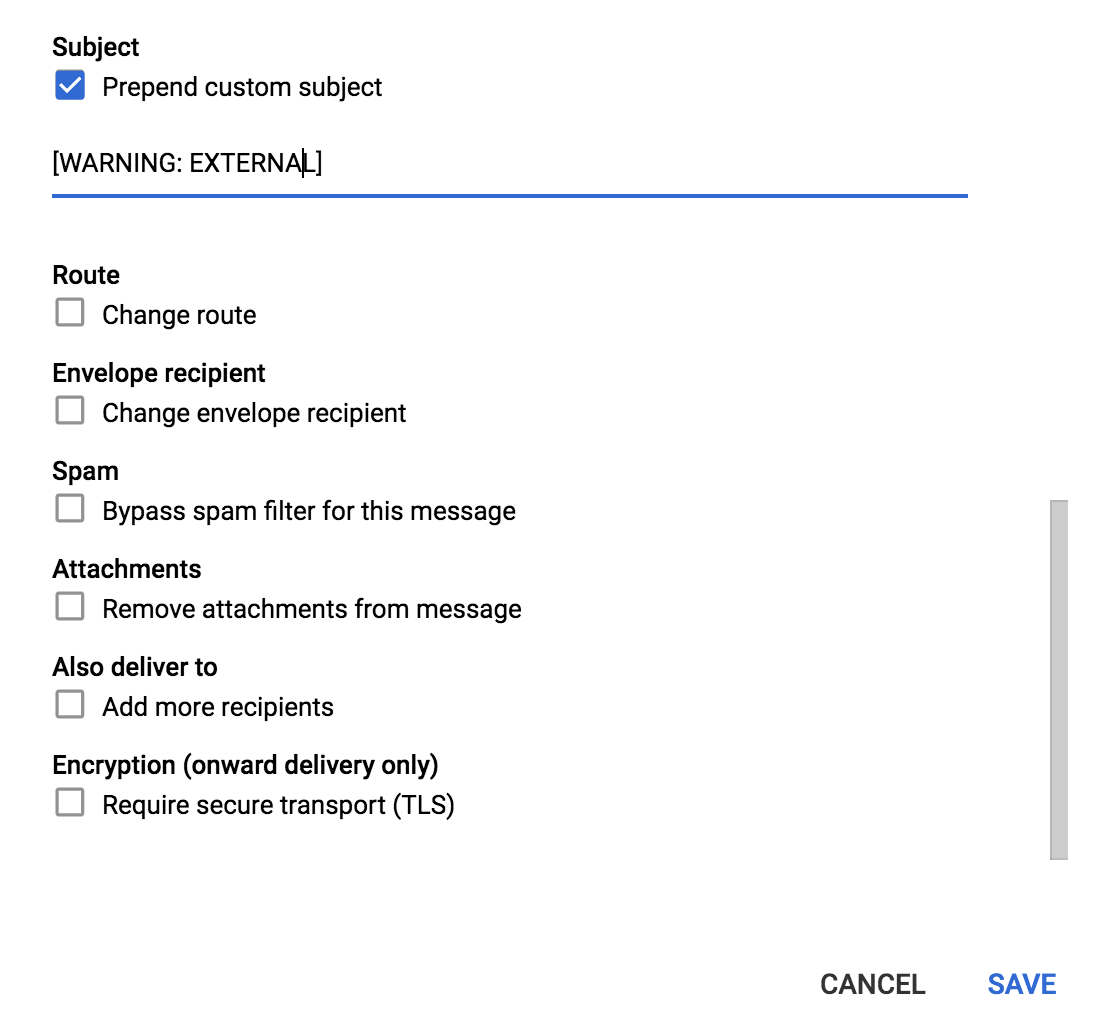

Til sidst skal du rulle ned i bunden og vælge ‘Prepend custom subject’ for at tilføje din foretrukne advarselsetiket, og derefter klikke på Save.

Voilá! Emnelinjen i de eksterne e-mails vil nu indeholde et advarselspræfiks.

Anvendelse af antiphishing-tjenester til at opdage e-mailspoofing

Den tredje mulighed for at bekæmpe efterligningsangreb (både e-mailadresse-spoofing og displaynavn-spoofing) er at forhåndsundersøge dine indgående e-mails ved hjælp af antiphishing-tjenester. Disse tjenester indeholder teknologier, der er specielt designet til at beskytte organisationer mod phishing-trusler, herunder Email Address Spoofing og Display Name Spoofing-angreb.

Hvorfor antiphishing-tjenester er overlegne

Antiphishing-tjenester kan omhyggeligt analysere hele indholdet af de indgående e-mails og lede efter røde flag, der indikerer et phishing-forsøg, såsom typiske formuleringer og tekstsemantik, ugyldige digitale signaturer og dårligt afsenderomdømme. De indbyggede antiphishing-algoritmer er understøttet af maskinlæring, kunstig intelligens (AI) og Threat Intelligence Networks. For det andet analyseres filbilag også i sikre miljøer for kendte og ukendte trusler, og indlejrede hyperlinks ændres for at udføre realtidsanalyse (og blokere) enhver skadelig URL, når modtageren klikker på dem.

Antiphishing-tjenester er kompatible med alle e-mail-udbydere. Uanset om din virksomhed bruger G Suite, Office 365, Microsoft Exchange på stedet eller en e-mail-platform, der leveres af din it-serviceudbyder, kan antiphishing-tjenesterne integreres problemfrit med alle disse tjenester. Hvis du er interesseret i de typer af antiphishing-tjenester, som de 100 største advokatfirmaer bruger i Australien, kan du læse vores forskningsartikel om emnet.

Summary

Email Address Spoofing og Sender Name Spoofing er teknikker, som cyberkriminelle benytter sig af i e-mail-baserede efterligningsangreb. Målet med disse svindelforsøg er at vildlede personalet i en organisation og narre dem til at foretage betalinger eller sende følsomme oplysninger til en angriber. På grund af de designbeslutninger, der blev truffet i 1980’erne, kan e-mail ikke garantere afsenderens autenticitet. Kriminelle anvender forskellige metoder til at forfalske afsenderen af en meddelelse, og hver af disse e-mail-trusler skal håndteres forskelligt. Mens en simpel ændring af en virksomheds DNS med SPF-, DKIM- og DMARC-poster kan bekæmpe forsøg på Email Address Spoofing, kræver Display Name Spoofing-angreb, at du uddanner dine medarbejdere til at være mere årvågne. Der kan tilføjes visuelle spor til indgående e-mails for at advare medarbejderne, når en e-mail ikke kommer fra en intern person. Derudover kan anti-phishing-tjenester screene e-mails for phishing ved hjælp af avancerede teknologier for at minimere din organisations risiko for at blive offer for phishing.

Om Iron Bastion

Iron Bastion er Australiens eksperter i anti-phishing. Vi tilbyder alle virksomheder den samme anti-phishing-teknologi, som store virksomheder bruger, uden de store virksomheders priser.

Vi tilbyder en række anti-phishing-tjenester, som er cloud-baserede, fuldt administrerede og nemt kan integreres med din eksisterende infrastruktur. Vores team er kvalificerede cybersikkerhedseksperter, og alle vores medarbejdere og aktiviteter er baseret i Australien.

Kontakt os for en gratis konsultation.