Poważnym zagrożeniem cybernetycznym dla australijskich firm są oszustwa polegające na podszywaniu się pod kluczowy personel za pośrednictwem poczty elektronicznej. Schemat ten polega na tym, że cyberprzestępcy podszywają się pod właścicieli firm i kadrę kierowniczą, wykorzystując wiadomości phishingowe. Przestępcy zazwyczaj podają się za personel na stanowiskach kierowniczych i proszą ofiary o wykonanie przelewów pieniężnych, opłacenie faktur lub przesłanie atakującym wrażliwych danych.

Scamwatch ACCC ujawnia, że Australijczycy zgłosili ponad 4,7 mln dolarów strat spowodowanych atakami podszywania się w 2017 r. i szacuje, że 2800 Australijczyków zostało podstępnie zmuszonych do podania danych osobowych. W tym samym roku firma Mimecast poinformowała, że ataki podszywania się były najszybciej rozwijającym się cyberatakiem opartym na wiadomościach e-mail, powodującym, że ofiary traciły średnio 180 000 USD. Dobra wiadomość jest taka, że Ty lub Twój personel IT możecie podjąć kilka prostych (i darmowych) działań, aby ochronić swoją firmę przed atakami podszywania się pod pocztę elektroniczną. Ten artykuł wyjaśnia, dlaczego i jak.

Email spoofing to sytuacja, w której atakujący (cyberprzestępca) fałszuje wiadomość e-mail tak, że wydaje się, iż została ona wysłana przez kogoś innego. Robi to w taki sposób, że całe imię i nazwisko oraz adres e-mail nadawcy są sfałszowane, lub w prostszych przypadkach, tylko imię i nazwisko nadawcy.

Typowym zamiarem atakującego jest oszukanie swoich ofiar do:

- wykonywanie przelewów pieniężnych lub płacenie fałszywych faktur w celu oszukania firmy;

- wysyłanie z powrotem wrażliwych danych związanych z firmą lub klientami;

- klikanie na hiperłącza w celu przejęcia kontroli nad komputerem ofiary i/lub kradzieży danych uwierzytelniających użytkownika w celu ułatwienia oszustwa w tak zwanym ataku BEC (Business Email Compromise); lub

- otwieranie załącznika z plikiem w celu zainstalowania oprogramowania ransomware na komputerze ofiary, aby zaszyfrować wszystkie pliki w sieci wewnętrznej ofiary i zatrzymać je dla okupu.

Email Is an Insecure Service by Default

Główne protokoły używane przez pocztę elektroniczną zostały opracowane w latach 80-tych, kiedy nadużycia nie stanowiły problemu, jak ma to miejsce dzisiaj. W tamtych czasach Internet był osobliwym i przyjaznym miejscem. Serwery pocztowe były jednoznacznie skonfigurowane jako otwarte przekaźniki, co oznaczało, że pozwalały każdemu, kto się z nimi łączył, wysyłać e-maile do dowolnego miejsca. Ta powszechna praktyka została porzucona lata później, gdy spamerzy i przestępcy zaczęli wykorzystywać otwarte przekaźniki.

To dziedzictwo permisywnego projektowania w protokołach poczty elektronicznej sprawia, że spoofing poczty elektronicznej jest dość prosty do wykonania. Usługi poczty elektronicznej domyślnie nie są w stanie identyfikować i blokować zwodniczych wiadomości e-mail z fałszywą nazwą nadawcy lub adresem e-mail, co sprawia, że firmy są narażone na cyberataki polegające na podszywaniu się pod inne osoby.

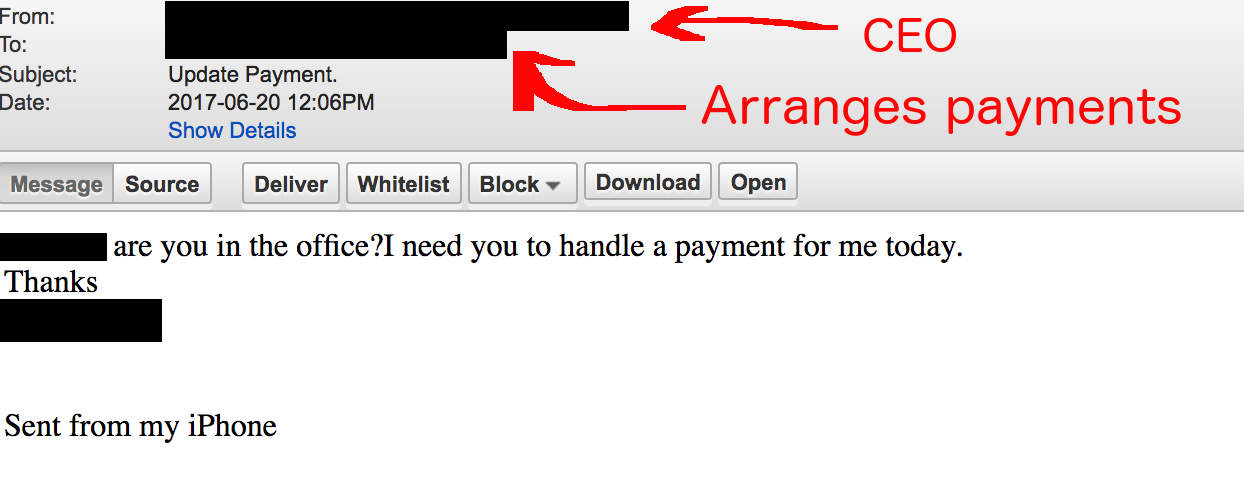

Na przykład, poniższa wiadomość e-mail została przechwycona przez nasze usługi antyphishingowe. Atakujący próbował oszukać naszego klienta, podstępnie nakłaniając go do wykonania przelewu finansowego na jego konto bankowe. Co ciekawe, przestępca wiedział, która pracownica w firmie jest odpowiedzialna za zarządzanie płatnościami i specjalnie ją obrał za cel.

Mechanizmy działania wiadomości Spoofed Emails

Istnieją dwie metody podszywania się często wykorzystywane przez cyberprzestępców. Dla celów ilustracyjnych, powiedzmy, że nasza osoba na pozycji autorytetu, pod którą chcemy się podszyć, to Saul Goodman, a jej adres e-mail to [email protected]:

- Metoda #1 – Email Address Spoofing: Adres e-mail Saula oraz jego imię i nazwisko są spoofowane w przychodzącej wiadomości e-mail tak, że nadawca wydaje się być:

Saul Goodman <[email protected]>. - Metoda #2 – Display Name Spoofing: Tylko nazwisko Saula jest podrobione, ale nie adres e-mail:

Saul Goodman <[email protected]>.

Wobec dostępności internetowej darmowej poczty elektronicznej, metoda #2 jest bardzo prostym i mało zaawansowanym technicznie atakiem do przeprowadzenia. Atakujący poznaje nazwisko osoby z Twojej firmy, która ma autorytet, a następnie rejestruje się w bezpłatnej usłudze poczty elektronicznej, takiej jak Gmail, Outlook.com lub Yahoo Mail, używając jej nazwiska. Atakujący następnie wykorzystuje publicznie dostępne informacje na temat Twojej firmy z takich źródeł, jak LinkedIn lub witryna firmowa, aby namierzyć osoby w Twojej organizacji.

Dobrym rozwiązaniem jest wprowadzenie przez pracowników działu IT kilku prostych zmian w usłudze poczty elektronicznej w celu ochrony firmy przed metodami nr 1 i nr 2 opisanymi powyżej.

Dwa poniższe rozdziały zawierają szczegółowe instrukcje dotyczące wprowadzania zmian w usłudze poczty elektronicznej, dzięki którym Twoja firma będzie mogła identyfikować i blokować spoofed emaile oraz zapobiegać atakom podszywania się. Instrukcje są napisane z myślą o odbiorcach technicznych. Jeśli to nie jest ty, zalecamy wysłanie tego artykułu do personelu IT lub wykonawcy odpowiedzialnego za usługę poczty elektronicznej i poprosić ich o wdrożenie poniższych zmian.

Jeśli nie masz wiarygodnej osoby, która może dokonać tych zmian, to powinieneś skontaktować się z nami, a my możemy zapewnić Ci lokalne, bezpieczne usługi poczty elektronicznej z włączonymi tymi funkcjami. Nasze usługi wykorzystują również najnowsze technologie anty-phishingowe i są bardzo konkurencyjne cenowo.

Preventing Email Address Spoofing (Method #1) With a Ten Minute Effort

Czy wiesz, że każdy e-mail ma dwóch różnych nadawców? Jeden adres e-mail jest nazywany „nadawcą koperty”, a drugi jest ustawiony w nagłówku wiadomości e-mail. Ten drugi jest znany jako nagłówek „Od:”, który jest zwykle wyświetlany przez klientów poczty elektronicznej, takich jak Microsoft Outlook. Niestety, cyberprzestępcy mogą sfałszować nagłówek „Od:”, aby oszukać klientów poczty elektronicznej w celu wyświetlenia nazwy i adresu e-mail, które należą do Twojej firmy.

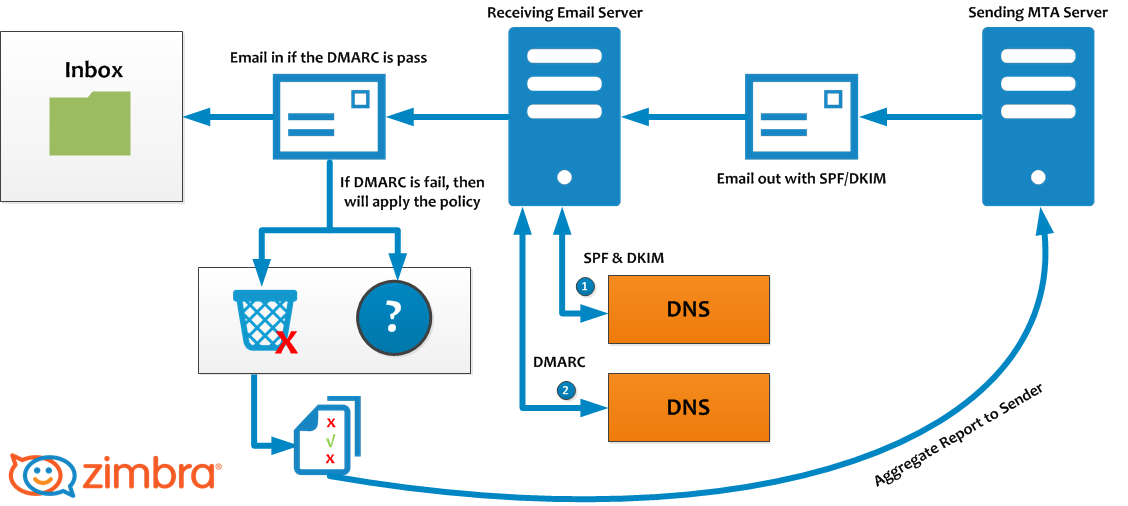

Ty lub Twoi pracownicy działu IT mogą wprowadzić zmiany w ustawieniach usługi poczty elektronicznej, aby pomóc w blokowaniu oszukańczych wiadomości e-mail przychodzących do Twojej organizacji i powiadomić inne usługi poczty elektronicznej o tym, jak powinna wyglądać prawidłowa wiadomość e-mail pochodząca od Ciebie. Odbywa się to poprzez dodanie tak zwanych rekordów DNS SPF, DKIM i DMARC do nazwy domeny Twojej firmy.

The Three DNS Records That Combat Email Address Spoofing

Dodanie SPF, DKIM i DMARC do nazwy domeny firmy nie jest tak skomplikowane, jak się wydaje. W przypadkach, gdy firma korzysta z Office 365 lub G Suite, wystarczy postępować zgodnie z instrukcjami podanymi poniżej dla danego dostawcy poczty.

Tworzenie rekordu SPF:

- Instrukcje G Suite

- Instrukcje Office 365

Tworzenie rekordu DKIM:

- Instrukcje G Suite

- Instrukcje Office 365

Pamiętasz, co powiedzieliśmy o tym, że wiadomości e-mail mają adresy nadawcy? Musimy jeszcze stworzyć jeden ostatni zapis: DMARC. Wbrew powszechnemu przekonaniu, sam SPF nie jest w stanie zapobiec spoofingowi. Bez rekordu DMARC, cyberprzestępcy nadal mogą sfałszować adres email Twojej firmy, ponieważ SPF jest weryfikowany tylko na podstawie niewidocznego „nadawcy koperty”, ale nie nagłówka „Od:”. Innymi słowy, przestępcy mogą sfałszować adres e-mail nadawcy, a on i tak przejdzie kontrolę SPF – i dlatego właśnie potrzebujesz rekordu DMARC.

Możesz użyć internetowego generatora DMARC, aby stworzyć idealny rekord DMARC dla swojej organizacji, lub możesz po prostu uwierzyć nam na słowo i dodać następujący rekord DNS do DNS swojej firmy. Nie jest on w żadnym wypadku doskonały, ale jest to świetny początek:

_dmarc.mycompany.com.au. 3600 IN TXT "v=DMARC1; p=quarantine; pct=100;"

Gratulacje, czas nagrodzić się filiżanką herbaty. Jeśli utworzyłeś wszystkie trzy rekordy, e-maile z twojej domeny z fałszywym nadawcą będą od teraz trafiać prosto do folderu wiadomości-śmieci. To jest dla twojej własnej usługi e-mail, i każdej innej usługi e-mail, które używają DMARC. Jeśli chcesz być bardziej surowy w traktowaniu emaili z fałszywymi nadawcami, powinieneś zbadać ustawienie DMARC na 'p=reject’.

How to Combat Display Name Spoofing (Method #2)

Although Display Name Spoofing jest mniej wyrafinowaną techniką niż email spoofing, jest o wiele bardziej niebezpieczny. Ponieważ adres e-mail nadawcy nie jest sam w sobie sfałszowany, trudniej jest zablokować e-maile ze sfałszowanymi nazwami wyświetlanymi, w przeciwieństwie do pierwszego scenariusza, w którym samo dodanie trzech prostych rekordów DNS wystarczyło do zatrzymania spoofingowanych e-maili.

W przypadku metody nr 2 cyberprzestępcy po prostu rejestrują nowy adres e-mail u darmowego dostawcy poczty elektronicznej, używając tego samego nazwiska, co członek zarządu Twojej organizacji (np. Saul Goodman <[email protected]>). Technicznie rzecz biorąc, adres e-mail jest ważny, więc wiadomości wysyłane z tych kont prześlizgną się przez filtry antyspamowe. Podobnie, rekordy SPF/DKIM/DMARC również nie zablokują tych wiadomości phishingowych, ponieważ adres e-mail nie jest sfałszowany.

W rezultacie, pierwszą i ostatnią linią obrony są Twoi pracownicy. Muszą oni zachować czujność i być przygotowani na identyfikację e-maili wykorzystujących technikę Display Name Spoofing. Niestety, jest to podatne na błędy ludzkie, ponieważ pracownicy mogą w pewnych okolicznościach nie sprawdzić wszystkich szczegółów każdej przychodzącej wiadomości e-mail – na przykład w sytuacjach stresowych, takich jak szybko zbliżające się terminy lub brak dbałości o szczegóły.

Pracownicy mogą również wierzyć, że ponieważ wiadomość e-mail wygląda, jakby pochodziła od kogoś, kogo znają, i posiada standardowy firmowy podpis tej osoby, to wiadomość ta jest zgodna z prawem. Niestety, osoby atakujące mogą również używać tych samych podpisów e-mail na dole wiadomości jako prawowitych nadawców.

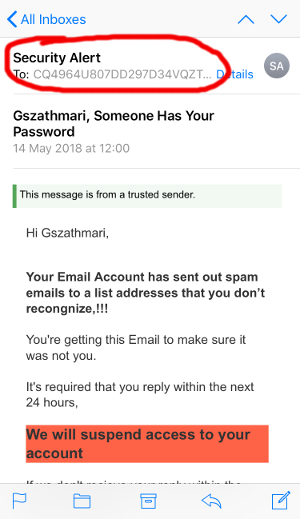

Na domiar złego, wiele klientów poczty elektronicznej – zwłaszcza klientów poczty elektronicznej dla smartfonów – domyślnie wyświetla tylko nazwę nadawcy, ale nie adres e-mail. Na przykład aplikacja Mail na telefonie iPhone wymaga stuknięcia nazwy nadawcy, aby wyświetlić adres e-mail.

Pracownicy powinni zostać przeszkoleni w zakresie rozpoznawania oszukańczych wiadomości e-mail z fałszywymi nazwami wyświetlanymi i powinni otrzymać jak najwięcej pomocy wizualnych, aby wykryć, czy coś jest nie tak. Na szczęście, Office 365 i G Suite mogą być skonfigurowane tak, aby pomóc w zwalczaniu spoofingu poprzez dostarczanie pracownikom wizualnych wskazówek.

Jeśli nie zapewniasz swoim pracownikom szkolenia w zakresie identyfikacji fałszywych wiadomości e-mail, Twoja organizacja jest narażona na ryzyko stania się ofiarą phishingu. Iron Bastion może zapewnić szkolenie Phishing Awareness Training dla Twojej firmy. Nasza usługa zapewnia skuteczne, praktyczne i wymierne szkolenia dla pracowników w bardzo konkurencyjnych cenach.

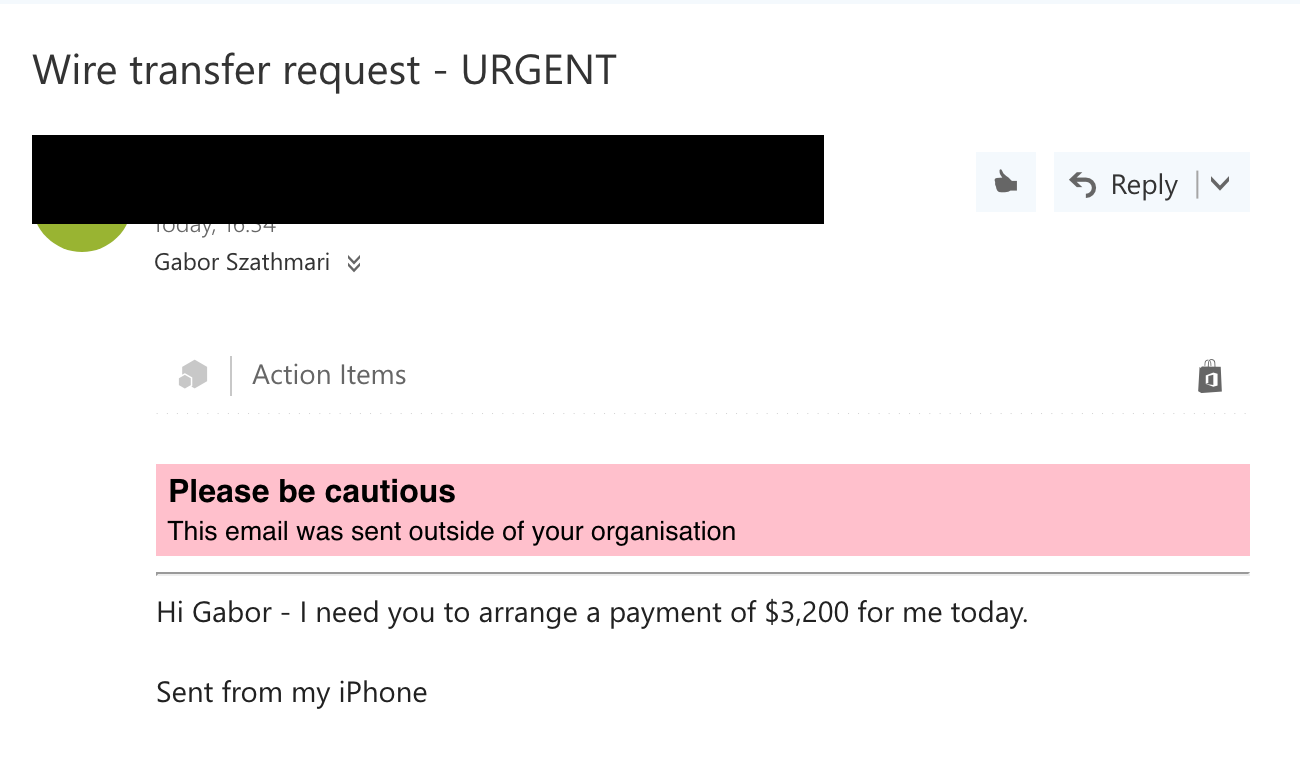

Adding Visual Clues to External Email in Office 365

W przypadku Office 365 możemy wstawić bardzo widoczne banery ostrzegawcze na górze wiadomości, jeśli zostały one wysłane z adresu e-mail spoza Twojej firmy. Celem jest zapewnienie pracownikom wizualnego ostrzeżenia, gdy wiadomość e-mail nie została wysłana od kogoś z organizacji.

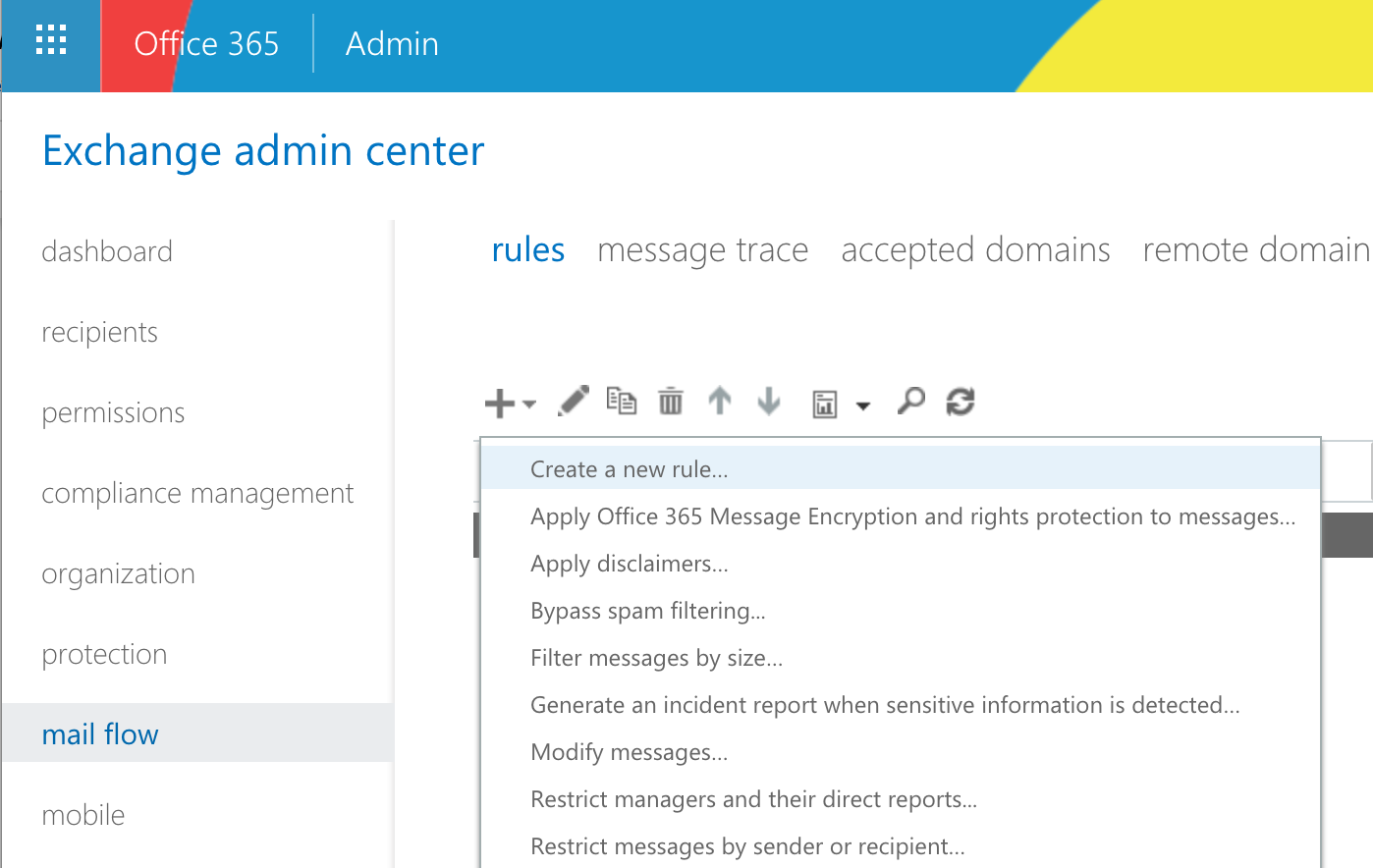

Aby włączyć banery ostrzegawcze, odwiedź Centrum administracyjne Office 365 Exchange na stronie https://outlook.office365.com/ecp i przejdź do przepływu poczty -> reguły.

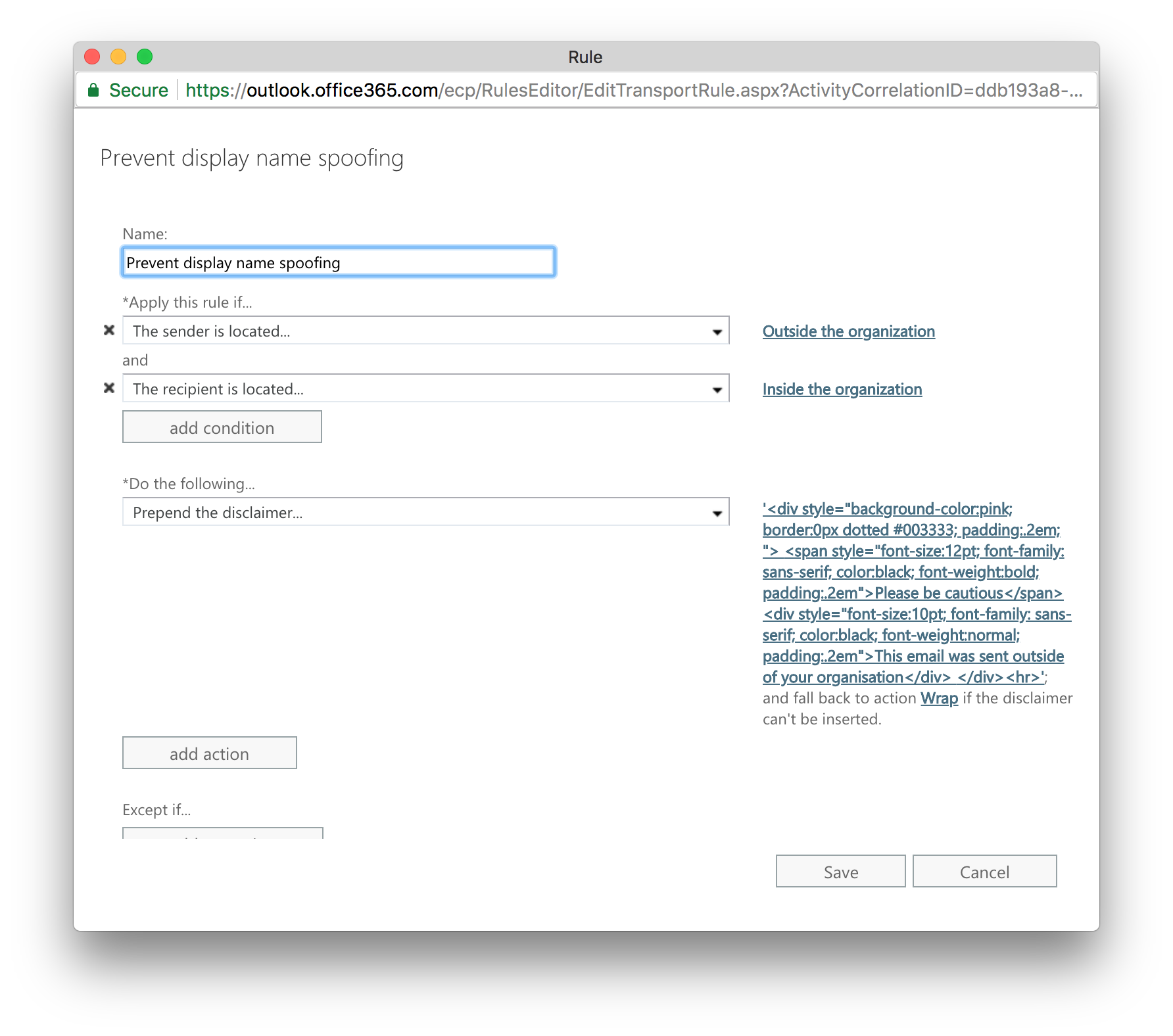

Kliknij znak „+”, a następnie wybierz opcję „Utwórz nową regułę…”. W wyskakującym okienku wybierz 'Nadawca znajduje się’: 'Poza organizacją’, oraz 'Odbiorca znajduje się’: 'Wewnątrz organizacji’. W sekcji 'Wykonaj następujące czynności’ wybierz 'Zastosuj stopkę do wiadomości’ -> 'poprzedzaj stopkę’ i wstaw następujący fragment kodu:

<div style="background-color:pink; border:0px dotted #003333; padding:.2em; "> <span style="font-size:12pt; font-family: sans-serif; color:black; font-weight:bold; padding:.2em">Please be cautious</span><div style="font-size:10pt; font-family: sans-serif; color:black; font-weight:normal; padding:.2em">This email was sent outside of your organisation</div> </div><hr>Akcja zwrotna powinna być 'Zawiń’. Kliknij na 'Zapisz’ i poczekaj kilka minut na aktywację reguły.

Ustawienia G Suite dla flagowania zewnętrznych wiadomości e-mail

Although G Suite too może wstrzykiwać bardzo widoczne banery ostrzegawcze jak Office 365, usługa oferuje nieco bardziej wyrafinowaną technikę do walki z Display Name Spoofing.

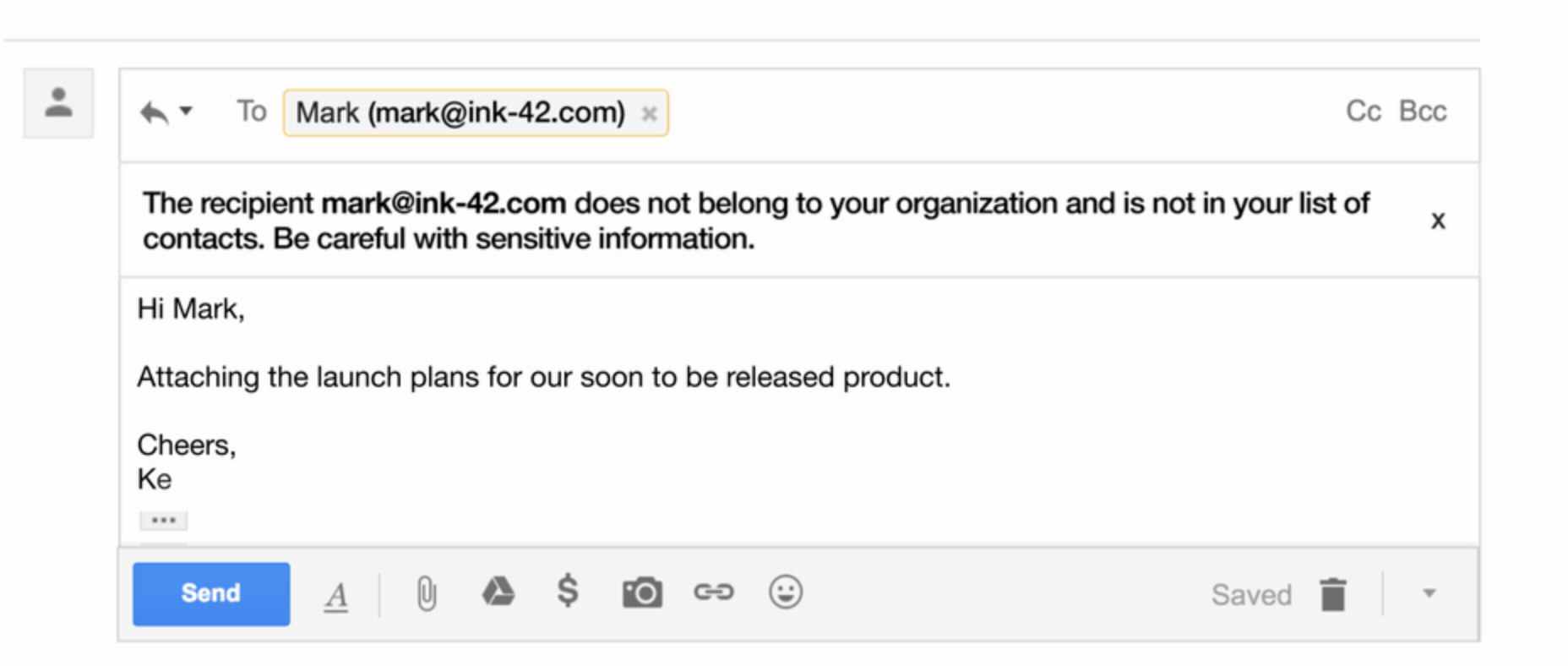

Pierwszym ustawieniem, które zalecamy jest włączenie jest ostrzeżenie o odpowiedzi zewnętrznego odbiorcy. Opcja ta dodaje ostrzeżenie na górze wiadomości e-mail w interfejsie webowym Gmaila, jeśli próbujemy odpowiedzieć na wiadomość od kogoś spoza naszej organizacji.

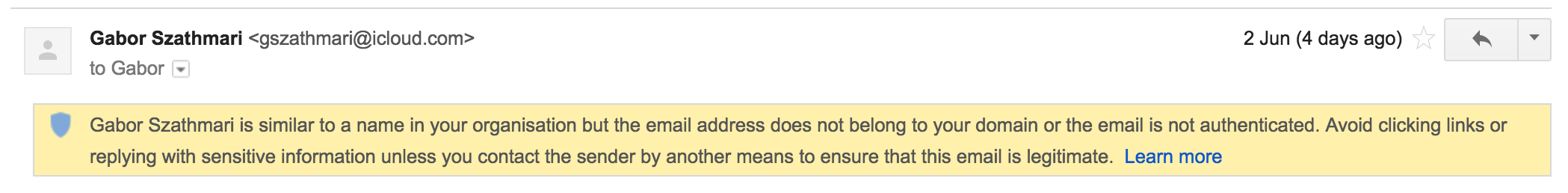

Jeszcze bardziej ekscytującą funkcją jest jedno z nowych ustawień antyphishingowych i złośliwego oprogramowania w G Suite, które Google wprowadził niedawno. Funkcja ta może wyświetlać banery ostrzegawcze przed wiadomościami e-mail, które próbują sfałszować nazwiska pracowników lub pochodzą z domeny wyglądającej podobnie do nazwy domeny firmy.

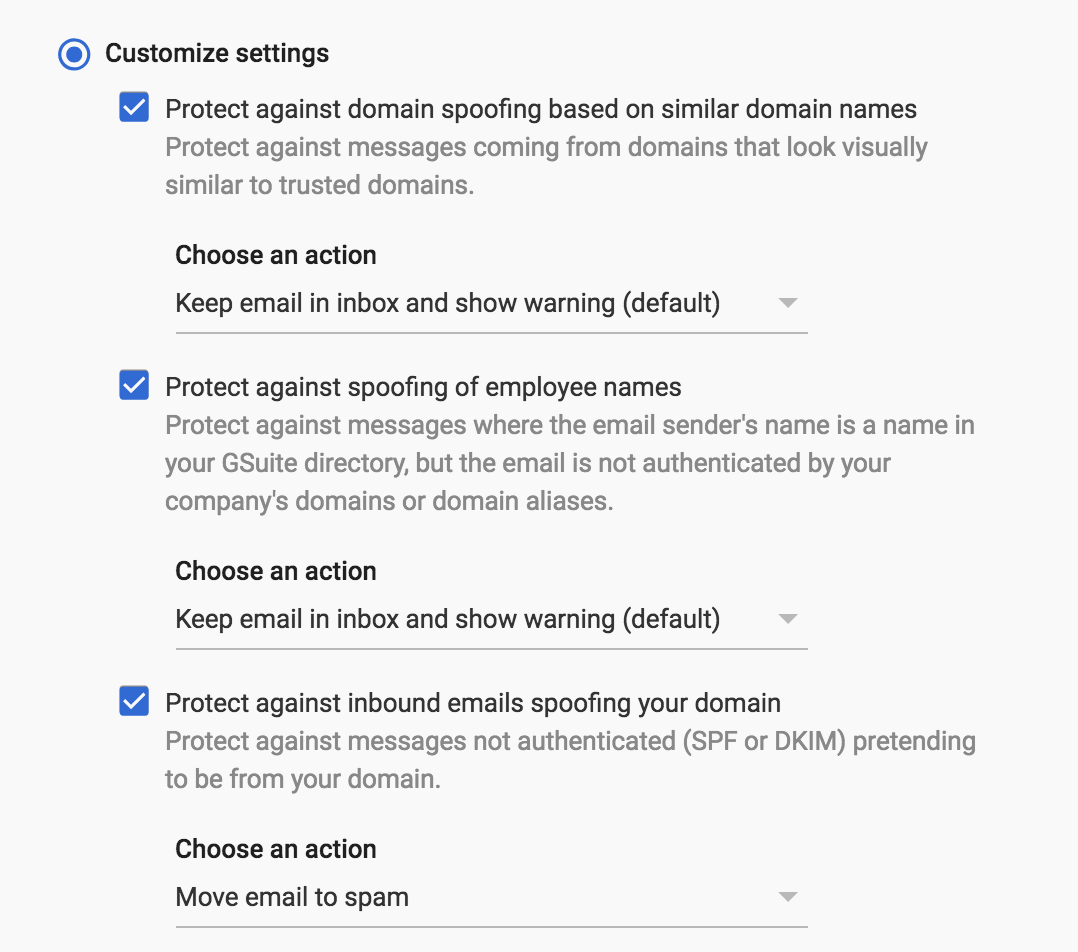

Aby włączyć to ustawienie, przejdź do portalu administracyjnego G Suite (https://admin.google.com/) i przejdź do Apps -> G Suite -> Gmail. Następnie przewiń w dół do sekcji Bezpieczeństwo i rozwiń ją. Przejdź do sekcji Spoofing and authentication i włącz następujące opcje:

- Protect against domain spoofing based on similar domain names

- Protect against spoofing of employee names

- Protect against inbound emails spoofing your domain (covers the first scenario)

Pamiętaj, że banery ostrzegawcze będą wyświetlane tylko podczas korzystania z interfejsu poczty internetowej. Twoi pracownicy nie otrzymają żadnych wizualnych wskazówek, jeśli będą mieli dostęp do swojej skrzynki pocztowej za pomocą klasycznego klienta poczty, takiego jak Microsoft Outlook. Dlatego zalecamy zmianę tematu wiadomości przychodzących również w przypadku, gdy wiadomości są wysyłane z zewnątrz organizacji.

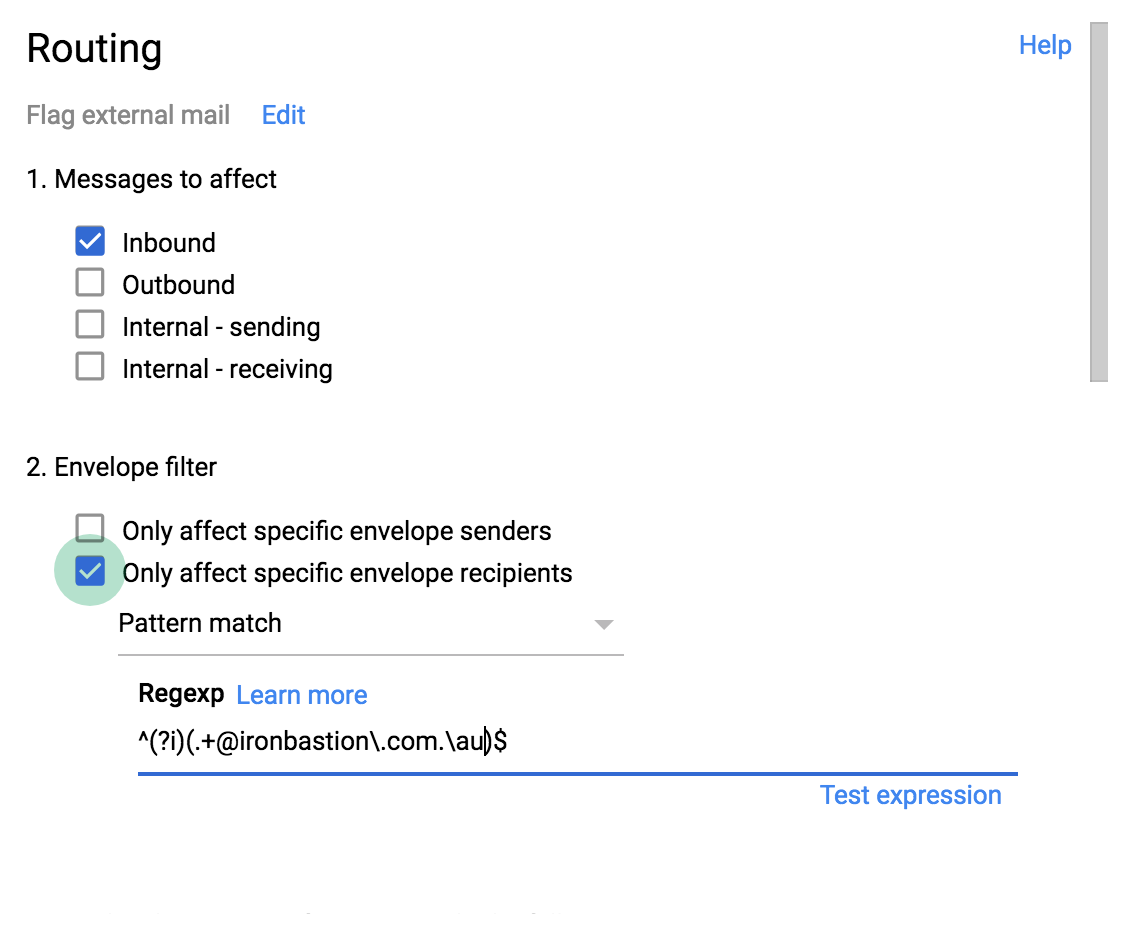

Aby zmienić temat wiadomości przychodzących, przejdź ponownie do Apps -> G Suite -> Gmail -> Ustawienia zaawansowane na Portalu administratora. Przewiń w dół do Routing i dodaj nowy wpis, jak poniżej. Wybierz opcję 'Przychodzące’ pod 'Wiadomości, na które chcesz wpływać’. Wybierz 'Only affect specific envelope senders’ i wybierz 'Pattern match’ z menu rozwijanego. Wpisz ^(?i)(.+@yourdomain\.com.\.au)$ w polu regexp.

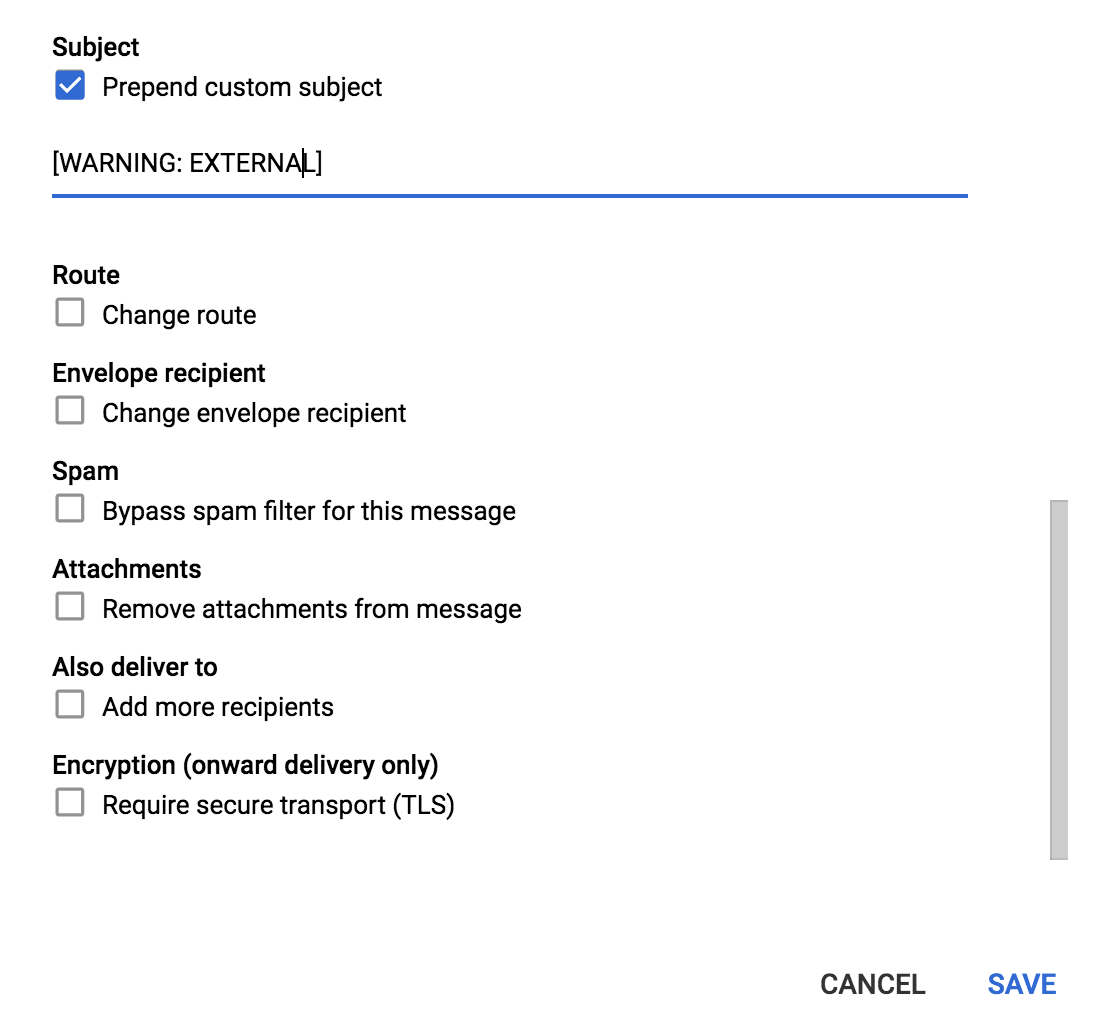

Na koniec, przewiń na sam dół i wybierz „Prepend custom subject”, aby dodać preferowaną etykietę ostrzeżenia, a następnie kliknij Zapisz.

Voilá! Temat zewnętrznych wiadomości e-mail będzie teraz zawierał prefiks ostrzeżenia.

Używanie usług antyphishingowych do wykrywania spoofingu

Trzecią opcją zwalczania ataków podszywania się (zarówno spoofingu adresu e-mail, jak i spoofingu nazwy użytkownika) jest wstępne sprawdzanie przychodzących wiadomości e-mail za pomocą usług antyphishingowych. Usługi te wykorzystują technologie, które są specjalnie zaprojektowane do ochrony organizacji przed zagrożeniami phishingowymi, w tym atakami typu Email Address Spoofing i Display Name Spoofing.

Why Anti-Phishing Services Are Superior

Usługi antyphishingowe mogą skrupulatnie analizować całą zawartość przychodzących wiadomości e-mail w poszukiwaniu wszelkich czerwonych flag wskazujących na próbę phishingu, takich jak typowe sformułowania i semantyka tekstu, nieprawidłowe podpisy cyfrowe i słaba reputacja nadawcy. Wbudowane algorytmy antyphishingowe są wspierane przez uczenie maszynowe, sztuczną inteligencję (AI) oraz sieci Threat Intelligence. Po drugie, załączniki plików są również analizowane w bezpiecznych środowiskach pod kątem znanych i nieznanych zagrożeń, a osadzone hiperłącza są modyfikowane w celu przeprowadzania analizy w czasie rzeczywistym (i blokowania) wszelkich złośliwych adresów URL, gdy odbiorca je kliknie.

Usługi antyphishingowe są kompatybilne z wszystkimi dostawcami usług poczty elektronicznej. Bez względu na to, czy Twoja firma korzysta z G Suite, Office 365, Microsoft Exchange czy platformy pocztowej dostarczanej przez dostawcę usług IT, usługi antyphishingowe mogą bezproblemowo integrować się z każdym z nich. Jeśli jesteś zainteresowany typami usług antyphishingowych, z których korzysta 100 największych kancelarii prawnych w Australii, zapoznaj się z naszym artykułem badawczym na ten temat.

Podsumowanie

Email Address Spoofing i Sender Name Spoofing to techniki, na których opierają się cyberprzestępcy w atakach polegających na podszywaniu się pod adresy e-mail. Celem tych oszustw jest oszukanie pracowników organizacji i nakłonienie ich do dokonania płatności lub przesłania poufnych informacji atakującemu. Ze względu na decyzje projektowe podjęte w latach 80. ubiegłego wieku, poczta elektroniczna nie może zagwarantować autentyczności nadawcy. Przestępcy stosują różne praktyki w celu sfałszowania nadawcy wiadomości, a z każdym z tych zagrożeń związanych z pocztą elektroniczną należy radzić sobie inaczej. Podczas gdy prosta zmiana w DNS firmy, tak aby zawierała rekordy SPF, DKIM i DMARC może zwalczyć ataki typu Email Address Spoofing, ataki typu Display Name Spoofing wymagają przeszkolenia pracowników, aby byli bardziej czujni. Do przychodzących e-maili można dodać wizualne wskazówki, które ostrzegą pracowników, gdy e-mail nie pochodzi od kogoś z wewnątrz. Dodatkowo, usługi antyphishingowe mogą sprawdzać e-maile pod kątem phishingu przy użyciu zaawansowanych technologii, aby zminimalizować ryzyko stania się ofiarą phishingu w Twojej organizacji.

About Iron Bastion

Iron Bastion to australijscy eksperci w dziedzinie antyphishingu. Oferujemy wszystkim firmom tę samą technologię antyphishingową, którą stosują duże firmy, bez konieczności ponoszenia kosztów przez duże firmy.

Oferujemy szereg usług antyphishingowych, które są oparte na chmurze, w pełni zarządzane i łatwo integrują się z istniejącą infrastrukturą. Nasz zespół to wykwalifikowani specjaliści ds. bezpieczeństwa cybernetycznego, a cały nasz personel i operacje są zlokalizowane w Australii.

Skontaktuj się z nami w celu uzyskania bezpłatnej konsultacji.