Uma grande ameaça cibernética para as empresas australianas são esquemas de falsificação de identidade por e-mail, visando o pessoal-chave. O esquema envolve cibercriminosos que imitam proprietários e executivos de empresas através do uso de e-mails de phishing. Os criminosos normalmente se apresentam como pessoal em posições de autoridade e pedem às vítimas para realizar transferências de dinheiro, pagar faturas ou enviar dados sensíveis ao agressor.

O Scamwatch da ACCC revela que os australianos reportaram mais de $4,7 milhões em perdas causadas por ataques de falsificação em 2017, e estima que 2.800 australianos foram enganados para desistir de informações pessoais. No mesmo ano, a Mimecast relatou que os ataques de imitação foram os ataques cibernéticos por e-mail de crescimento mais rápido, causando perdas médias de US$ 180.000 às vítimas. A boa notícia é que você ou sua equipe de TI podem tomar algumas medidas simples (e gratuitas) para proteger sua empresa de ataques de falsificação baseados em e-mail. Este artigo explica porque e como.

Email spoofing é quando um atacante (cibercriminoso) forja um e-mail para que pareça que o e-mail foi enviado por outra pessoa. Isto é feito para que o nome completo e endereço de e-mail do remetente seja uma falsificação, ou em casos mais simples, apenas o nome do remetente.

A intenção típica do agressor é enganar as suas vítimas:

- fazer transferências de dinheiro, ou pagar facturas falsas para defraudar o seu negócio;

- enviar de volta dados sensíveis relacionados com o seu negócio ou os seus clientes;

- clicar em hyperlinks para assumir o computador da vítima e/ou roubar as credenciais do usuário para facilitar a fraude no que é chamado de ataque BEC (Business Email Compromise); ou

- abrir um anexo de arquivo para instalar o programa de resgate no computador da vítima para criptografar todos os arquivos na rede interna da vítima e mantê-los para um resgate.

Email Is an Insecure Service by Default

Os principais protocolos de e-mail usados por e-mail foram desenvolvidos nos anos 80, quando o abuso não era um problema como é hoje. Naquela época, a internet era um lugar pitoresco e amigável. Os servidores de e-mail eram explicitamente configurados como relés abertos, o que significava que eles permitiam que qualquer pessoa conectada a eles enviasse e-mails para qualquer lugar. Esta prática comum foi abandonada anos mais tarde quando os spammers e criminosos começaram a explorar os relays abertos.

Este legado de design permissivo nos protocolos de email porque a falsificação de emails é bastante simples de se fazer. Serviços de email por padrão não são capazes de identificar e bloquear emails enganosos com um nome ou endereço de email falso, o que deixa as empresas vulneráveis a ataques cibernéticos de imitação.

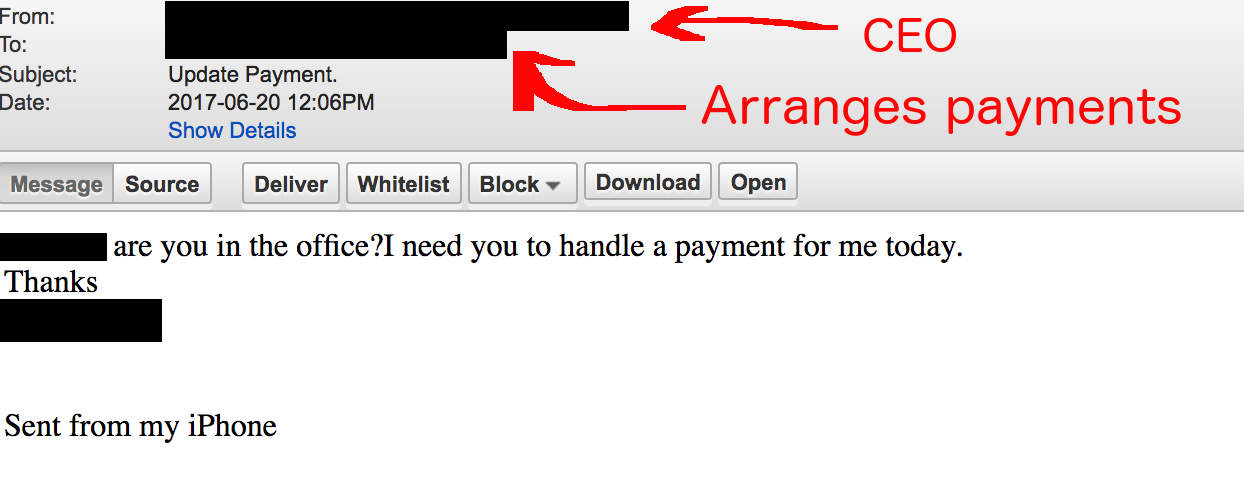

Por exemplo, o email a seguir foi interceptado pelos nossos serviços anti-phishing. O atacante estava a tentar enganar o nosso cliente, enganando-os a fazer uma transferência financeira para a sua conta bancária. Curiosamente, o criminoso sabia qual funcionário do negócio era responsável pelo gerenciamento de pagamentos, e a direcionava especificamente para ela.

Os mecanismos dos e-mails falsificados

Existem dois métodos comuns de personificação frequentemente utilizados por criminosos cibernéticos. Para fins ilustrativos, digamos que nossa pessoa em uma posição de autoridade que desejamos imitar é Saul Goodman, e seu endereço de e-mail é [email protected]:

- Método #1 – Email Address Spoofing: O endereço de e-mail de Saul e seu nome são falsificados em um e-mail recebido para que o remetente pareça estar:

Saul Goodman <[email protected]>. - Método #2 – Exibição do nome Spoofing: Apenas o nome de Saul é falsificado, mas não o endereço de e-mail:

Saul Goodman <[email protected]>.

Com a disponibilidade de e-mail gratuito baseado na web, o Método #2 é um ataque muito simples e de baixa tecnologia para realizar. Um atacante descobre o nome de uma pessoa em sua empresa que está em uma posição de autoridade e depois se inscreve em um serviço de e-mail gratuito, como Gmail, Outlook.com ou Yahoo Mail usando seu nome. O atacante então usa informações publicamente disponíveis sobre sua empresa de fontes como o LinkedIn, ou o site da sua empresa para atingir pessoas em sua organização.

No lado positivo, sua equipe de TI pode fazer algumas alterações simples no seu serviço de e-mail para proteger sua empresa dos Métodos #1 e #2 acima.

As duas seções seguintes apresentam instruções detalhadas que fazem alterações no seu serviço de e-mail para que sua empresa possa ajudar a identificar e bloquear e-mails falsos e ajudar a evitar ataques de personificação. As instruções são escritas com um público técnico em mente. Se não for você, recomendamos que envie este artigo ao seu pessoal de TI, ou contratante responsável pelo seu serviço de e-mail e peça-lhes para implementar as alterações abaixo.

Se você não tiver uma pessoa confiável para que possa fazer essas alterações, então você deve entrar em contato conosco, e nós podemos lhe fornecer serviços de e-mail local e seguro com esses recursos ativados. Os nossos serviços também utilizam a mais recente tecnologia anti-phishing e têm preços muito competitivos.

Prevenir a Falsificação de Endereço de Email (Método #1) Com um Esforço de Dez Minutos

Sabia que cada email tem dois remetentes diferentes? Um endereço de e-mail é chamado de ‘remetente do envelope’, e o outro é definido no cabeçalho do e-mail. Este último é conhecido como o cabeçalho ‘From:’, que é normalmente exibido pelos clientes de e-mail, como o Microsoft Outlook. Infelizmente, os cibercriminosos podem forjar o cabeçalho ‘From:’ para enganar os clientes de e-mail a exibir um nome e endereço de e-mail que pertencem à sua empresa.

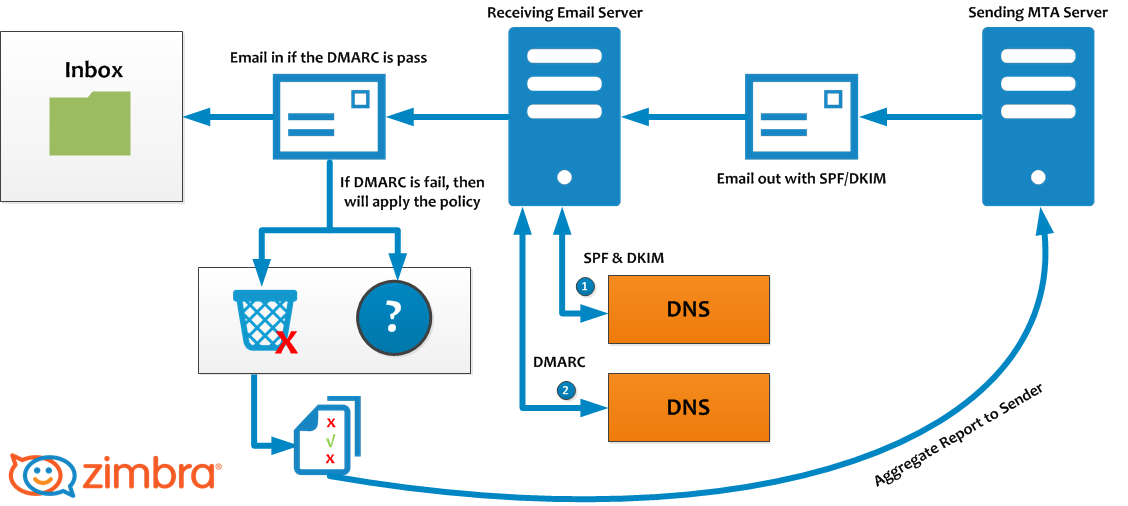

Você ou o seu pessoal de TI pode fazer alterações nas configurações do seu serviço de e-mail para ajudar a bloquear e-mails enganosos que chegam à sua organização, e colocar outros serviços de e-mail em aviso sobre como deve ser um e-mail legítimo vindo de você. Isto é feito adicionando o que é conhecido como SPF, DKIM e DMARC registros DNS ao nome de domínio da sua empresa.

Os Três Registros DNS que Combatem a Falsificação de Endereços de E-mail

Adicionar SPF, DKIM e DMARC ao registro de domínio de uma empresa não é tão complicado quanto parece. Nos casos em que a sua empresa utiliza o Office 365 ou G Suite, você só precisa seguir as instruções abaixo para o seu provedor de e-mail.

Criar um registro SPF:

- Instruções da Suite G

- Instruções do Office 365

Criar um registro DKIM:

- Instruções da Suite G

- Instruções do Office 365

Lembrar o que dissemos sobre e-mail com endereços de remetente de e-mail? Ainda temos de criar um registo final: DMARC. Ao contrário da crença popular, o SPF por si só não pode evitar a falsificação. Sem o registro DMARC, os criminosos cibernéticos ainda podem forjar o endereço de e-mail do seu negócio, pois o SPF só é verificado contra o invisível ‘remetente de envelope’, mas não contra o cabeçalho ‘De:’. Em outras palavras, os criminosos podem falsificar o endereço de email do remetente, e ele ainda passará as verificações do SPF – e é por isso que você precisa do registro DMARC.

Você pode usar um gerador DMARC online para criar o registro DMARC perfeito para a sua organização, ou você pode simplesmente pegar a nossa palavra e adicionar o seguinte registro DNS ao DNS da sua empresa. Não é de forma alguma perfeito, mas é um ótimo começo:

_dmarc.mycompany.com.au. 3600 IN TXT "v=DMARC1; p=quarantine; pct=100;"

Congratulações, hora de se recompensar com uma boa xícara de chá. Se você criou os três registros, e-mails do seu domínio com um remetente falsificado irão diretamente para a pasta de e-mails de lixo das pessoas a partir de agora. Isto é para o seu próprio serviço de e-mail, e qualquer outro serviço de e-mail que utilize DMARC. Se você quer ser mais duro sobre como tratar e-mails com remetentes forjados, então você deve investigar a definição de DMARC para ‘p=rejeitar’.

Como Combater a Falsificação de Nome de Exibição (Método #2)

Embora a Falsificação de Nome de Exibição seja uma técnica menos sofisticada do que a falsificação de e-mail, ela é muito mais perigosa. Como o endereço de e-mail do remetente não é falsificado por si só, é mais difícil bloquear e-mails com nomes de exibição falsificados do que no primeiro cenário, onde a simples adição de três simples registros DNS foi suficiente para parar e-mails falsificados.

Com o Método #2 os criminosos cibernéticos simplesmente registram um novo endereço de e-mail com um provedor de e-mail gratuito usando o mesmo nome de um executivo de sua organização (por exemplo, Saul Goodman <[email protected]>). Tecnicamente, o endereço de e-mail é válido, portanto os e-mails enviados a partir dessas contas passarão por uma filtragem anti-spam. Da mesma forma, os registros SPF/DKIM/DMARC também não irão bloquear esses e-mails de phishing, porque o endereço de e-mail não é forjado.

Como resultado, a primeira e última linha de defesa são seus funcionários. Eles precisam estar vigilantes e preparados para identificar e-mails usando a técnica de Display Name Spoofing. Infelizmente, isto é propenso a erro humano, pois seus funcionários podem não verificar todos os detalhes de cada e-mail recebido em certas circunstâncias – como em situações estressantes, como a aproximação rápida dos prazos ou a falta de atenção aos detalhes.

Além disso, os funcionários podem acreditar que, como o e-mail parece ter vindo de alguém com quem estão familiarizados e com a assinatura padrão de e-mail da empresa, o e-mail é legítimo. Infelizmente, os atacantes também podem usar as mesmas assinaturas de e-mail na parte inferior das assinaturas de e-mail como remetentes legítimos.

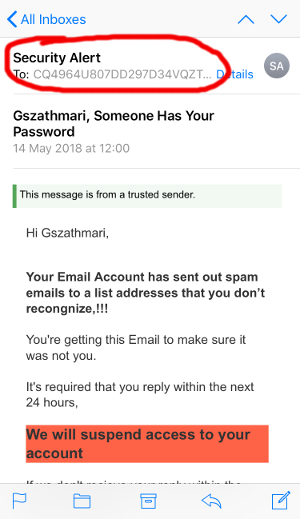

Para adicionar insulto a ferimentos, muitos clientes de e-mail – especialmente clientes de e-mail de smartphone – só mostram o nome do remetente por padrão, mas não o endereço de e-mail. Por exemplo, o aplicativo Mail no iPhone requer que você toque no nome do remetente para revelar um endereço de e-mail.

Os funcionários devem ser treinados para identificar e-mails enganosos com os nomes de exibição falsificados e devem receber o máximo de auxílios visuais possíveis para detectar se algo está desligado. Felizmente, o Office 365 e o G Suite podem ser configurados para ajudar a combater a falsificação de nomes de telas, fornecendo aos funcionários pistas visuais.

Se você não estiver fornecendo aos seus funcionários treinamento para identificar e-mails enganosos, então sua organização corre o risco de se tornar uma vítima de phishing. A Iron Bastion pode fornecer Treinamento de Conscientização sobre Phishing para o seu negócio. Nosso serviço fornece treinamento efetivo, prático e mensurável para seus funcionários a preços muito competitivos.

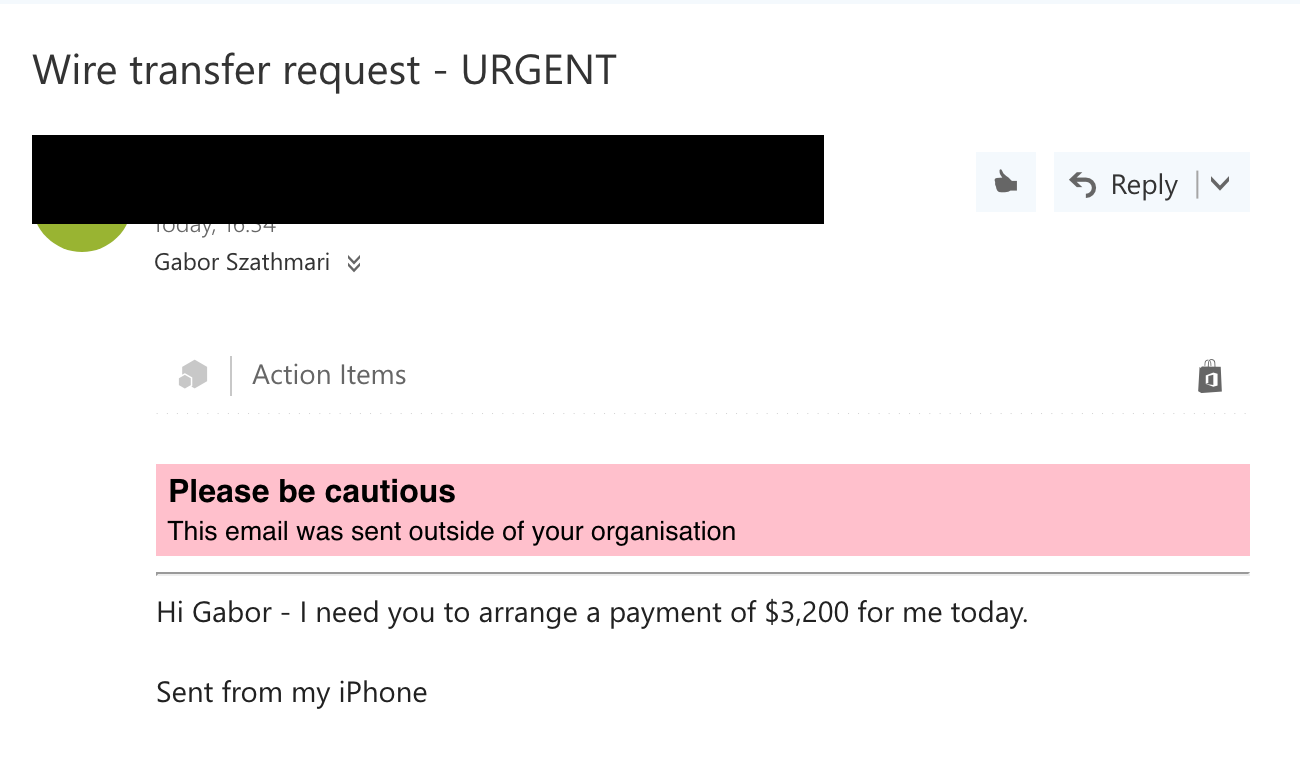

Adicionando Pistas Visuais ao E-mail Externo no Office 365

Com o Office 365, podemos injetar banners de aviso altamente visíveis no topo das mensagens se elas foram enviadas de um endereço de e-mail externo à sua empresa. O objectivo é fornecer um aviso visual aos seus funcionários quando um e-mail não foi enviado por alguém dentro da sua organização.

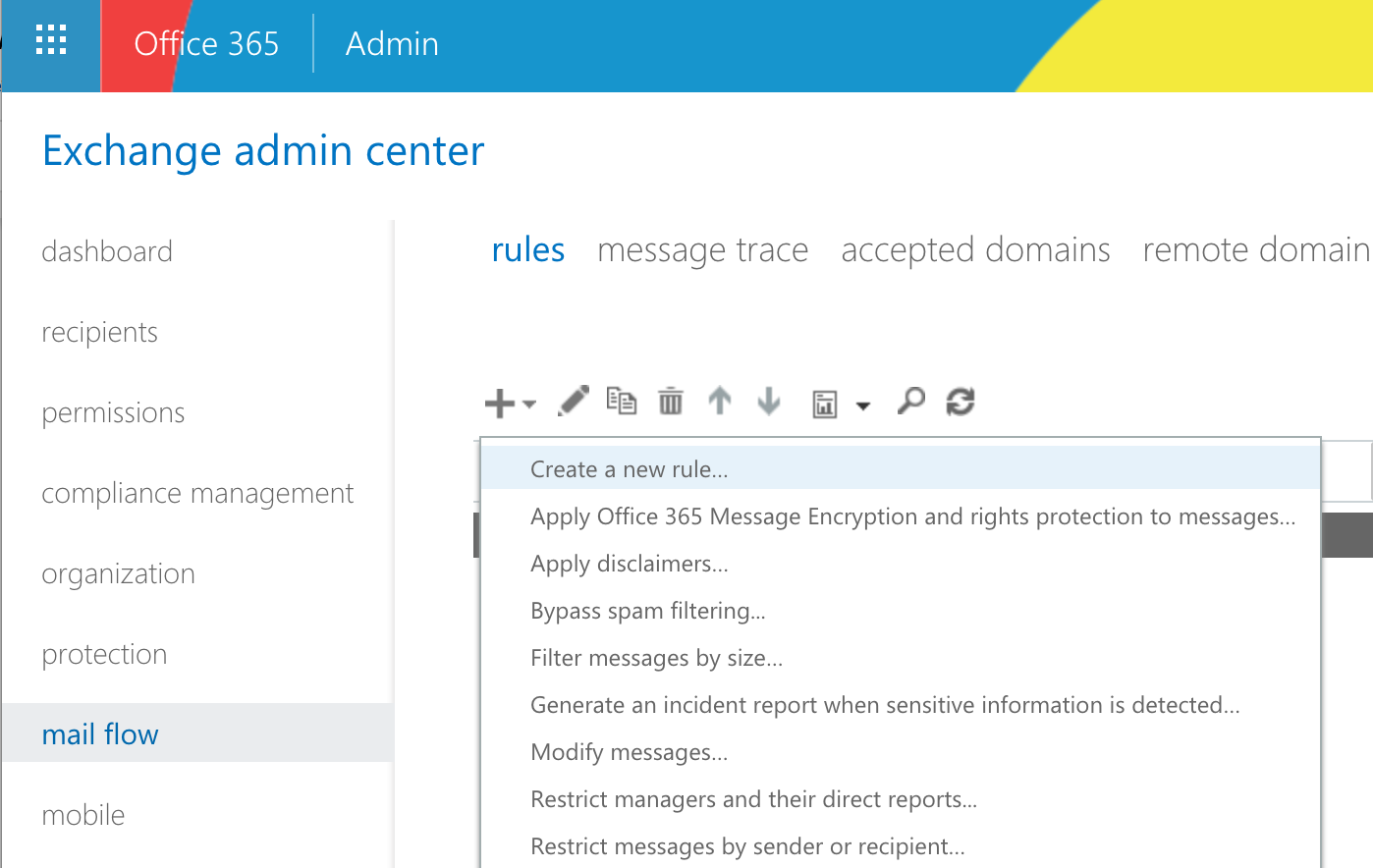

Para ligar os banners de aviso, visite o Centro de Administração do Office 365 Exchange em https://outlook.office365.com/ecp, e navegue para o fluxo de correio -> rules.

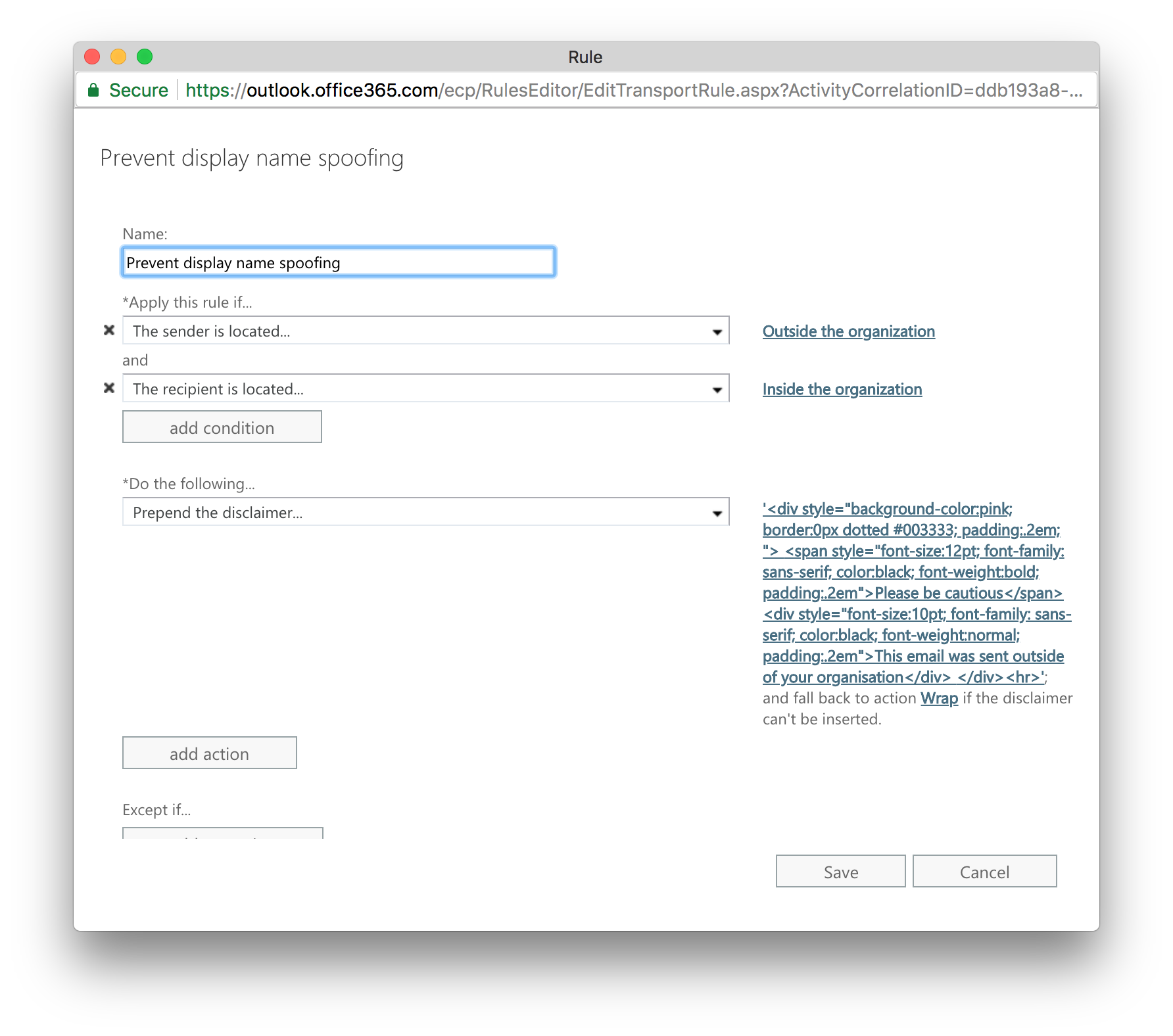

Clique no sinal ‘+’ e depois seleccione ‘Criar uma nova regra…’. Na janela popup, escolha ‘O remetente está localizado’: ‘Fora da organização’, e ‘O destinatário está localizado’: ‘Dentro da organização’. Sob ‘Faça o seguinte’, escolha ‘Aplicar um termo de responsabilidade à mensagem’ -> ‘prepend a disclaimer’ e insira o seguinte código:

<div style="background-color:pink; border:0px dotted #003333; padding:.2em; "> <span style="font-size:12pt; font-family: sans-serif; color:black; font-weight:bold; padding:.2em">Please be cautious</span><div style="font-size:10pt; font-family: sans-serif; color:black; font-weight:normal; padding:.2em">This email was sent outside of your organisation</div> </div><hr>A ação de retorno deve ser ‘Wrap’. Clique em ‘Salvar’ e aguarde alguns minutos para que a regra seja ativada.

G Suite Settings for Flagging External Emails

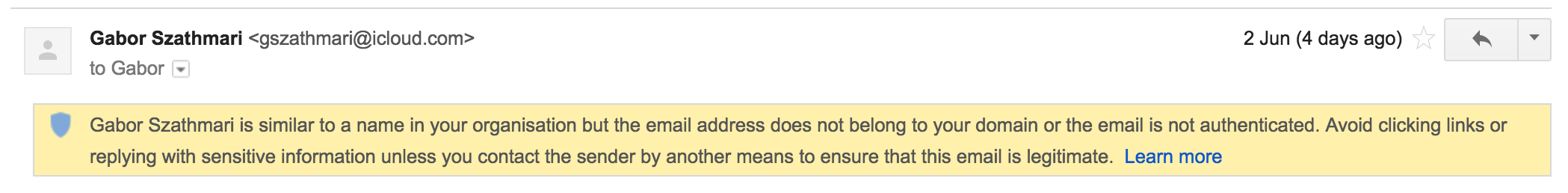

Embora o G Suite também possa injetar banners de advertência altamente visíveis como o Office 365, o serviço oferece uma técnica um pouco mais sofisticada para combater o Display Name Spoofing.

A primeira configuração que recomendamos é ligar é o aviso de resposta do destinatário externo. Esta opção adiciona um aviso no topo de um e-mail na interface web do Gmail se tentarmos responder a uma mensagem de alguém fora da nossa organização.

Uma funcionalidade mais excitante é uma das novas configurações de anti-phishing e malware do G Suite que o Google implementou recentemente. Esse recurso pode exibir banners de advertência contra e-mails que tentam falsificar nomes de funcionários ou vêm de um domínio semelhante ao nome de domínio da sua empresa.

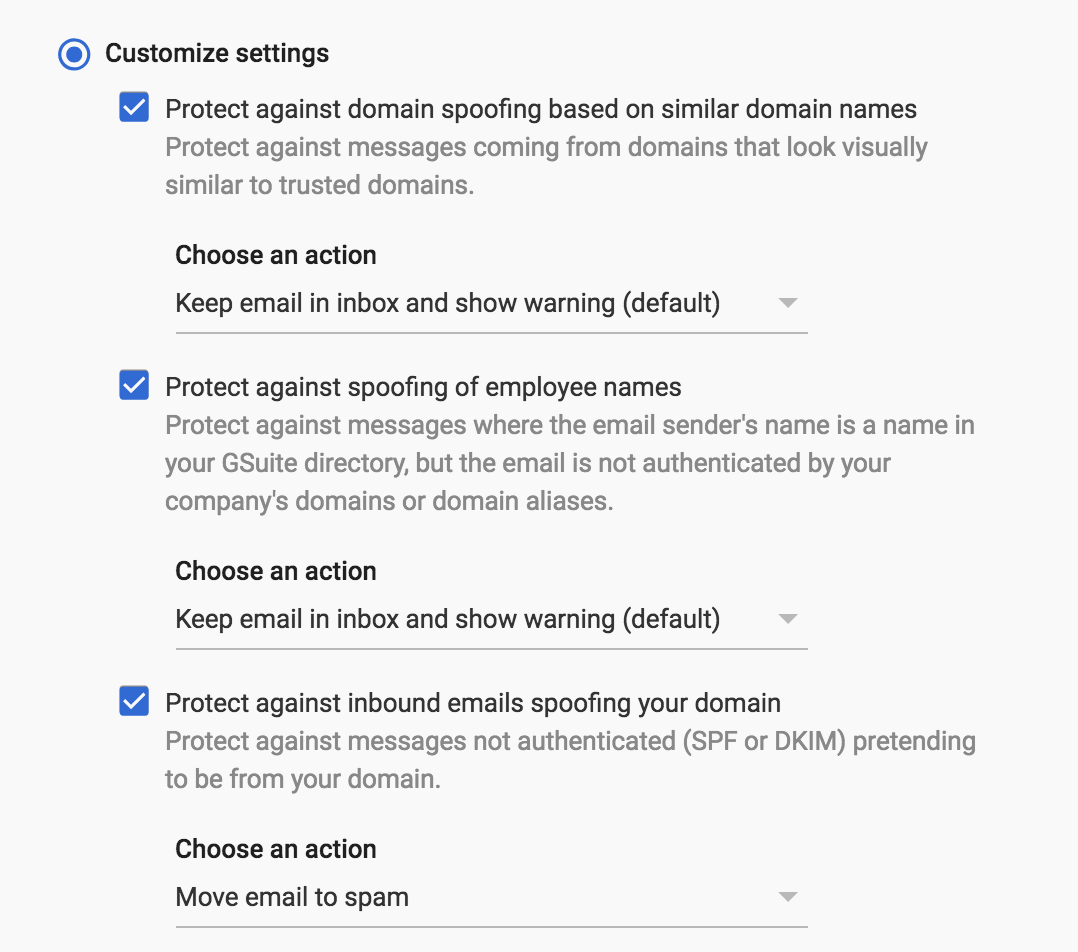

Para ativar essa configuração, vá para o Portal de Administração do G Suite (https://admin.google.com/) e navegue até Apps -> G Suite -> Gmail. Em seguida, vá até a seção Segurança e expanda-a. Vá para a seção Spoofing e autenticação e ative as seguintes opções:

- Proteger contra spoofing de domínio baseado em nomes de domínio semelhantes

- Proteger contra spoofing de nomes de funcionários

- Proteger contra e-mails de entrada de spoofing de domínio (cobre o primeiro cenário)

Cuidado que os banners de advertência só aparecerão quando a interface do webmail for usada. Seus funcionários não receberão nenhuma pista visual se eles estiverem acessando sua caixa postal com um cliente de e-mail clássico, como o Microsoft Outlook. Portanto, recomendamos alterar a linha de assunto dos e-mails recebidos também no caso de e-mails enviados de fora da sua organização.

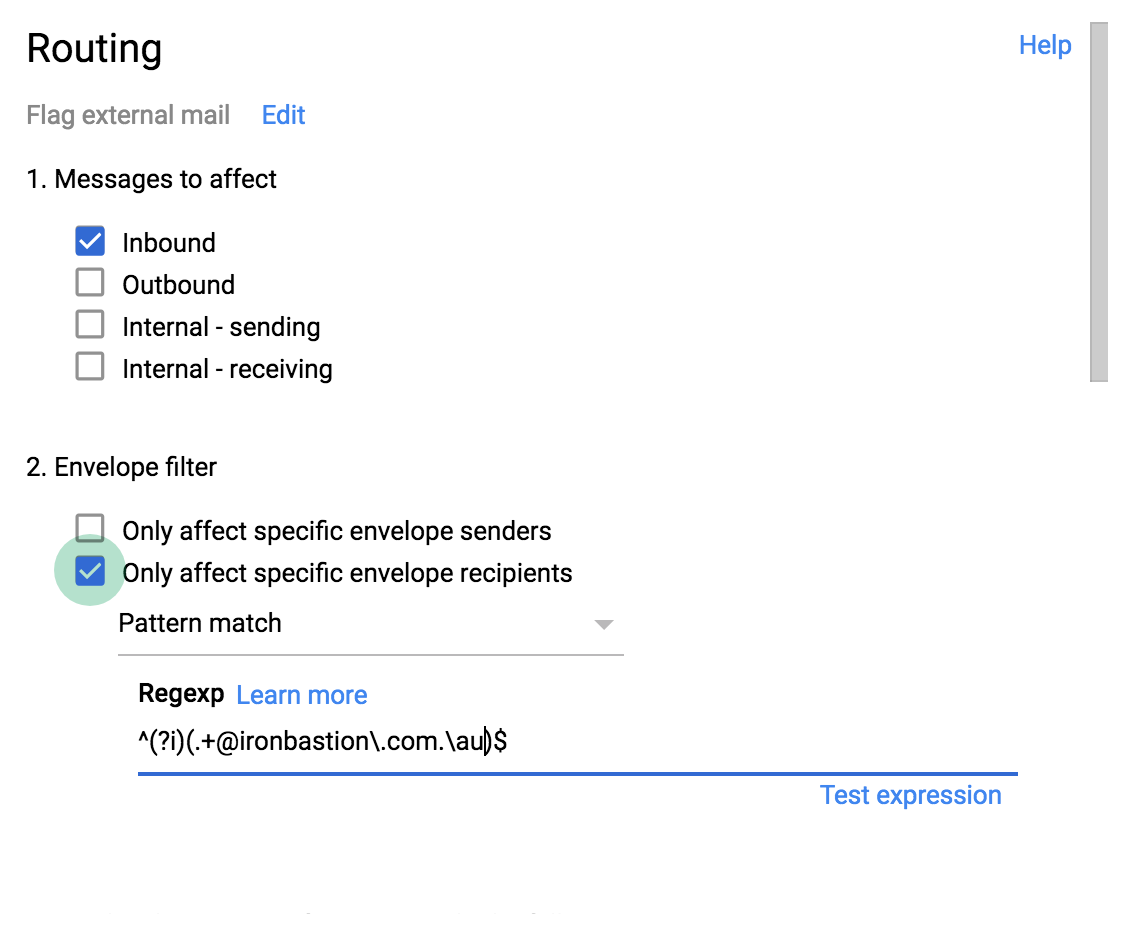

Para alterar as linhas de assunto dos e-mails recebidos, vá para Apps -> G Suite -> Gmail -> Configurações avançadas no Portal de Administração novamente. Vá até Roteamento e adicione uma nova entrada como a seguir. Escolha ‘Incoming’ em ‘Messages to affect’ (Mensagens a afectar). Escolha ‘Afetar apenas remetentes de envelope específicos’ e selecione ‘Padrão de correspondência’ no menu suspenso. Digite ^(?i)(.+@yourdomain\.com.\.au)$ no campo regexp.

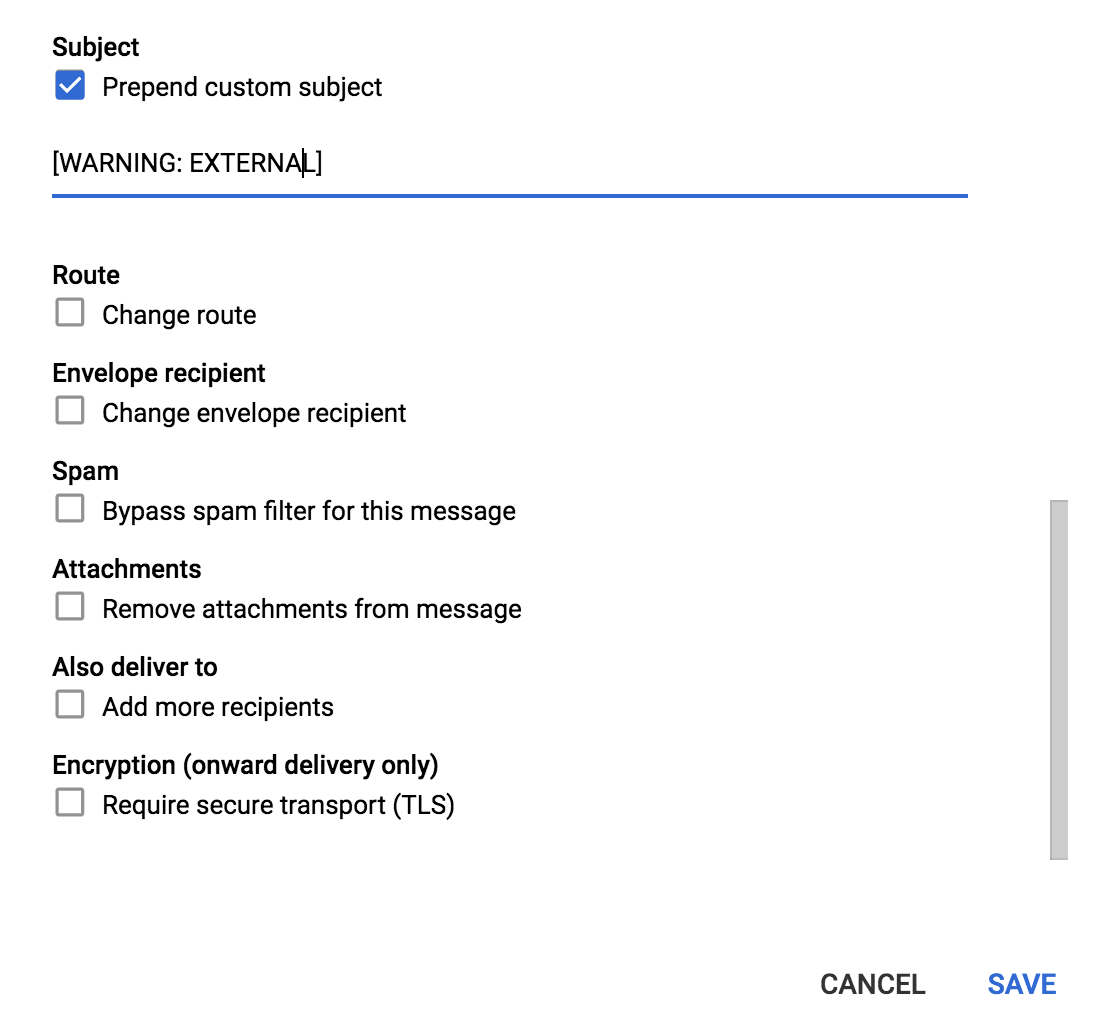

Finalmente, role para baixo perto da parte inferior e escolha ‘Prepend subject customizado’ para adicionar sua etiqueta de aviso preferida, depois clique em Save.

Voilá! A linha de assunto dos e-mails externos agora terá um prefixo de aviso.

Utilizar serviços anti-phishing para detectar fraudes de e-mail

A terceira opção para combater ataques de falsificação de endereço de e-mail (tanto o Spoofing de endereço de e-mail quanto o Spoofing de nome de exibição) é pré-tripar seus e-mails recebidos usando serviços anti-phishing. Esses serviços apresentam tecnologias que são especificamente projetadas para proteger as organizações contra ameaças de phishing, incluindo ataques de spoofing de endereço de e-mail e de nome de exibição (Display Name Spoofing).

Por que os serviços anti-phishing são superiores

Os serviços anti-phishing podem analisar meticulosamente todo o conteúdo dos e-mails recebidos procurando qualquer bandeira vermelha indicando uma tentativa de phishing, como a semântica típica de palavras e texto, assinaturas digitais inválidas e má reputação do remetente. Os algoritmos anti-phishing incorporados são suportados por Machine Learning, Inteligência Artificial (IA) e Threat Intelligence Networks. Em segundo lugar, anexos de arquivos também são analisados em ambientes seguros para ameaças conhecidas e desconhecidas, e hyperlinks embutidos são modificados para realizar análises em tempo real (e bloquear) qualquer URL maliciosa quando o destinatário clica neles.

Anti-phishing serviços são compatíveis com todos os prestadores de serviços de e-mail. Não importa se sua empresa está usando o G Suite, Office 365, Microsoft Exchange local ou uma plataforma de e-mail fornecida pelo seu provedor de serviços de TI, os serviços anti-phishing podem se integrar perfeitamente com qualquer um deles. Se você está interessado nos tipos de serviços anti-phishing que os 100 maiores escritórios de advocacia estão usando na Austrália, consulte nosso artigo de pesquisa sobre o assunto.

Sumário

Email Address Spoofing e Spoofing Sender Name são técnicas em que os criminosos cibernéticos confiam em ataques de personificação baseados em e-mail. O objetivo desses golpes é enganar o pessoal de uma organização e enganá-los para que façam pagamentos ou enviem informações confidenciais a um atacante. Devido às decisões de concepção tomadas na década de 1980, o e-mail não pode garantir a autenticidade do remetente. Diversas práticas são usadas por criminosos para falsificar o remetente de uma mensagem, e cada uma dessas ameaças por e-mail precisa ser tratada de forma diferente. Enquanto uma simples mudança no DNS de uma empresa para incluir registros SPF, DKIM e DMARC pode combater as tentativas de falsificação de endereços de e-mail, os ataques de falsificação de nomes de exibição exigem que você treine os funcionários para serem mais vigilantes. Pistas visuais podem ser adicionadas aos e-mails recebidos para avisar os funcionários quando um e-mail não veio de alguém internamente. Além disso, os serviços anti-phishing podem selecionar e-mails para phishing usando tecnologias avançadas para minimizar o risco de sua organização se tornar uma vítima de phishing.

Sobre o Iron Bastion

Iron Bastion são os especialistas em anti-phishing da Austrália. Oferecemos a todas as empresas a mesma tecnologia anti-phishing utilizada pelas grandes empresas, sem os preços das grandes empresas.

Oferecemos uma gama de serviços anti-phishing que são baseados na nuvem, totalmente geridos e facilmente integrados com a sua infra-estrutura existente. Nossa equipe é de profissionais qualificados em segurança cibernética, e todos os nossos funcionários e operações estão baseados na Austrália.

Contacte-nos para uma consulta gratuita.