O amenințare cibernetică majoră la adresa întreprinderilor australiene este reprezentată de escrocheri de impostură prin e-mail care vizează personalul cheie. Schema presupune ca infractorii cibernetici să imite proprietari și directori de afaceri prin utilizarea de e-mailuri de phishing. De obicei, infractorii se dau drept personal în poziții de autoritate și le cer victimelor să efectueze transferuri de bani, să plătească facturi sau să trimită atacatorului date sensibile.

Scamwatch al ACCC arată că australienii au raportat pierderi de peste 4,7 milioane de dolari cauzate de atacurile de impersonare în 2017 și estimează că 2.800 de australieni au fost păcăliți să ofere informații personale. În același an, Mimecast a raportat că atacurile de impostură au fost atacul cibernetic bazat pe e-mail cu cea mai rapidă creștere, cauzând victimelor pierderi medii de 180.000 de dolari. Vestea bună este că dumneavoastră sau personalul dumneavoastră IT puteți lua câteva măsuri simple (și gratuite) pentru a vă proteja afacerea de atacurile de impostură prin e-mail. Acest articol explică de ce și cum.

Email spoofing este atunci când un atacator (infractor cibernetic) falsifică un e-mail astfel încât să pară că e-mailul a fost trimis de altcineva. Acest lucru se face fie în așa fel încât întregul nume și adresa de e-mail a expeditorului să fie un fals, fie, în cazuri mai simple, doar numele expeditorului.

Intenția tipică a atacatorului este de a-și păcăli victimele:

- să facă transferuri de bani sau să plătească facturi false pentru a vă frauda afacerea;

- să retrimită date sensibile legate de afacerea sau clienții dumneavoastră;

- clicul pe hyperlink-uri pentru a prelua controlul asupra computerului victimelor și/sau pentru a fura acreditările utilizatorilor pentru a facilita frauda în ceea ce se numește un atac BEC (Business Email Compromise); sau

- deschiderea unui fișier atașat pentru a instala ransomware pe computerul victimei pentru a cripta toate fișierele din rețeaua internă a victimei și a le reține pentru o răscumpărare.

Emailul este un serviciu nesigur în mod implicit

Protocoalele de bază utilizate de poșta electronică au fost dezvoltate în anii 1980, când abuzurile nu reprezentau o problemă ca în prezent. Pe atunci, internetul era un loc pitoresc și prietenos. Serverele de e-mail erau configurate în mod explicit ca relee deschise, ceea ce înseamnă că permiteau oricui se conecta la ele să trimită e-mailuri oriunde. Această practică obișnuită a fost abandonată ani mai târziu, când spammerii și infractorii au început să exploateze releele deschise.

Această moștenire de proiectare permisivă în protocoalele de e-mail de ce spoofingul de e-mail este destul de simplu de realizat. Serviciile de e-mail în mod implicit nu sunt capabile să identifice și să blocheze e-mailurile înșelătoare cu un nume de expeditor sau o adresă de e-mail falsificată, ceea ce lasă întreprinderile vulnerabile la atacurile cibernetice de uzurpare a identității.

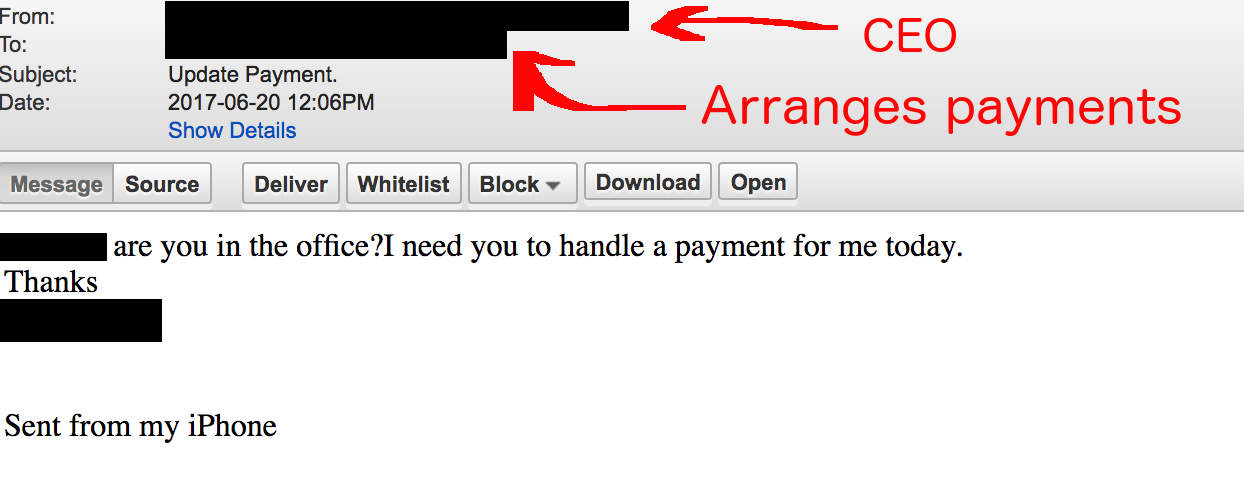

De exemplu, următorul e-mail a fost interceptat de serviciile noastre anti-phishing. Atacatorul încerca să îl înșele pe clientul nostru, păcălindu-l să facă un transfer financiar în contul său bancar. Interesant este faptul că infractorul știa ce angajată din cadrul afacerii era responsabilă cu gestionarea plăților și a vizat-o în mod special.

Mecanismele e-mailurilor false

Există două metode comune de impostură folosite frecvent de infractorii cibernetici. În scop ilustrativ, să spunem că persoana noastră aflată într-o poziție de autoritate pe care dorim să o imităm este Saul Goodman, iar adresa sa de e-mail este [email protected]:

- Metoda #1 – Email Address Spoofing: Adresa de e-mail a lui Saul și numele său sunt falsificate pe un e-mail primit, astfel încât expeditorul să pară a fi:

Saul Goodman <[email protected]>. - Metoda #2 – Display Name Spoofing: Numai numele lui Saul este falsificat, dar nu și adresa de e-mail:

Saul Goodman <[email protected]>.

Din moment ce există e-mailuri gratuite bazate pe internet, metoda nr. 2 este un atac foarte simplu și cu tehnologie redusă. Un atacator află numele unei persoane din cadrul afacerii dumneavoastră care se află într-o poziție de autoritate și apoi se înscrie la un serviciu de e-mail gratuit, cum ar fi Gmail, Outlook.com sau Yahoo Mail, folosind numele acesteia. Atacatorul folosește apoi informații publice disponibile despre afacerea dvs. din surse precum LinkedIn sau site-ul web al afacerii dvs. pentru a viza persoane din organizația dvs.

Din punct de vedere pozitiv, personalul dvs. IT poate face câteva modificări simple la serviciul dvs. de e-mail pentru a vă proteja afacerea atât de metoda nr. 1, cât și de metoda nr. 2 de mai sus.

În următoarele două secțiuni sunt prezentate instrucțiuni detaliate prin care se fac modificări la serviciul dvs. de e-mail, astfel încât afacerea dvs. să vă ajute să identificați și să blocați e-mailurile false și să contribuiți la prevenirea atacurilor de uzurpare a identității. Instrucțiunile sunt scrise cu un public tehnic în minte. Dacă nu sunteți dumneavoastră, vă recomandăm să trimiteți acest articol personalului IT, sau contractantului responsabil de serviciul dumneavoastră de e-mail și să îi rugați să implementeze modificările de mai jos.

Dacă nu aveți o persoană de încredere la care să puteți face aceste modificări, atunci ar trebui să luați legătura cu noi, iar noi vă putem oferi servicii de e-mail locale și sigure cu aceste caracteristici activate. Serviciile noastre utilizează, de asemenea, cea mai recentă tehnologie anti-phishing și au prețuri foarte competitive.

Prevenirea Spoofing-ului adreselor de e-mail (Metoda #1) cu un efort de zece minute

Știați că fiecare e-mail are doi expeditori diferiți? O adresă de e-mail se numește „expeditorul plicului”, iar cealaltă este setată în antetul e-mailului. Aceasta din urmă este cunoscută sub numele de antetul „From:”, care este afișat în mod normal de clienții de e-mail, cum ar fi Microsoft Outlook. Din nefericire, infractorii cibernetici pot falsifica antetul „De la:” pentru a păcăli clienții de e-mail să afișeze un nume și o adresă de e-mail care aparțin afacerii dumneavoastră.

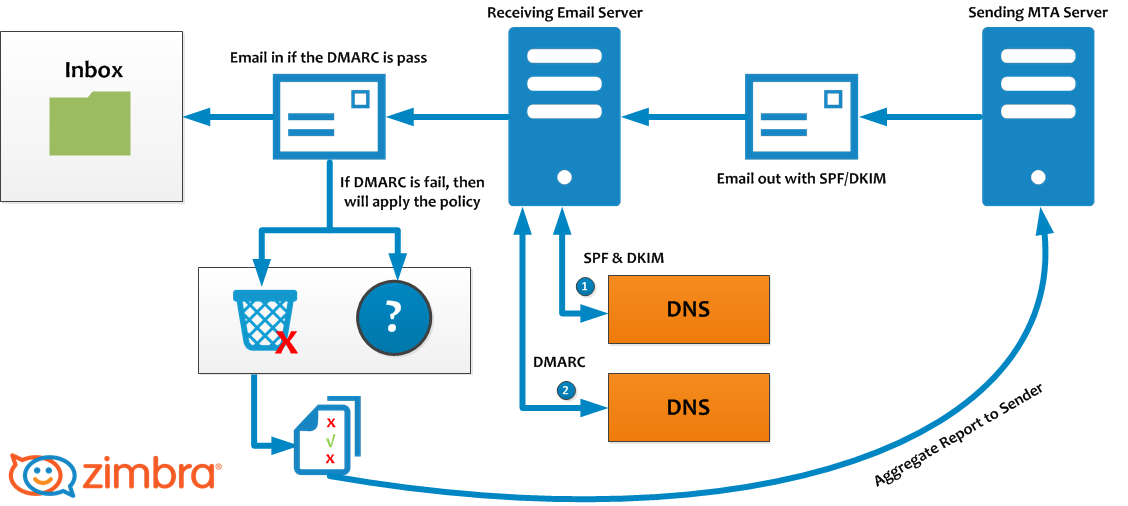

Dumneavoastră sau personalul dumneavoastră IT puteți face modificări în setările serviciului de e-mail pentru a ajuta la blocarea e-mailurilor înșelătoare care intră în organizația dumneavoastră și pentru a pune alte servicii de e-mail în gardă cu privire la modul în care ar trebui să arate un e-mail legitim care vine de la dumneavoastră. Acest lucru se face prin adăugarea a ceea ce este cunoscut sub numele de înregistrări DNS SPF, DKIM și DMARC la numele de domeniu al companiei dumneavoastră.

Cele trei înregistrări DNS care luptă împotriva falsificării adreselor de e-mail

Adaugarea SPF, DKIM și DMARC la înregistrarea numelui de domeniu al unei companii nu este atât de complicată pe cât pare. În cazul în care afacerea dvs. utilizează Office 365 sau G Suite, trebuie doar să urmați instrucțiunile prezentate mai jos pentru furnizorul dvs. de e-mail.

Crearea unei înregistrări SPF:

- Instrucțiuni G Suite

- Instrucțiuni Office 365

Crearea unei înregistrări DKIM:

- Instrucțiuni G Suite

- Instrucțiuni Office 365

Îți amintești ce am spus despre faptul că e-mailurile au adrese de expeditor? Încă nu am creat o ultimă înregistrare: DMARC. Contrar credinței populare, SPF singur nu poate preveni spoofing-ul. Fără înregistrarea DMARC, infractorii cibernetici pot falsifica în continuare adresa de e-mail a afacerii dumneavoastră, deoarece SPF este verificat doar în funcție de „expeditorul invizibil al plicului”, dar nu și de antetul „From:”. Cu alte cuvinte, infractorii pot falsifica adresa de e-mail a expeditorului, iar aceasta va trece în continuare de verificările SPF – și acesta este motivul pentru care aveți nevoie de înregistrarea DMARC.

Puteți utiliza un generator DMARC online pentru a crea înregistrarea DMARC perfectă pentru organizația dvs. sau puteți să ne credeți pe cuvânt și să adăugați următoarea înregistrare DNS la DNS-ul companiei dvs. Nu este nicidecum perfectă, dar este un bun început:

_dmarc.mycompany.com.au. 3600 IN TXT "v=DMARC1; p=quarantine; pct=100;"

Felicitări, este timpul să vă răsplătiți cu o ceașcă de ceai. Dacă ați creat toate cele trei înregistrări, e-mailurile de la domeniul dvs. cu un expeditor falsificat vor merge direct în dosarul de e-mailuri nedorite al oamenilor de acum încolo. Acest lucru este valabil atât pentru propriul serviciu de e-mail, cât și pentru orice alt serviciu de e-mail care utilizează DMARC. Dacă doriți să fiți mai sever în ceea ce privește modul de tratare a e-mailurilor cu expeditori falsificați, atunci ar trebui să investigați setarea DMARC la „p=reject”.

Cum combateți Display Name Spoofing (Metoda #2)

Deși Display Name Spoofing este o tehnică mai puțin sofisticată decât email spoofing, este mult mai periculoasă. Deoarece adresa de e-mail a expeditorului nu este falsificată în sine, este mai dificil de blocat e-mailurile cu nume de afișare falsificate, spre deosebire de primul scenariu, în care simpla adăugare a trei înregistrări DNS simple era suficientă pentru a opri e-mailurile falsificate.

Cu metoda nr. 2, infractorii cibernetici înregistrează pur și simplu o nouă adresă de e-mail la un furnizor de e-mail gratuit, folosind același nume ca al unui director din organizația dumneavoastră (de exemplu, Saul Goodman <[email protected]>). Din punct de vedere tehnic, adresa de e-mail este validă, astfel încât e-mailurile trimise de pe aceste conturi vor trece de filtrul anti-spam. În mod similar, nici înregistrările SPF/DKIM/DMARC nu vor bloca aceste e-mailuri de phishing, deoarece adresa de e-mail nu este falsă.

În consecință, prima și ultima linie de apărare sunt angajații dumneavoastră. Aceștia trebuie să fie vigilenți și să fie pregătiți să identifice e-mailurile care utilizează tehnica Display Name Spoofing. Din păcate, acest lucru este predispus la erori umane, deoarece este posibil ca angajații dvs. să nu verifice toate detaliile fiecărui e-mail primit în anumite circumstanțe – cum ar fi în situații de stres, cum ar fi termenele limită care se apropie rapid sau lipsa de atenție la detalii.

De asemenea, angajații pot crede că, deoarece e-mailul pare să provină de la o persoană cu care sunt familiarizați și cu semnătura standard de e-mail a companiei semnată de acea persoană, e-mailul este legitim. Din nefericire, atacatorii pot folosi, de asemenea, aceleași semnături de e-mail în partea de jos a semnăturilor de e-mail ca și expeditorii legitimi.

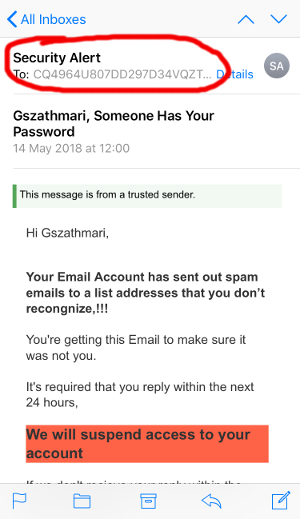

Pentru a adăuga o insultă la prejudiciu, mulți clienți de e-mail – în special clienții de e-mail pentru smartphone-uri – afișează în mod implicit doar numele expeditorului, dar nu și adresa de e-mail. De exemplu, aplicația Mail de pe iPhone vă cere să apăsați pe numele expeditorului pentru a dezvălui o adresă de e-mail.

Angajații ar trebui să fie instruiți să identifice e-mailurile înșelătoare cu nume afișate în mod fals și ar trebui să primească cât mai multe ajutoare vizuale pentru a detecta dacă ceva nu este în regulă. Din fericire, Office 365 și G Suite pot fi configurate pentru a ajuta la combaterea falsificării numelor de afișare, oferindu-le angajaților indicii vizuale.

Dacă nu le oferiți angajaților dvs. instruire pentru a identifica e-mailurile înșelătoare, atunci organizația dvs. riscă să devină o victimă a phishing-ului. Iron Bastion poate oferi instruire de conștientizare a fenomenului de phishing pentru afacerile dvs. Serviciul nostru oferă o instruire eficientă, practică și măsurabilă pentru angajații dvs. la prețuri foarte competitive.

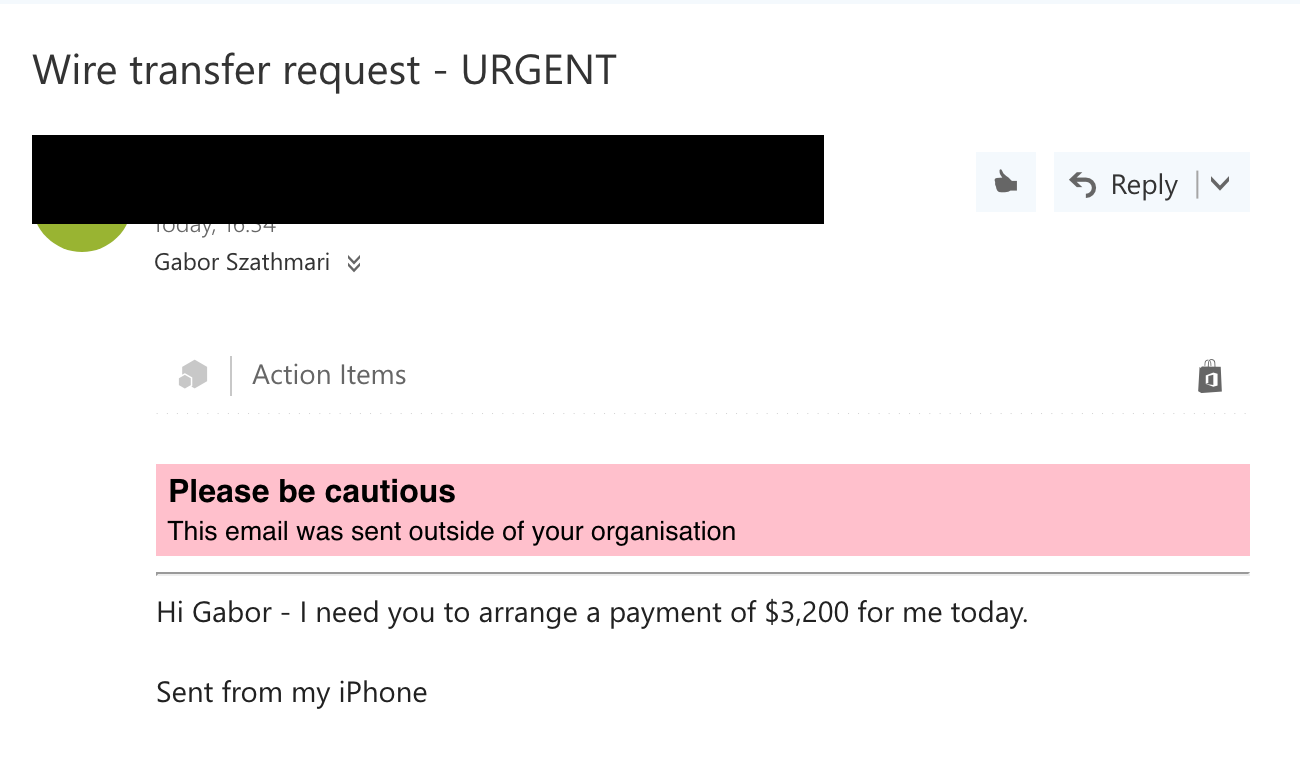

Adaugarea de indicii vizuale la e-mailurile externe în Office 365

Cu Office 365, putem injecta bannere de avertizare foarte vizibile în partea de sus a mesajelor, dacă acestea au fost trimise de la o adresă de e-mail externă afacerii dvs. Scopul este de a oferi un avertisment vizual angajaților dvs. atunci când un e-mail nu a fost trimis de cineva din cadrul organizației dvs.

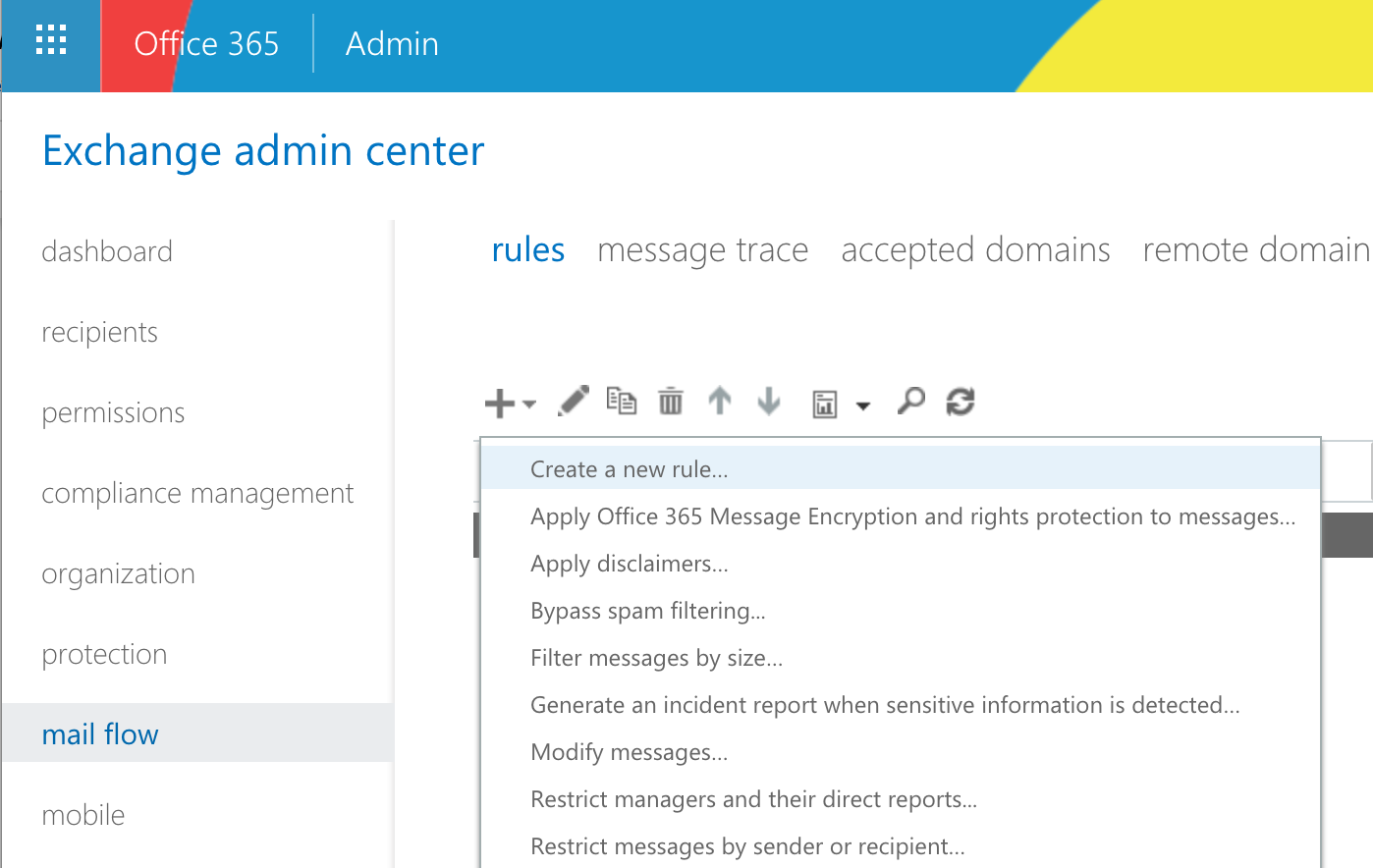

Pentru a activa bannerele de avertizare, vizitați Office 365 Exchange Admin Center pe https://outlook.office365.com/ecp, și navigați la mail flow -> rules.

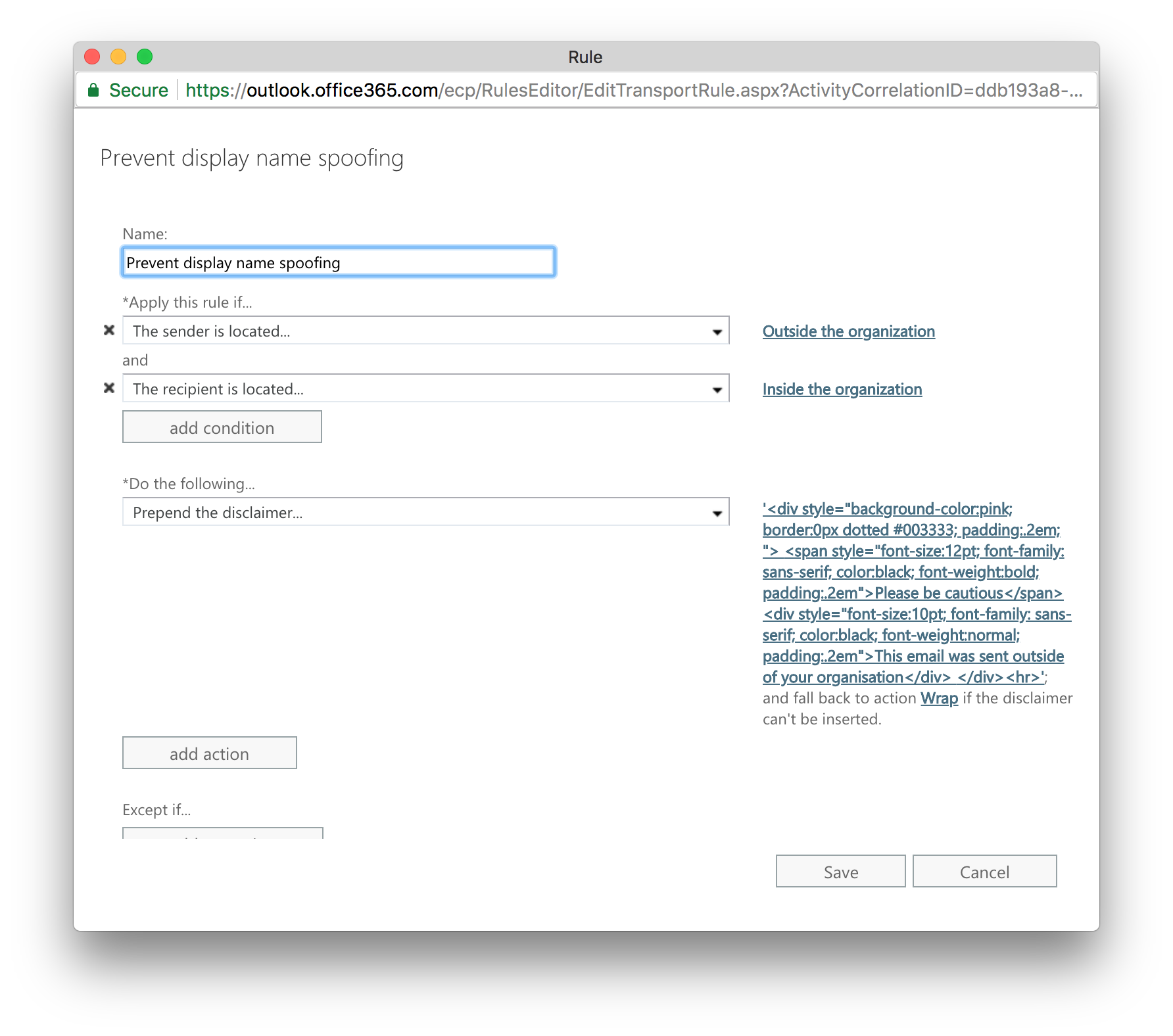

Click pe semnul „+”, apoi selectați „Create a new rule…”. În fereastra pop-up, alegeți ‘Expeditorul se află’: ‘În afara organizației’ și ‘Destinatarul se află’: ‘În interiorul organizației’. Sub ‘Do the following’, alegeți ‘Apply a disclaimer to the message’ -> ‘prepend a disclaimer’ și inserați următoarea bucată de cod:

<div style="background-color:pink; border:0px dotted #003333; padding:.2em; "> <span style="font-size:12pt; font-family: sans-serif; color:black; font-weight:bold; padding:.2em">Please be cautious</span><div style="font-size:10pt; font-family: sans-serif; color:black; font-weight:normal; padding:.2em">This email was sent outside of your organisation</div> </div><hr>Acțiunea de rezervă ar trebui să fie ‘Wrap’. Faceți clic pe ‘Save’ (Salvare) și așteptați câteva minute pentru ca regula să se activeze.

G Suite Settings for Flagging External Emails

Deși G Suite poate și el să injecteze bannere de avertizare foarte vizibile precum Office 365, serviciul oferă o tehnică ceva mai sofisticată pentru a combate Display Name Spoofing.

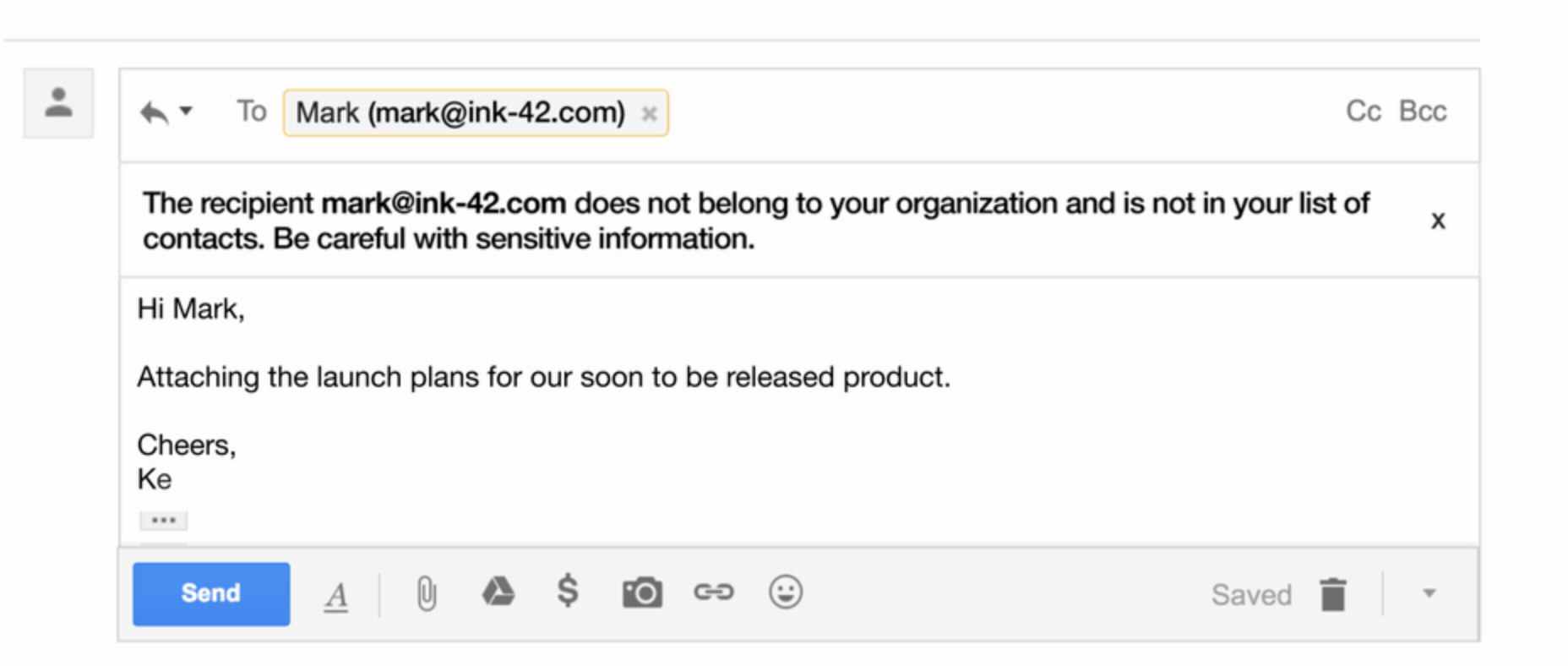

Prima setare pe care vă recomandăm să o activați este avertismentul de răspuns al destinatarului extern. Această opțiune adaugă un avertisment în partea de sus a unui e-mail în interfața web Gmail dacă încercăm să răspundem la un mesaj de la cineva din afara organizației noastre.

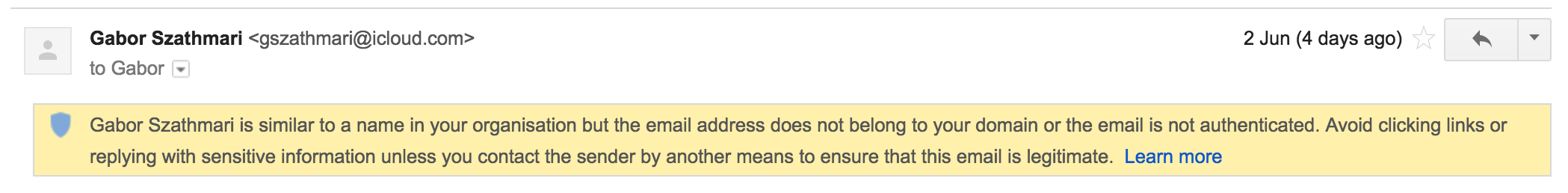

O caracteristică mai interesantă este însă una dintre noile setări antiphishing și malware din G Suite pe care Google le-a implementat recent. Această funcție poate afișa bannere de avertizare împotriva e-mailurilor care încearcă să falsifice numele angajaților sau care provin de la un domeniu care arată asemănător cu numele de domeniu al afacerii dvs.

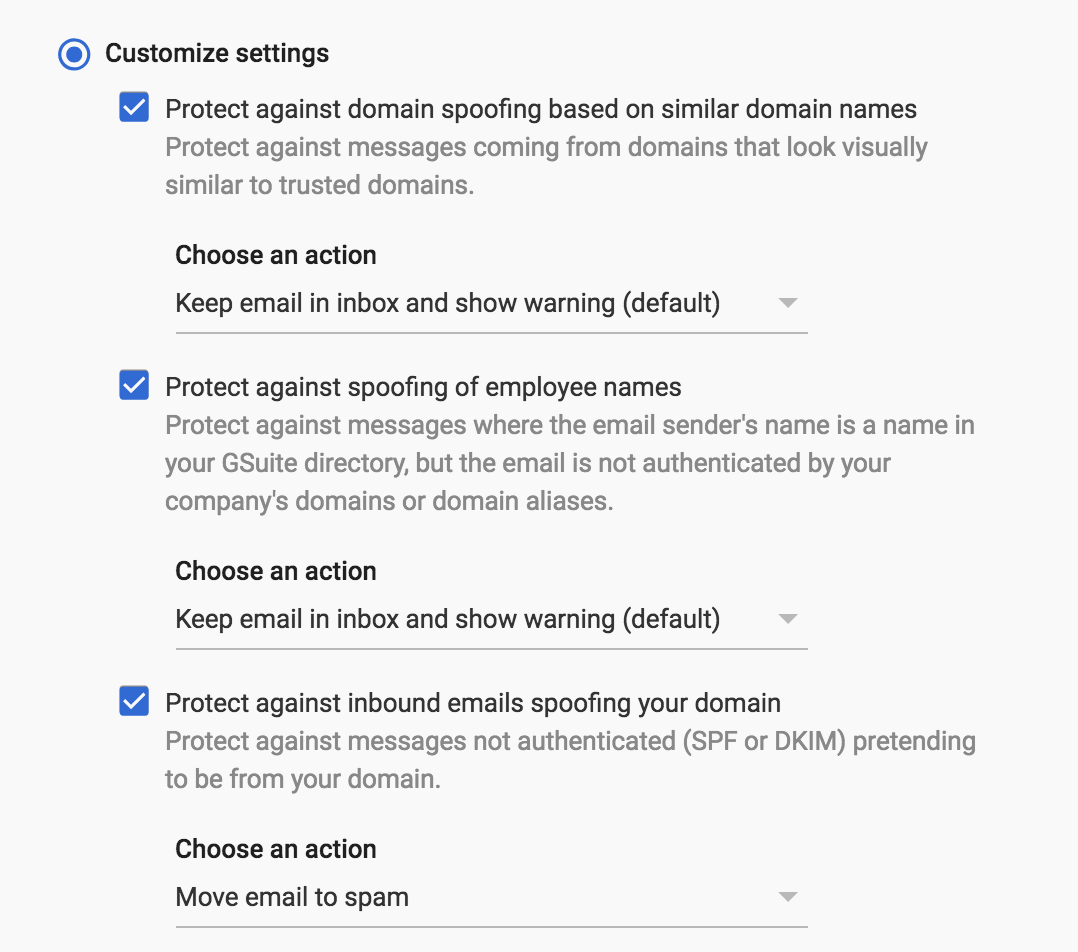

Pentru a activa această setare, mergeți la G Suite Admin Portal (https://admin.google.com/) și navigați la Apps -> G Suite -> Gmail. Apoi derulați în jos până la secțiunea Safety (Siguranță) și extindeți-o. Mergeți la secțiunea Spoofing and authentication (Spoofing și autentificare) și activați următoarele:

- Protect against domain spoofing based on similar domain names

- Protect against spoofing of employee names

- Protect against inbound emails spoofing your domain (acoperă primul scenariu)

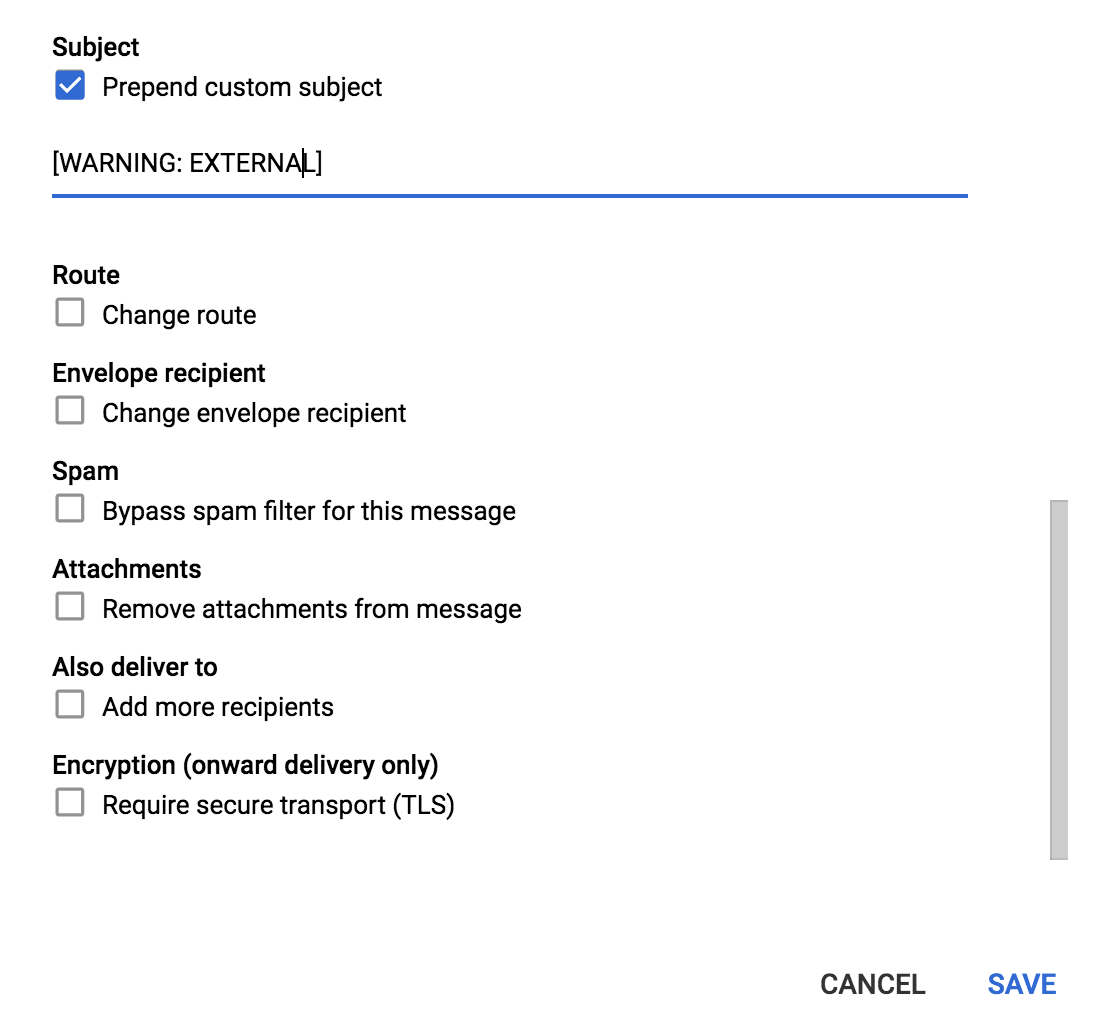

Țineți cont de faptul că bannerele de avertizare vor apărea numai atunci când utilizați interfața webmail. Angajații dvs. nu vor primi niciun indiciu vizual dacă își accesează căsuța poștală cu un client de e-mail clasic, cum ar fi Microsoft Outlook. Prin urmare, vă recomandăm să modificați subiectul emailurilor primite și în cazul în care emailurile sunt trimise din afara organizației dumneavoastră.

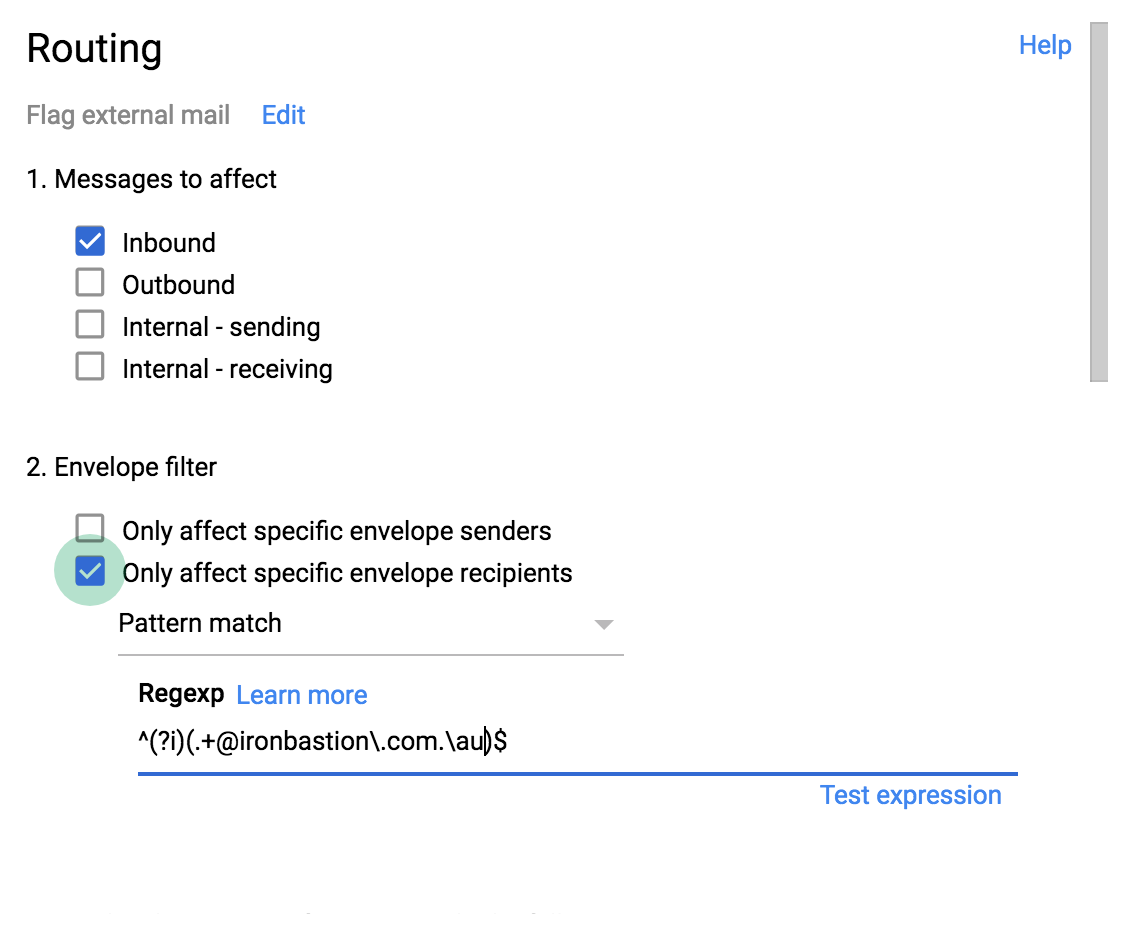

Pentru a modifica subiectul emailurilor primite, accesați din nou Apps -> G Suite -> Gmail -> Advanced Settings pe Admin Portal. Derulați în jos până la Routing și adăugați o intrare nouă, după cum urmează. Alegeți „Incoming” (Intrări) la „Messages to affect” (Mesaje de afectat). Alegeți ‘Only affect specific envelope senders’ (Afectează doar anumiți expeditori de plicuri) și selectați ‘Pattern match’ (Potrivire model) din meniul derulant. Introduceți ^(?i)(.+@yourdomain\.com.\.au)$ în câmpul regexp.

În cele din urmă, derulați în jos, aproape de partea de jos, și alegeți „Prepend custom subject” pentru a adăuga eticheta de avertizare preferată, apoi faceți clic pe Save.

Voilá! Linia de subiect a e-mailurilor externe va avea acum un prefix de avertizare.

Utilizarea serviciilor antiphishing pentru a detecta e-mailurile false

Cea de-a treia opțiune pentru a combate atacurile de uzurpare a identității (atât e-mail Address Spoofing, cât și Display Name Spoofing) este pre-screening-ul e-mailurilor primite cu ajutorul serviciilor antiphishing. Aceste servicii dispun de tehnologii special concepute pentru a proteja organizațiile împotriva amenințărilor de phishing, inclusiv a atacurilor de tip Email Address Spoofing și Display Name Spoofing.

De ce serviciile antiphishing sunt superioare

Serviciile antiphishing pot analiza meticulos întregul conținut al e-mailurilor primite, căutând orice semnal de alarmă care să indice o tentativă de phishing, cum ar fi formularea tipică și semantica textului, semnăturile digitale invalide și reputația slabă a expeditorului. Algoritmii anti-phishing încorporați sunt susținuți de Machine Learning, Artificial Intelligence (AI) și Threat Intelligence Networks. În al doilea rând, atașamentele de fișiere sunt, de asemenea, analizate în medii sigure pentru amenințări cunoscute și necunoscute, iar hiperlinkurile încorporate sunt modificate pentru a efectua o analiză în timp real (și a bloca) orice URL malițios atunci când destinatarul face clic pe ele.

Serviciile antiphishing sunt compatibile cu toți furnizorii de servicii de e-mail. Indiferent dacă firma dvs. utilizează G Suite, Office 365, Microsoft Exchange on-premise sau o platformă de e-mail furnizată de furnizorul dvs. de servicii IT, serviciile antiphishing se pot integra fără probleme cu oricare dintre acestea. Dacă sunteți interesat de tipurile de servicii anti-phishing pe care le folosesc cele mai importante 100 de firme de avocatură din Australia, vă rugăm să consultați articolul nostru de cercetare pe această temă.

Summary

Email Address Spoofing și Sender Name Spoofing sunt tehnici pe care infractorii cibernetici se bazează în atacurile de uzurpare a identității prin e-mail. Scopul acestor escrocherii este de a înșela personalul dintr-o organizație și de a-l păcăli să facă plăți sau să trimită informații sensibile unui atacator. Din cauza deciziilor de proiectare luate în anii 1980, poșta electronică nu poate garanta autenticitatea expeditorului. Diverse practici sunt folosite de infractori pentru a falsifica expeditorul unui mesaj, iar fiecare dintre aceste amenințări prin e-mail trebuie să fie abordată în mod diferit. În timp ce o simplă modificare a DNS-ului unei întreprinderi pentru a include înregistrări SPF, DKIM și DMARC poate combate tentativele de falsificare a adresei de e-mail, atacurile de tip „Display Name Spoofing” (falsificare a numelui de afișare) vă obligă să instruiți angajații să fie mai vigilenți. Se pot adăuga indicii vizuale la e-mailurile primite pentru a-i avertiza pe angajați atunci când un e-mail nu provine de la cineva din interiorul companiei. În plus, serviciile anti-phishing pot verifica e-mailurile pentru phishing folosind tehnologii avansate pentru a minimiza riscul organizației dumneavoastră de a deveni o victimă a phishing-ului.

Despre Iron Bastion

Iron Bastion sunt experții anti-phishing din Australia. Oferim tuturor întreprinderilor aceeași tehnologie antiphishing folosită de marile întreprinderi, fără a avea nevoie de prețurile practicate de marile întreprinderi.

Oferim o gamă de servicii antiphishing care se bazează pe cloud, sunt complet gestionate și se integrează cu ușurință în infrastructura dvs. existentă. Echipa noastră este formată din profesioniști calificați în domeniul securității cibernetice, iar tot personalul și operațiunile noastre se află în Australia.

Contactați-ne pentru o consultare gratuită.

.