Una de las principales amenazas cibernéticas para las empresas australianas son las estafas de suplantación de identidad por correo electrónico dirigidas al personal clave. La estafa consiste en que los ciberdelincuentes se hacen pasar por propietarios y ejecutivos de empresas mediante el uso de correos electrónicos de suplantación de identidad. Los delincuentes suelen hacerse pasar por personal en posiciones de autoridad y piden a las víctimas que realicen transferencias de dinero, paguen facturas o envíen al atacante datos sensibles.

El Scamwatch de la ACCC revela que los australianos reportaron más de 4,7 millones de dólares en pérdidas causadas por ataques de suplantación de identidad en 2017, y estima que 2.800 australianos fueron engañados para dar información personal. En el mismo año, Mimecast informó que los ataques de suplantación de identidad fueron el ciberataque basado en el correo electrónico de más rápido crecimiento, causando a las víctimas una pérdida media de 180.000 dólares. La buena noticia es que usted o su personal informático pueden tomar algunas medidas sencillas (y gratuitas) para proteger su empresa de los ataques de suplantación de identidad basados en el correo electrónico. Este artículo explica por qué y cómo.

La suplantación de identidad por correo electrónico es cuando un atacante (ciberdelincuente) falsifica un correo electrónico para que parezca que ha sido enviado por otra persona. Esto se hace de manera que todo el nombre y la dirección de correo electrónico del remitente es una falsificación, o en casos más sencillos, sólo el nombre del remitente.

La intención típica del atacante es engañar a sus víctimas:

- hacer transferencias de dinero, o pagar facturas falsas para estafar a su negocio;

- remitir datos sensibles relacionados con su negocio o sus clientes;

- hacer clic en hipervínculos para apoderarse del ordenador de las víctimas y/o robar las credenciales de usuario para facilitar el fraude en lo que se denomina un ataque BEC (Business Email Compromise); o

- abrir un archivo adjunto para instalar un ransomware en el ordenador de la víctima para cifrar todos los archivos de la red interna de la víctima y retenerlos para pedir un rescate.

El correo electrónico es un servicio inseguro por defecto

Los protocolos principales que utiliza el correo electrónico se desarrollaron en la década de 1980, cuando el abuso no era un problema como lo es hoy. En aquel entonces, Internet era un lugar pintoresco y amigable. Los servidores de correo electrónico estaban configurados explícitamente como relés abiertos, lo que significaba que permitían a cualquiera que se conectara a ellos enviar correos electrónicos a cualquier lugar. Esta práctica común se abandonó años más tarde cuando los spammers y los delincuentes comenzaron a explotar los relés abiertos.

Este legado de diseño permisivo en los protocolos de correo electrónico por qué el spoofing de correo electrónico es bastante simple de hacer. Los servicios de correo electrónico por defecto no son capaces de identificar y bloquear los correos electrónicos engañosos con un nombre de remitente o una dirección de correo electrónico falsos, lo que deja a las empresas vulnerables a los ciberataques de suplantación de identidad.

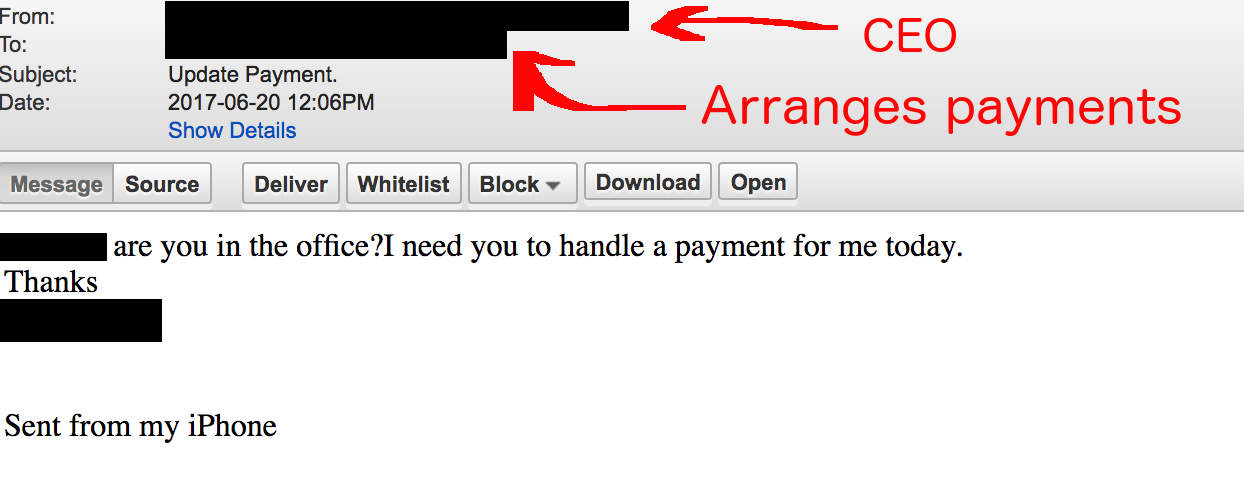

Por ejemplo, el siguiente correo electrónico fue interceptado por nuestros servicios antiphishing. El atacante intentaba estafar a nuestro cliente engañándolo para que hiciera una transferencia financiera a su cuenta bancaria. Curiosamente, el delincuente sabía qué empleada de la empresa era la responsable de gestionar los pagos, y se dirigió específicamente a ella.

Los mecanismos de los correos electrónicos suplantados

Hay dos métodos comunes de suplantación de identidad utilizados frecuentemente por los ciberdelincuentes. A título ilustrativo, digamos que nuestra persona en posición de autoridad que deseamos suplantar es Saul Goodman, y su dirección de correo electrónico es [email protected]:

- Método #1 – Spoofing de la dirección de correo electrónico: La dirección de correo electrónico de Saúl y su nombre son suplantados en un correo electrónico entrante para que el remitente parezca ser:

Saul Goodman <[email protected]>. - Método nº 2 – Suplantación del nombre: Sólo se falsifica el nombre de Saúl, pero no la dirección de correo electrónico:

Saul Goodman <[email protected]>.

Con la disponibilidad del correo electrónico gratuito basado en la web, el método #2 es un ataque muy simple y de baja tecnología para llevar a cabo. Un atacante averigua el nombre de una persona de su empresa que tenga una posición de autoridad y luego se registra en un servicio de correo electrónico gratuito como Gmail, Outlook.com o Yahoo Mail utilizando su nombre. A continuación, el atacante utiliza la información disponible públicamente sobre su empresa a partir de fuentes como LinkedIn o el sitio web de su empresa para dirigirse a las personas de su organización.

En el lado positivo, su personal de TI puede realizar unos sencillos cambios en su servicio de correo electrónico para proteger a su empresa tanto del método nº 1 como del nº 2 mencionados anteriormente.

Las dos secciones siguientes incluyen instrucciones detalladas que permiten realizar cambios en su servicio de correo para que su empresa pueda ayudar a identificar y bloquear los correos electrónicos falsos y ayudar a prevenir los ataques de suplantación de identidad. Las instrucciones están escritas pensando en un público técnico. Si no es usted, le recomendamos que envíe este artículo a su personal de TI o al contratista responsable de su servicio de correo electrónico y le pida que aplique los cambios que se indican a continuación.

Si no dispone de una persona de confianza que pueda realizar estos cambios, póngase en contacto con nosotros y le proporcionaremos servicios de correo electrónico locales y seguros con estas funciones activadas. Nuestros servicios también utilizan la última tecnología anti-phishing y tienen un precio muy competitivo.

Prevenir la falsificación de direcciones de correo electrónico (Método #1) con un esfuerzo de diez minutos

¿Sabía usted que cada correo electrónico tiene dos remitentes diferentes? Una de las direcciones de correo electrónico se llama «remitente del sobre», y la otra se establece en la cabecera del correo electrónico. Esta última se conoce como la cabecera «De:», que normalmente muestran los clientes de correo electrónico, como Microsoft Outlook. Lamentablemente, los ciberdelincuentes pueden falsificar el encabezado «De:» para engañar a los clientes de correo electrónico y hacer que muestren un nombre y una dirección de correo electrónico que pertenecen a su empresa.

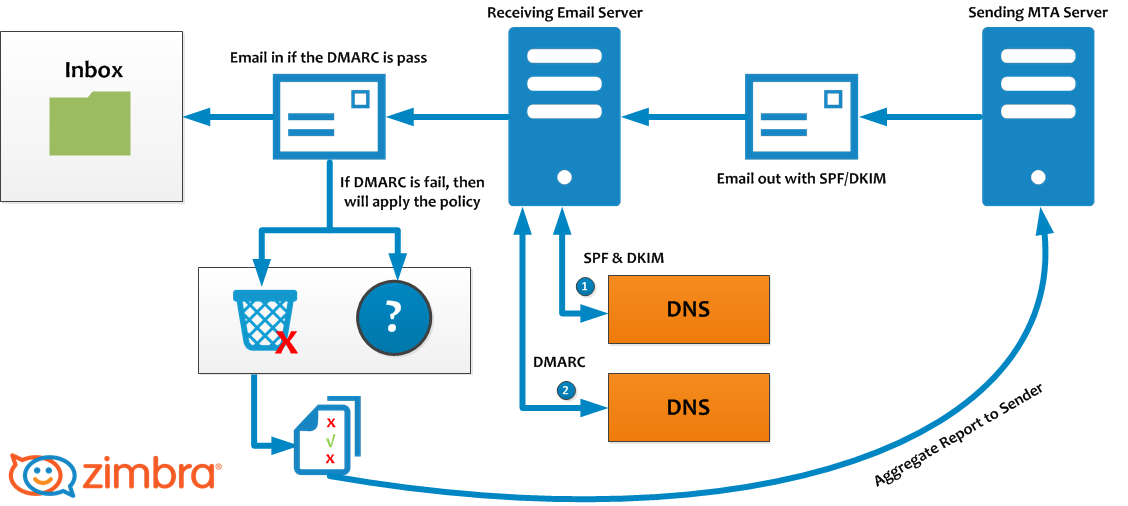

Usted o su personal de TI pueden realizar cambios en la configuración de su servicio de correo electrónico para ayudar a bloquear los correos electrónicos engañosos que llegan a su organización, y poner a otros servicios de correo electrónico en aviso de cómo debe ser un correo electrónico legítimo procedente de usted. Esto se hace añadiendo lo que se conoce como registros DNS SPF, DKIM y DMARC al nombre de dominio de su empresa.

Los tres registros DNS que combaten la falsificación de direcciones de correo electrónico

Añadir SPF, DKIM y DMARC al registro de nombre de dominio de una empresa no es tan complicado como parece. En los casos en los que tu empresa utiliza Office 365 o G Suite solo tienes que seguir las instrucciones que se exponen a continuación para tu proveedor de correo.

Crear un registro SPF:

- Instrucciones de G Suite

- Instrucciones de Office 365

Crear un registro DKIM:

- Instrucciones de G Suite

- Instrucciones de Office 365

¿Recuerdas lo que dijimos de que el correo electrónico tiene direcciones de remitente? Todavía tenemos que crear un último registro: DMARC. En contra de la creencia popular, el SPF por sí solo no puede evitar la suplantación de identidad. Sin el registro DMARC, los ciberdelincuentes pueden seguir falsificando la dirección de correo electrónico de su empresa, ya que el SPF sólo se verifica con el «remitente del sobre» invisible, pero no con la cabecera «De:». En otras palabras, los delincuentes pueden falsificar la dirección de correo electrónico del remitente, y aún así pasará las comprobaciones SPF – y esta es la razón por la que necesita el registro DMARC.

Puede utilizar un generador de DMARC en línea para elaborar el registro DMARC perfecto para su organización, o puede simplemente tomar nuestra palabra y añadir el siguiente registro DNS a las DNS de su empresa. No es en absoluto perfecto, pero es un buen comienzo:

_dmarc.mycompany.com.au. 3600 IN TXT "v=DMARC1; p=quarantine; pct=100;"

Felicidades, es hora de recompensarse con una buena taza de té. Si has creado los tres registros, los correos electrónicos de tu dominio con un remitente falsificado irán directamente a la carpeta de correo no deseado de la gente a partir de ahora. Esto es para su propio servicio de correo electrónico, y cualquier otro servicio de correo electrónico que utilice DMARC. Si quiere ser más severo con el tratamiento de los correos electrónicos con remitentes falsos, debería investigar la posibilidad de configurar DMARC como ‘p=reject’.

Cómo combatir la suplantación del nombre de usuario (método nº 2)

Aunque la suplantación del nombre de usuario es una técnica menos sofisticada que la suplantación del correo electrónico, es mucho más peligrosa. Dado que la dirección de correo electrónico del remitente no se falsifica en sí, es más difícil bloquear los correos electrónicos con nombres de visualización falsificados, a diferencia del primer escenario, en el que la simple adición de tres registros DNS era suficiente para detener los correos electrónicos falsificados.

Con el método nº 2, los ciberdelincuentes simplemente registran una nueva dirección de correo electrónico con un proveedor de correo electrónico gratuito utilizando el mismo nombre que un ejecutivo de su organización (por ejemplo, Saul Goodman <[email protected]>). Técnicamente, la dirección de correo electrónico es válida, por lo que los correos electrónicos enviados desde estas cuentas pasarán el filtro antispam. Del mismo modo, los registros SPF/DKIM/DMARC tampoco bloquearán estos correos electrónicos de phishing, porque la dirección de correo electrónico no es falsa.

Como resultado, la primera y última línea de defensa son sus empleados. Deben estar atentos y preparados para identificar los correos electrónicos que utilicen la técnica de suplantación de nombres. Lamentablemente, esto es propenso al error humano, ya que sus empleados pueden no verificar los detalles completos de cada correo electrónico entrante en determinadas circunstancias, como en situaciones de estrés, como la proximidad de los plazos o la falta de atención a los detalles.

Además, los empleados pueden creer que porque el correo electrónico parece provenir de alguien que conocen y con la firma de correo electrónico estándar de la empresa de esa persona, que el correo electrónico es legítimo. Por desgracia, los atacantes también pueden utilizar las mismas firmas de correo electrónico en la parte inferior de los correos electrónicos como remitentes legítimos.

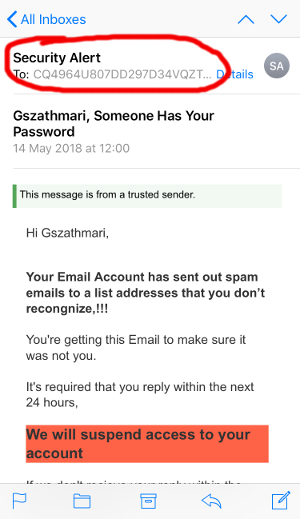

Para añadir el insulto a la lesión, muchos clientes de correo electrónico – especialmente los clientes de correo electrónico de teléfonos inteligentes – sólo muestran el nombre del remitente por defecto, pero no la dirección de correo electrónico. Por ejemplo, la aplicación Mail en el iPhone requiere que se toque el nombre del remitente para revelar una dirección de correo electrónico.

Los empleados deben ser entrenados para identificar los correos electrónicos engañosos con los nombres de visualización falsificados y deben recibir tantas ayudas visuales como sea posible para detectar si algo está mal. Por suerte, Office 365 y G Suite pueden configurarse para ayudar a combatir la falsificación de nombres de pantalla proporcionando a los empleados pistas visuales.

Si no está proporcionando a sus empleados formación para identificar los correos electrónicos engañosos, su organización corre el riesgo de convertirse en víctima del phishing. Iron Bastion puede proporcionarle una formación de concienciación sobre el phishing para su empresa. Nuestro servicio proporciona una formación efectiva, práctica y medible para sus empleados a un precio muy competitivo.

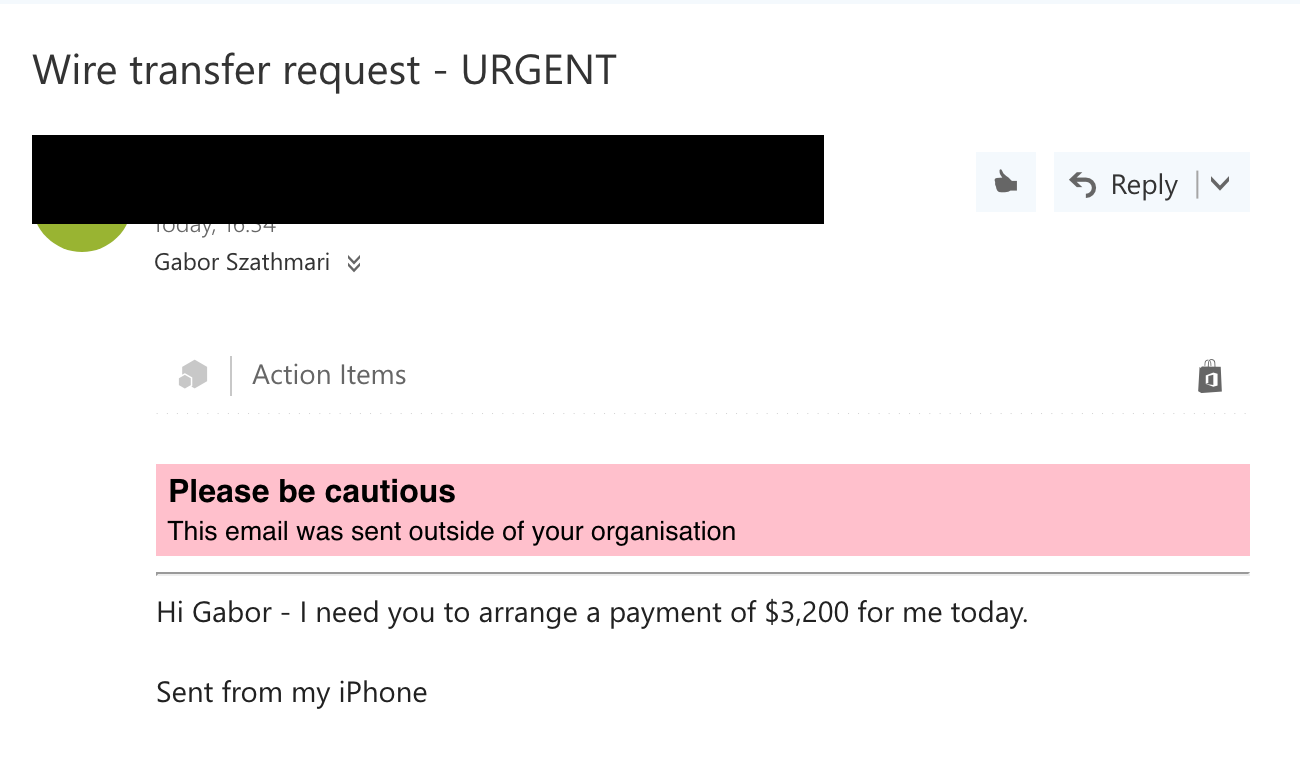

Añadir pistas visuales al correo electrónico externo en Office 365

Con Office 365, podemos inyectar banners de advertencia altamente visibles en la parte superior de los mensajes si fueron enviados desde una dirección de correo electrónico externa a su empresa. El objetivo es proporcionar una advertencia visual a sus empleados cuando un correo electrónico no fue enviado por alguien dentro de su organización.

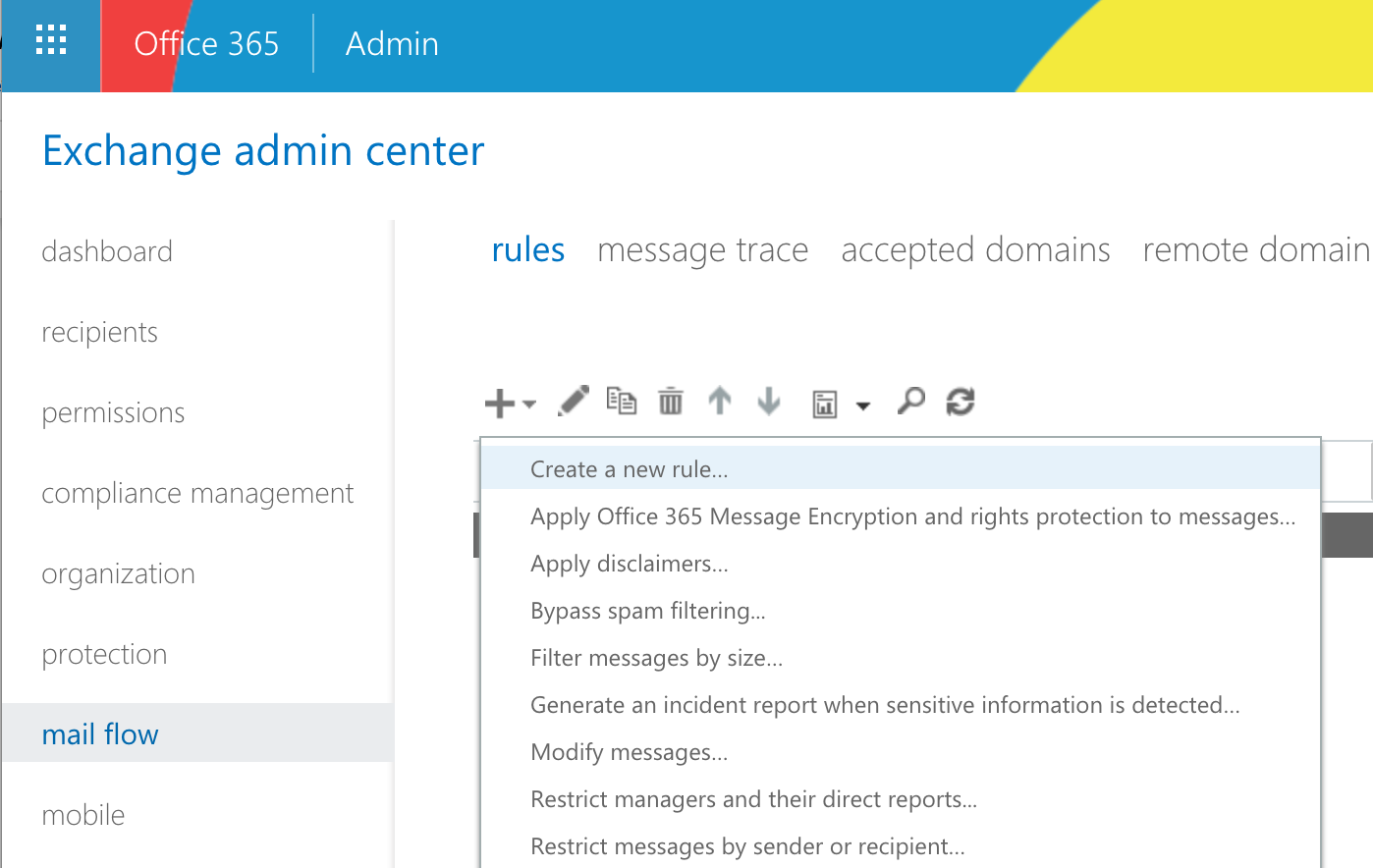

Para activar las pancartas de advertencia, visite el Centro de administración de Office 365 Exchange en https://outlook.office365.com/ecp, y navegue hasta flujo de correo -> reglas.

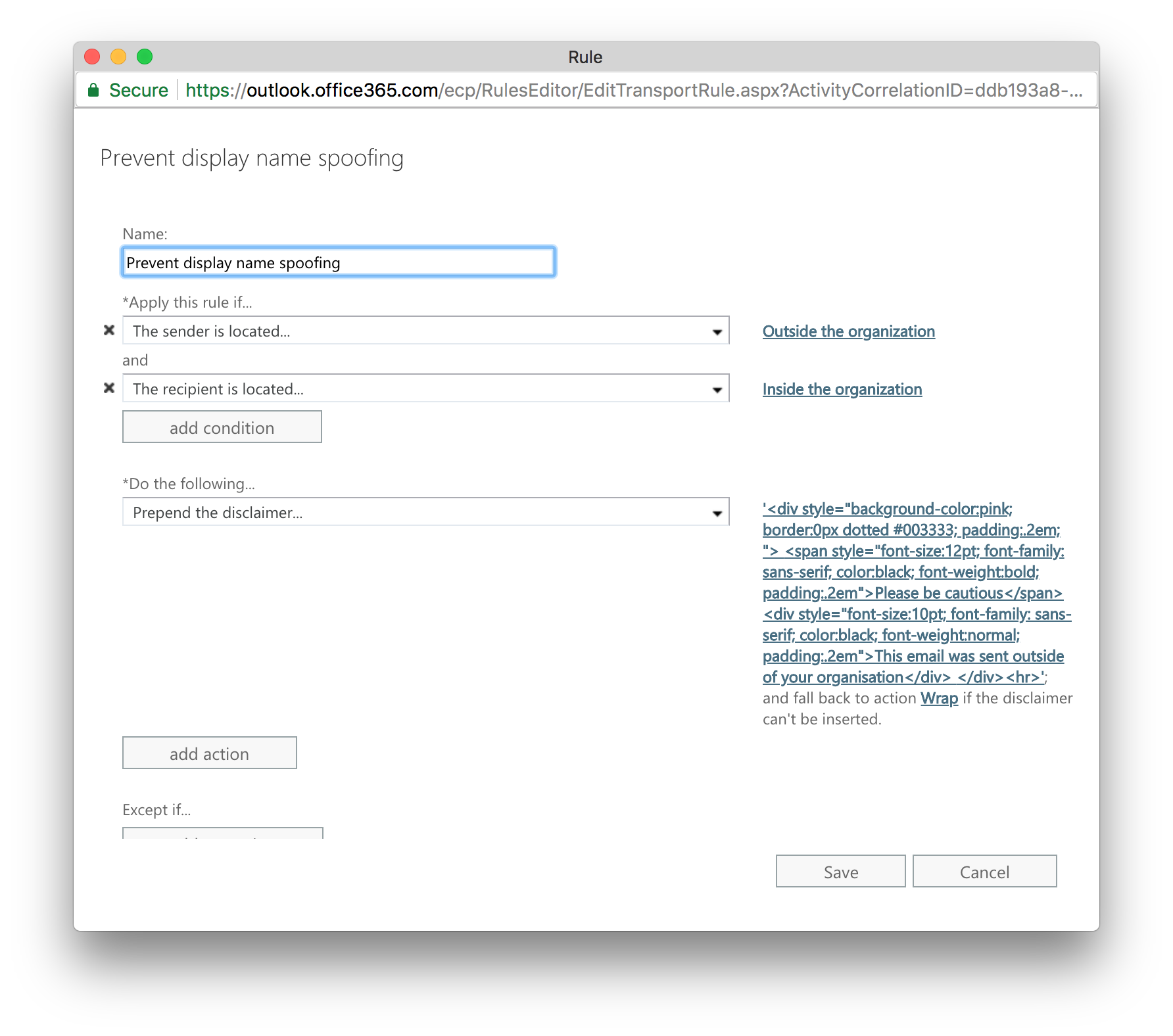

Haga clic en el signo ‘+’ y luego seleccione ‘Crear una nueva regla…’. En la ventana emergente, seleccione «El remitente se encuentra»: «Fuera de la organización», y «El destinatario se encuentra»: «Dentro de la organización». En la sección «Hacer lo siguiente», elija «Aplicar una exención de responsabilidad al mensaje» -> «preagregar una exención de responsabilidad» e inserte el siguiente fragmento de código:

<div style="background-color:pink; border:0px dotted #003333; padding:.2em; "> <span style="font-size:12pt; font-family: sans-serif; color:black; font-weight:bold; padding:.2em">Please be cautious</span><div style="font-size:10pt; font-family: sans-serif; color:black; font-weight:normal; padding:.2em">This email was sent outside of your organisation</div> </div><hr>La acción alternativa debe ser «Envolver». Haga clic en «Guardar» y espere unos minutos a que se active la regla.

Configuración de G Suite para marcar los correos electrónicos externos

Aunque G Suite también puede inyectar pancartas de advertencia muy visibles como Office 365, el servicio ofrece una técnica algo más sofisticada para combatir la falsificación de nombres de usuario.

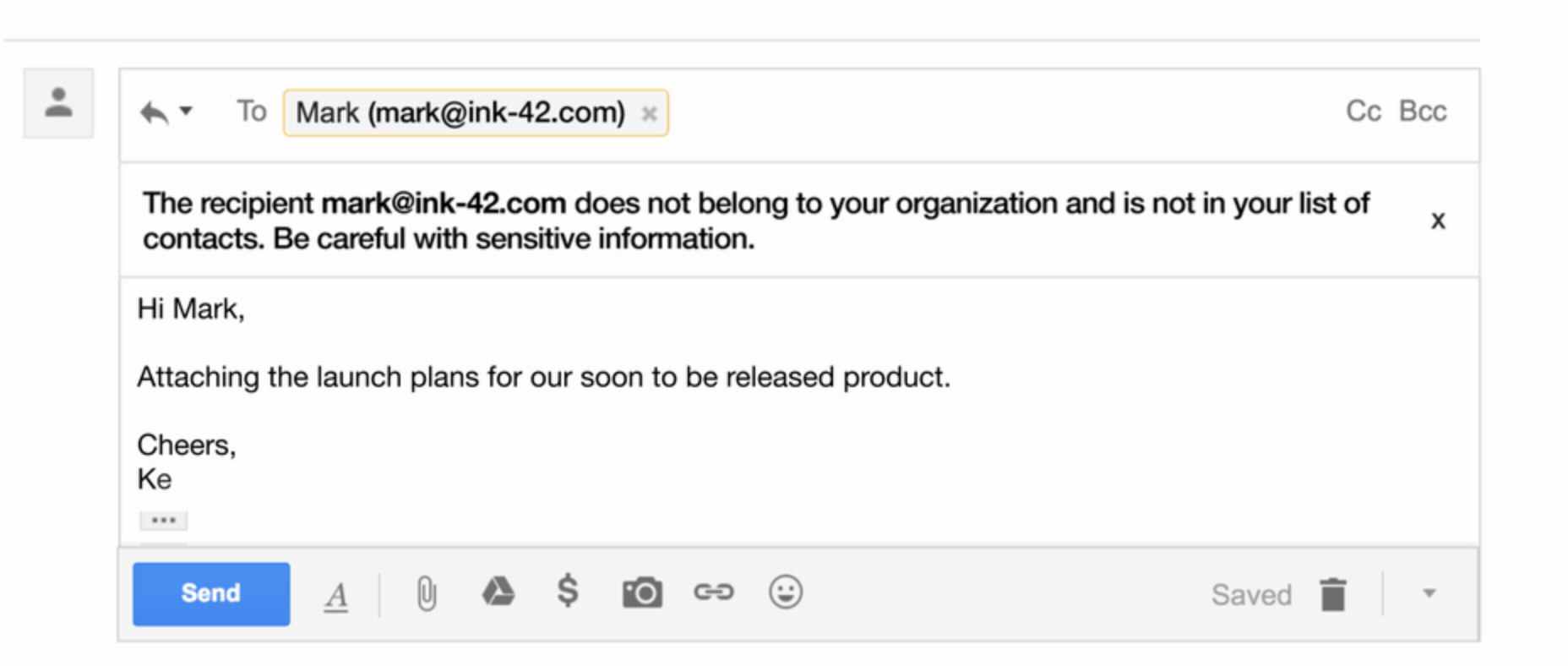

La primera configuración que recomendamos activar es la advertencia de respuesta del destinatario externo. Esta opción añade una advertencia en la parte superior de un correo electrónico en la interfaz web de Gmail si intentamos responder a un mensaje de alguien que no pertenece a nuestra organización.

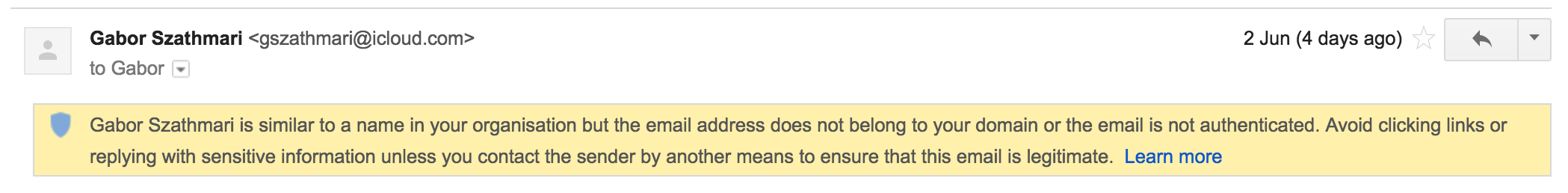

Sin embargo, una función más interesante es una de las nuevas configuraciones antiphishing y malware de G Suite que Google ha desplegado recientemente. Esta función puede mostrar banners de advertencia contra los correos electrónicos que intentan falsificar los nombres de los empleados, o que provienen de un dominio que se parece al nombre de dominio de su empresa.

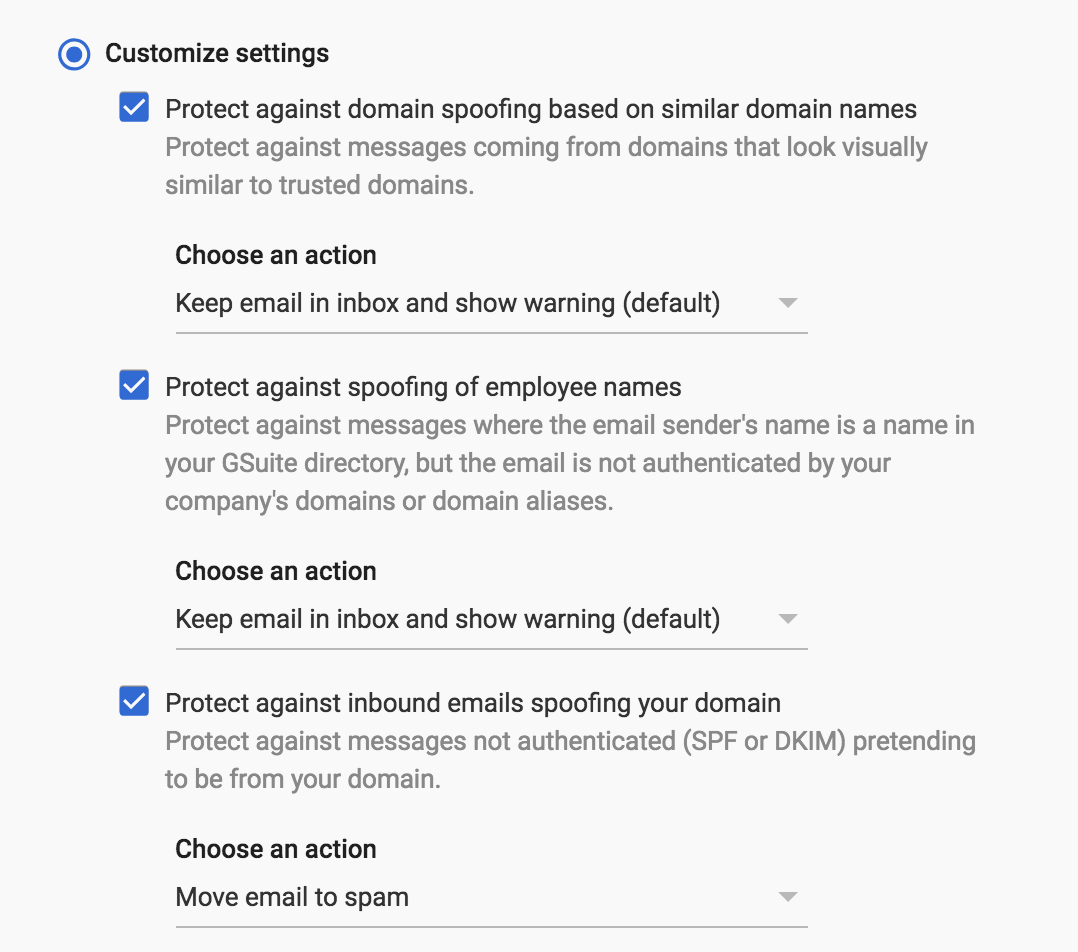

Para activar esta configuración, vaya al Portal de administración de G Suite (https://admin.google.com/) y navegue hasta Aplicaciones -> G Suite -> Gmail. A continuación, desplázate hasta la sección Seguridad y amplíala. Ve a la sección Suplantación de identidad y autenticación y activa las siguientes opciones:

- Proteger contra la suplantación de dominio basada en nombres de dominio similares

- Proteger contra la suplantación de los nombres de los empleados

- Proteger contra los correos electrónicos entrantes que suplantan tu dominio (cubre el primer escenario)

Ten en cuenta que las pancartas de advertencia sólo aparecerán cuando utilices la interfaz de correo web. Sus empleados no recibirán ninguna pista visual si acceden a su buzón con un cliente de correo electrónico clásico como Microsoft Outlook. Por lo tanto, recomendamos modificar la línea de asunto de los correos electrónicos entrantes también en caso de que se envíen correos electrónicos desde el exterior de su organización.

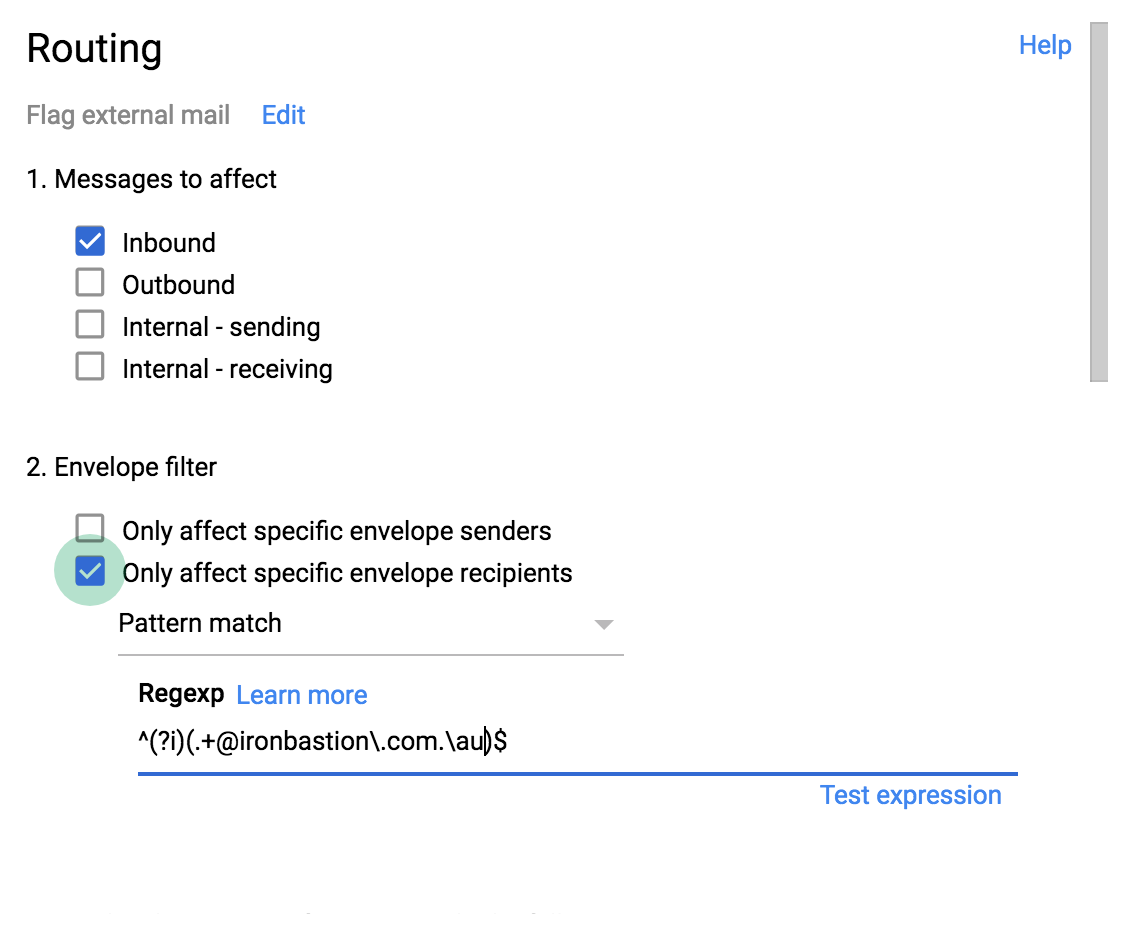

Para cambiar las líneas de asunto de los correos electrónicos entrantes, vaya a Aplicaciones -> G Suite -> Gmail -> Configuración avanzada en el Portal de administración de nuevo. Desplázate hasta Enrutamiento y añade una nueva entrada como la siguiente. Elige «Entrante» en «Mensajes que afectan». Elige «Afectar sólo a remitentes de sobres específicos» y selecciona «Coincidencia de patrón» en el menú desplegable. Introduzca ^(?i)(.+@yourdomain\.com.\.au)$ en el campo regexp.

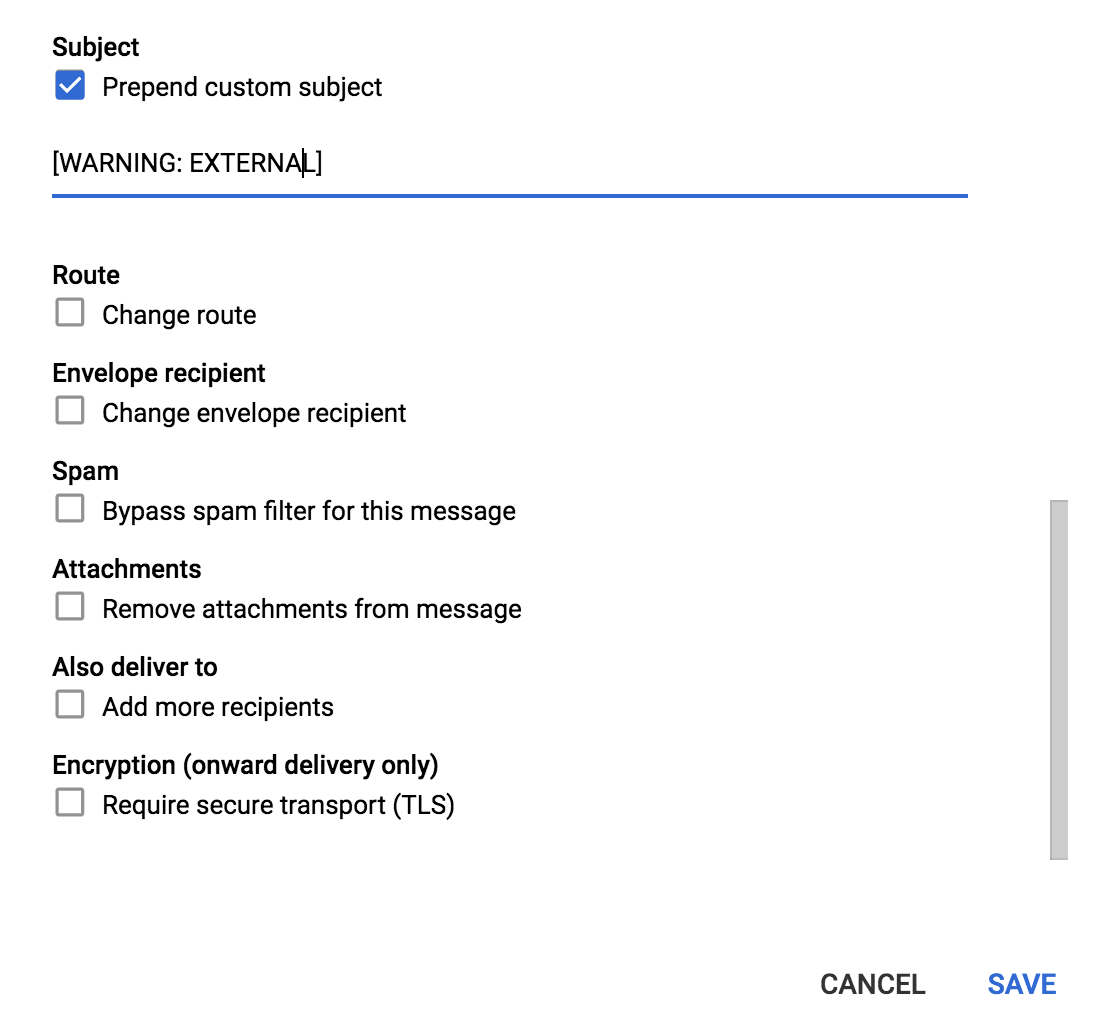

Por último, desplácese hacia abajo, cerca de la parte inferior, y elija «Añadir asunto personalizado» para añadir su etiqueta de advertencia preferida, y haga clic en Guardar.

¡Voilá! La línea de asunto de los correos electrónicos externos tendrá ahora un prefijo de advertencia.

Utilización de servicios antiphishing para detectar la suplantación de identidad en el correo electrónico

La tercera opción para combatir los ataques de suplantación de identidad (tanto la suplantación de dirección de correo electrónico como la suplantación de nombre de usuario) es la preselección de los correos electrónicos entrantes mediante servicios antiphishing. Estos servicios cuentan con tecnologías diseñadas específicamente para proteger a las organizaciones de las amenazas de suplantación de identidad, incluidos los ataques de suplantación de direcciones de correo electrónico y de nombres para mostrar.

Por qué los servicios antiphishing son superiores

Los servicios antiphishing pueden analizar meticulosamente todo el contenido de los correos electrónicos entrantes en busca de cualquier bandera roja que indique un intento de suplantación de identidad, como la redacción y la semántica de texto típicas, las firmas digitales no válidas y la mala reputación del remitente. Los algoritmos antiphishing incorporados se apoyan en el aprendizaje automático, la inteligencia artificial (IA) y las redes de inteligencia sobre amenazas. En segundo lugar, los archivos adjuntos también se analizan en entornos seguros en busca de amenazas conocidas y desconocidas, y los hipervínculos incrustados se modifican para realizar un análisis en tiempo real (y bloquear) cualquier URL maliciosa cuando el destinatario haga clic en ellos.

Los servicios antiphishing son compatibles con todos los proveedores de servicios de correo electrónico. No importa si su bufete utiliza G Suite, Office 365, Microsoft Exchange local o una plataforma de correo electrónico proporcionada por su proveedor de servicios de TI, los servicios antiphishing pueden integrarse perfectamente con cualquiera de ellos. Si está interesado en los tipos de servicios antiphishing que utilizan los 100 principales bufetes de abogados de Australia, consulte nuestro artículo de investigación sobre el tema.

Resumen

La suplantación de direcciones de correo electrónico y la suplantación del nombre del remitente son técnicas en las que se basan los ciberdelincuentes en los ataques de suplantación de identidad basados en el correo electrónico. El objetivo de estas estafas es engañar al personal de una organización y engañarlo para que realice pagos o envíe información sensible a un atacante. Debido a las decisiones de diseño tomadas en los años 80, el correo electrónico no puede garantizar la autenticidad del remitente. Los delincuentes utilizan varias prácticas para falsificar el remitente de un mensaje, y cada una de estas amenazas del correo electrónico debe tratarse de forma diferente. Mientras que un simple cambio en el DNS de una empresa para incluir los registros SPF, DKIM y DMARC puede combatir los intentos de falsificación de direcciones de correo electrónico, los ataques de falsificación de nombres en pantalla requieren que se forme a los empleados para que estén más atentos. Se pueden añadir pistas visuales a los correos electrónicos entrantes para advertir a los empleados cuando un correo electrónico no procede de alguien interno. Además, los servicios antiphishing pueden examinar los correos electrónicos en busca de phishing utilizando tecnologías avanzadas para minimizar el riesgo de que su organización se convierta en una víctima de phishing.

Acerca de Iron Bastion

Iron Bastion son los expertos en antiphishing de Australia. Ofrecemos a todas las empresas la misma tecnología antiphishing utilizada por las grandes empresas, sin los precios de las grandes empresas.

Ofrecemos una gama de servicios antiphishing basados en la nube, totalmente gestionados y que se integran fácilmente con su infraestructura existente. Nuestro equipo está formado por profesionales cualificados en ciberseguridad, y todo nuestro personal y operaciones tienen su sede en Australia.

Contacte con nosotros para una consulta gratuita.