Une cybermenace majeure pour les entreprises australiennes est l’escroquerie d’usurpation d’identité par courriel ciblant le personnel clé. Ce stratagème implique que les cybercriminels imitent les propriétaires et les dirigeants d’entreprise par le biais d’emails de phishing. Les criminels se font généralement passer pour du personnel en position d’autorité et demandent aux victimes d’effectuer des transferts d’argent, de payer des factures ou d’envoyer à l’attaquant des données sensibles.

Le Scamwatch de l’ACCC révèle que les Australiens ont signalé plus de 4,7 millions de dollars de pertes causées par des attaques par usurpation d’identité en 2017, et estime que 2 800 Australiens ont été dupés pour donner des informations personnelles. La même année, Mimecast a indiqué que les attaques par usurpation d’identité étaient la cyberattaque par courrier électronique qui connaissait la croissance la plus rapide, causant aux victimes une perte moyenne de 180 000 dollars. La bonne nouvelle, c’est que vous ou votre personnel informatique pouvez prendre quelques mesures simples (et gratuites) pour protéger votre entreprise contre les attaques par usurpation d’identité par courriel. Cet article explique pourquoi et comment.

On parle d’usurpation d’identité par courriel lorsqu’un attaquant (cybercriminel) falsifie un courriel de façon à ce qu’il semble avoir été envoyé par quelqu’un d’autre. Cela se fait soit de manière à ce que l’ensemble du nom et de l’adresse électronique de l’expéditeur soit une contrefaçon, soit dans des cas plus simples, juste le nom de l’expéditeur.

L’intention typique de l’attaquant est de tromper ses victimes en :

- réaliser des transferts d’argent, ou payer de fausses factures pour escroquer votre entreprise;

- renvoyer des données sensibles liées à votre entreprise ou à vos clients ;

- cliquer sur des liens hypertextes pour prendre le contrôle de l’ordinateur des victimes et/ou voler les informations d’identification des utilisateurs pour faciliter la fraude dans ce qu’on appelle une attaque BEC (Business Email Compromise) ; ou

- ouvrir une pièce jointe à un fichier pour installer un ransomware sur l’ordinateur de la victime afin de chiffrer tous les fichiers du réseau interne de la victime et de les retenir contre une rançon.

Le courrier électronique est un service non sécurisé par défaut

Les protocoles de base utilisés par le courrier électronique ont été développés dans les années 1980, lorsque les abus n’étaient pas un problème comme aujourd’hui. À l’époque, l’internet était un endroit pittoresque et amical. Les serveurs de messagerie étaient explicitement configurés comme des relais ouverts, ce qui signifie qu’ils permettaient à quiconque s’y connectait d’envoyer des courriels à n’importe qui. Cette pratique courante a été abandonnée des années plus tard lorsque les spammeurs et les criminels ont commencé à exploiter les relais ouverts.

Cet héritage de conception permissive dans les protocoles de messagerie pourquoi l’usurpation d’email est assez simple à faire. Les services de messagerie par défaut ne sont pas capables d’identifier et de bloquer les courriels trompeurs avec un faux nom d’expéditeur ou une fausse adresse électronique, ce qui laisse les entreprises vulnérables aux cyberattaques par usurpation d’identité.

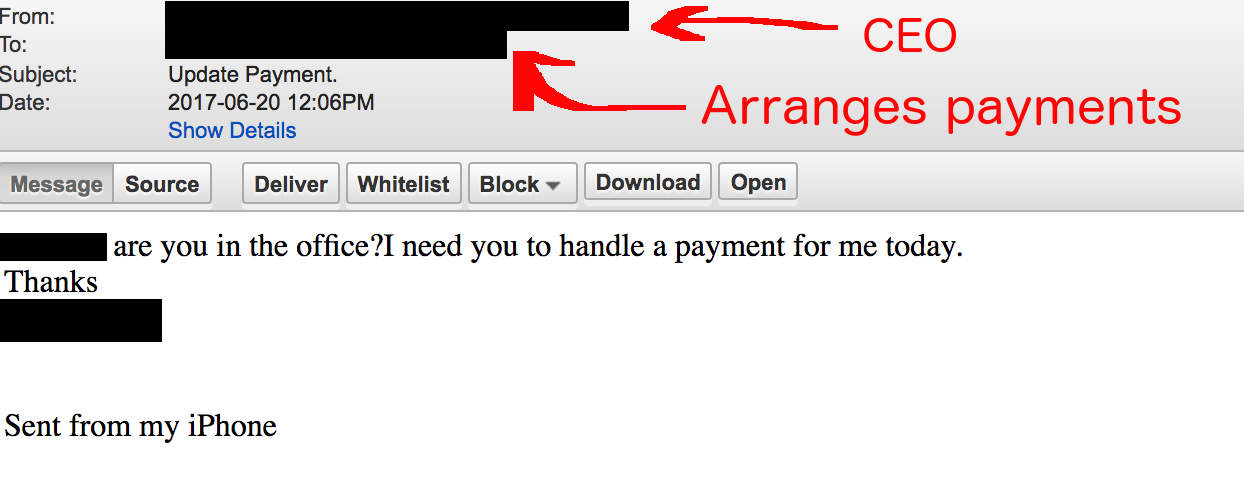

Par exemple, le courriel suivant a été intercepté par nos services anti-phishing. L’attaquant tentait d’escroquer notre client en le poussant à effectuer un transfert financier sur son compte bancaire. Fait intéressant, le criminel savait quelle employée de l’entreprise était responsable de la gestion des paiements, et l’a ciblée spécifiquement.

Les mécanismes des e-mails usurpés

Il existe deux méthodes d’usurpation d’identité fréquemment utilisées par les cybercriminels. À titre d’illustration, disons que la personne en position d’autorité que nous souhaitons usurper est Saul Goodman, et que son adresse électronique est [email protected]:

- Méthode n°1 – Usurpation d’adresse électronique : L’adresse e-mail de Saul et son nom sont usurpés sur un e-mail entrant de sorte que l’expéditeur semble être :

Saul Goodman <[email protected]>. - Méthode #2 – Usurpation du nom affiché : Seul le nom de Saul est usurpé, mais pas l’adresse e-mail :

Saul Goodman <[email protected]>.

Avec la disponibilité du courrier électronique gratuit sur le web, la méthode n°2 est une attaque très simple et de faible technicité à réaliser. Un attaquant trouve le nom d’une personne de votre entreprise qui occupe une position d’autorité, puis s’inscrit à un service de messagerie gratuit tel que Gmail, Outlook.com ou Yahoo Mail en utilisant son nom. L’attaquant utilise ensuite des informations accessibles au public sur votre entreprise à partir de sources telles que LinkedIn, ou le site Web de votre entreprise pour cibler les personnes de votre organisation.

Du côté positif, votre personnel informatique peut apporter quelques modifications simples à votre service de messagerie pour protéger votre entreprise contre les méthodes #1 et #2 ci-dessus.

Les deux sections suivantes présentent des instructions détaillées qui apportent des modifications à votre service de messagerie afin que votre entreprise puisse aider à identifier et bloquer les courriels usurpés et aider à prévenir les attaques d’usurpation d’identité. Les instructions sont rédigées à l’intention d’un public technique. Si ce n’est pas vous, nous vous recommandons d’envoyer cet article à votre personnel informatique, ou au contractant responsable de votre service de messagerie et de leur demander de mettre en œuvre les changements ci-dessous.

Si vous n’avez pas une personne fiable à qui peut faire ces changements, alors vous devriez prendre contact avec nous, et nous pouvons vous fournir des services de messagerie locaux et sécurisés avec ces fonctionnalités activées. Nos services utilisent également la dernière technologie anti-hameçonnage et ont des prix très compétitifs.

Prévenir l’usurpation d’adresse e-mail (méthode #1) avec un effort de dix minutes

Saviez-vous que chaque e-mail a deux expéditeurs différents ? L’une des adresses électroniques est appelée » expéditeur de l’enveloppe « , et l’autre est définie dans l’en-tête du courriel. Cette dernière est connue sous le nom d’en-tête » From : « , qui est normalement affichée par les clients de messagerie, comme Microsoft Outlook. Malheureusement, les cybercriminels peuvent falsifier l’en-tête ‘From:’ pour tromper les clients de messagerie en affichant un nom et une adresse électronique qui appartiennent à votre entreprise.

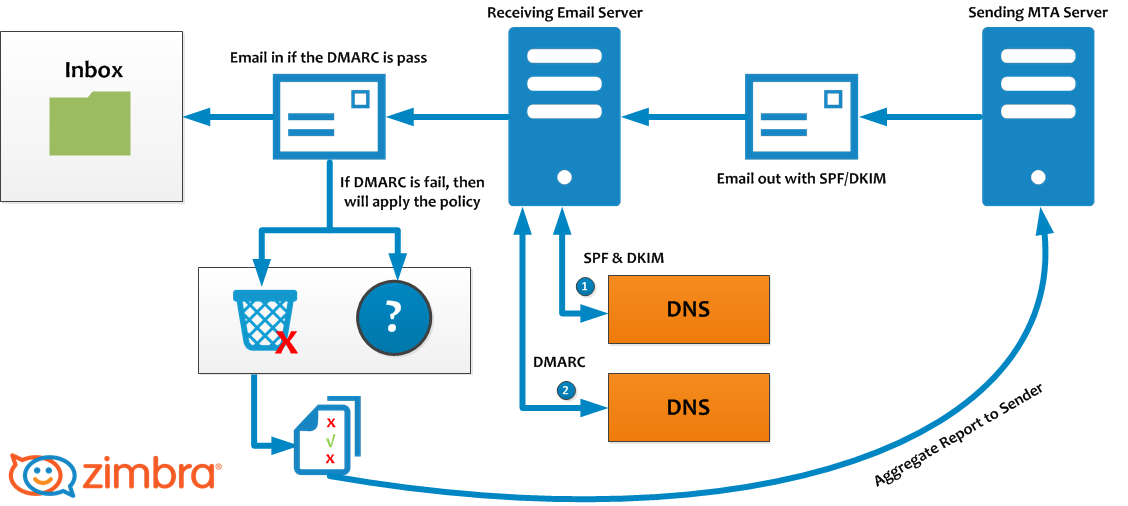

Vous ou votre personnel informatique pouvez apporter des modifications aux paramètres de votre service de messagerie pour aider à bloquer les courriels trompeurs qui arrivent dans votre organisation, et mettre les autres services de messagerie au courant de ce à quoi doit ressembler un courriel légitime provenant de vous. Pour ce faire, il faut ajouter ce que l’on appelle les enregistrements DNS SPF, DKIM et DMARC au nom de domaine de votre entreprise.

Les trois enregistrements DNS qui combattent la mystification d’adresse e-mail

Ajouter SPF, DKIM et DMARC à l’enregistrement du nom de domaine d’une entreprise n’est pas aussi compliqué qu’il n’y paraît. Dans les cas où votre entreprise utilise Office 365 ou G Suite, il vous suffit de suivre les instructions énoncées ci-dessous pour votre fournisseur de messagerie.

Création d’un enregistrement SPF:

- Instructions de G Suite

- Instructions d’Office 365

Création d’un enregistrement DKIM:

- Instructions de G Suite

- Instructions d’Office 365

Rappelez-vous ce que nous avons dit sur le fait que les courriels ont des adresses d’expéditeur ? Il nous reste à créer un dernier enregistrement : DMARC. Contrairement à la croyance populaire, SPF seul ne peut pas empêcher l’usurpation d’identité. Sans l’enregistrement DMARC, les cybercriminels peuvent toujours falsifier l’adresse électronique de votre entreprise, car le SPF n’est vérifié que par rapport à l’expéditeur invisible de l’enveloppe, mais pas par rapport à l’en-tête « From : ». En d’autres termes, les criminels peuvent usurper l’adresse électronique de l’expéditeur, et elle passera quand même les vérifications SPF – et c’est pourquoi vous avez besoin de l’enregistrement DMARC.

Vous pouvez utiliser un générateur DMARC en ligne pour élaborer l’enregistrement DMARC parfait pour votre organisation, ou vous pouvez simplement nous croire sur parole et ajouter l’enregistrement DNS suivant au DNS de votre entreprise. Ce n’est en aucun cas parfait, mais c’est un excellent début :

_dmarc.mycompany.com.au. 3600 IN TXT "v=DMARC1; p=quarantine; pct=100;"

Congratulations, il est temps de vous récompenser avec une bonne tasse de thé. Si vous avez créé les trois enregistrements, les courriels de votre domaine avec un expéditeur falsifié iront directement dans le dossier de courrier indésirable des gens à partir de maintenant. Cela vaut pour votre propre service de messagerie et pour tout autre service de messagerie utilisant DMARC. Si vous voulez être plus sévère sur la façon de traiter les courriels avec de faux expéditeurs, alors vous devriez étudier la possibilité de définir DMARC sur ‘p=reject’.

Comment combattre l’usurpation de nom d’affichage (méthode #2)

Bien que l’usurpation de nom d’affichage soit une technique moins sophistiquée que l’usurpation de courriel, elle est beaucoup plus dangereuse. Comme l’adresse électronique de l’expéditeur n’est pas falsifiée en soi, il est plus difficile de bloquer les courriels avec des noms d’affichage falsifiés, contrairement au premier scénario, où le simple ajout de trois enregistrements DNS simples suffisait à arrêter les courriels usurpés.

Avec la méthode #2, les cybercriminels enregistrent simplement une nouvelle adresse électronique auprès d’un fournisseur de messagerie gratuit en utilisant le même nom qu’un dirigeant de votre organisation (par exemple Saul Goodman <[email protected]>). Techniquement, l’adresse électronique est valide, de sorte que les courriels envoyés à partir de ces comptes passeront au travers du filtrage anti-spam. De même, les enregistrements SPF/DKIM/DMARC ne bloqueront pas non plus ces courriels de phishing, car l’adresse électronique n’est pas falsifiée.

En conséquence, la première et la dernière ligne de défense sont vos employés. Ils doivent être vigilants et être prêts à identifier les courriels utilisant la technique de l’usurpation du nom d’affichage. Malheureusement, cette technique est sujette à l’erreur humaine, car vos employés peuvent ne pas vérifier tous les détails de chaque courriel entrant dans certaines circonstances – comme dans des situations stressantes telles que l’approche rapide des échéances ou le manque d’attention aux détails.

De plus, les employés peuvent croire que parce que le courriel semble provenir d’une personne qu’ils connaissent bien et avec la signature standard de l’entreprise de cette personne, le courriel est légitime. Malheureusement, les attaquants peuvent également utiliser les mêmes signatures d’email au bas des emails signés comme des expéditeurs légitimes.

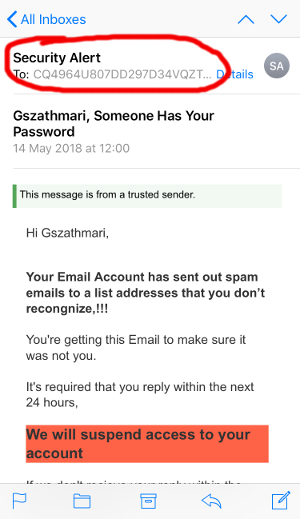

Pour ajouter l’insulte à la blessure, de nombreux clients de messagerie – en particulier les clients de messagerie des smartphones – n’affichent que le nom de l’expéditeur par défaut, mais pas l’adresse email. Par exemple, l’application Mail sur l’iPhone exige que vous tapiez sur le nom de l’expéditeur pour révéler une adresse e-mail.

Les employés devraient être formés pour identifier les e-mails trompeurs avec les faux noms d’affichage et devraient recevoir autant d’aides visuelles que possible pour détecter si quelque chose ne va pas. Heureusement, Office 365 et G Suite peuvent être configurés pour aider à combattre l’usurpation de nom d’affichage en fournissant aux employés des indices visuels.

Si vous ne fournissez pas à vos employés une formation pour identifier les courriels trompeurs, alors votre organisation risque d’être victime de phishing. Iron Bastion peut fournir une formation de sensibilisation au phishing pour votre entreprise. Notre service fournit une formation efficace, pratique et mesurable pour vos employés à des prix très compétitifs.

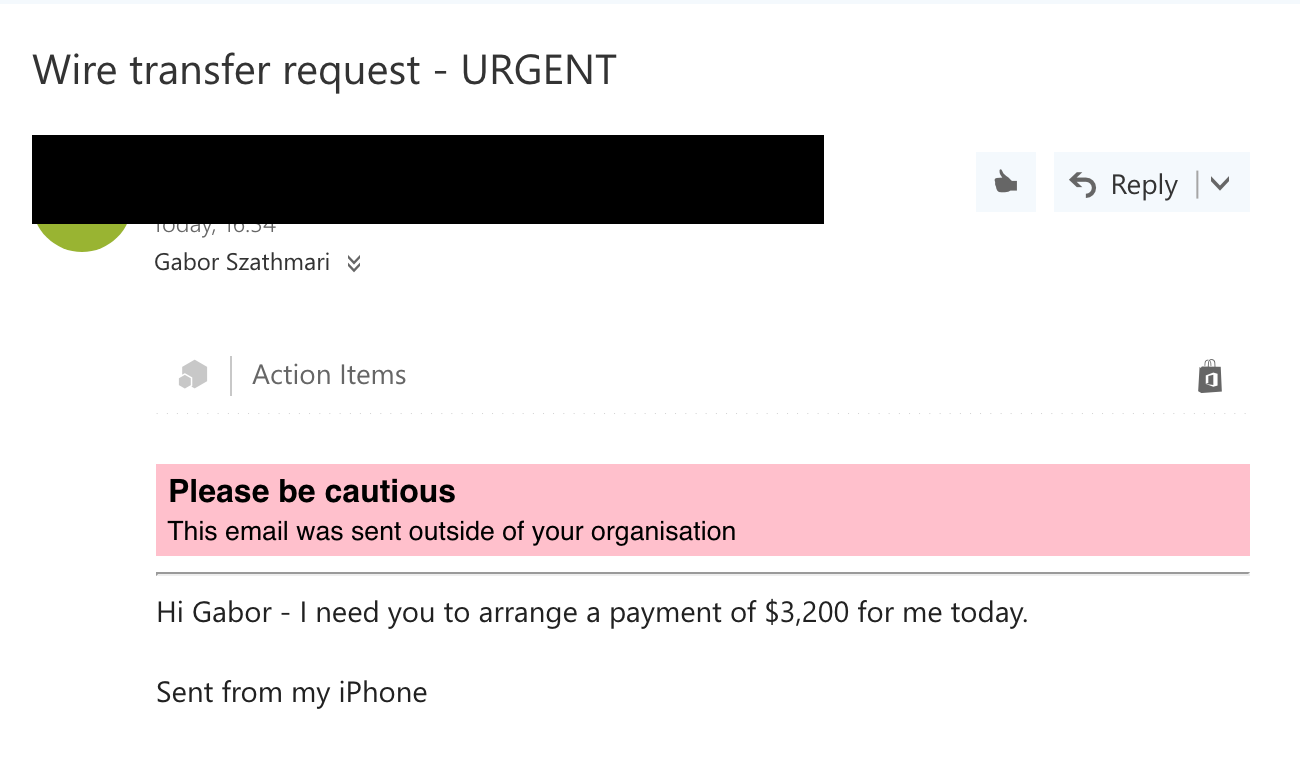

Ajouter des indices visuels aux e-mails externes dans Office 365

Avec Office 365, nous pouvons injecter des bannières d’avertissement très visibles en haut des messages s’ils ont été envoyés depuis une adresse e-mail externe à votre entreprise. L’objectif est de fournir un avertissement visuel à vos employés lorsqu’un courriel n’a pas été envoyé par quelqu’un de votre organisation.

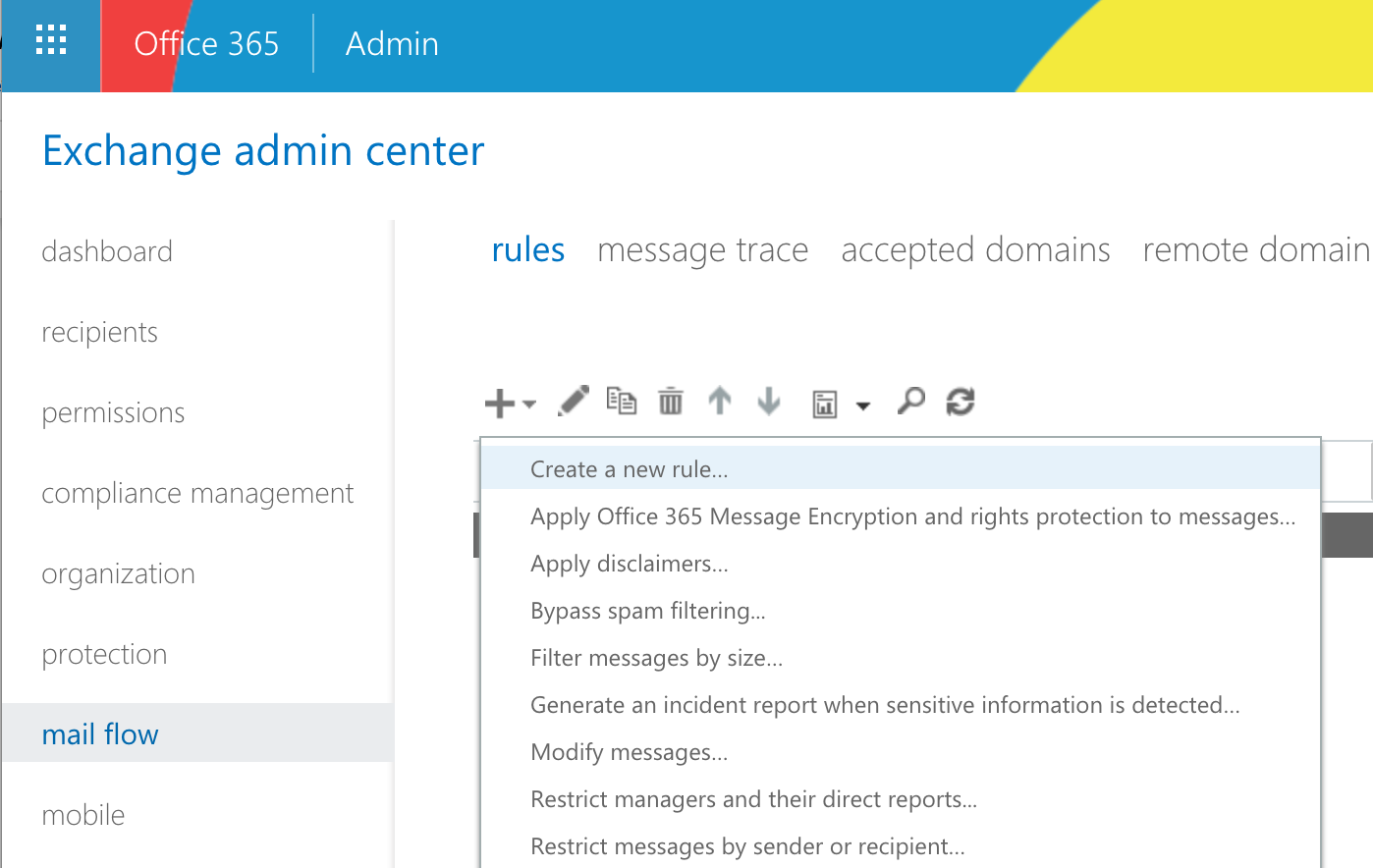

Pour activer les bannières d’avertissement, visitez le centre d’administration Office 365 Exchange sur https://outlook.office365.com/ecp, et naviguez vers le flux de courrier -> règles.

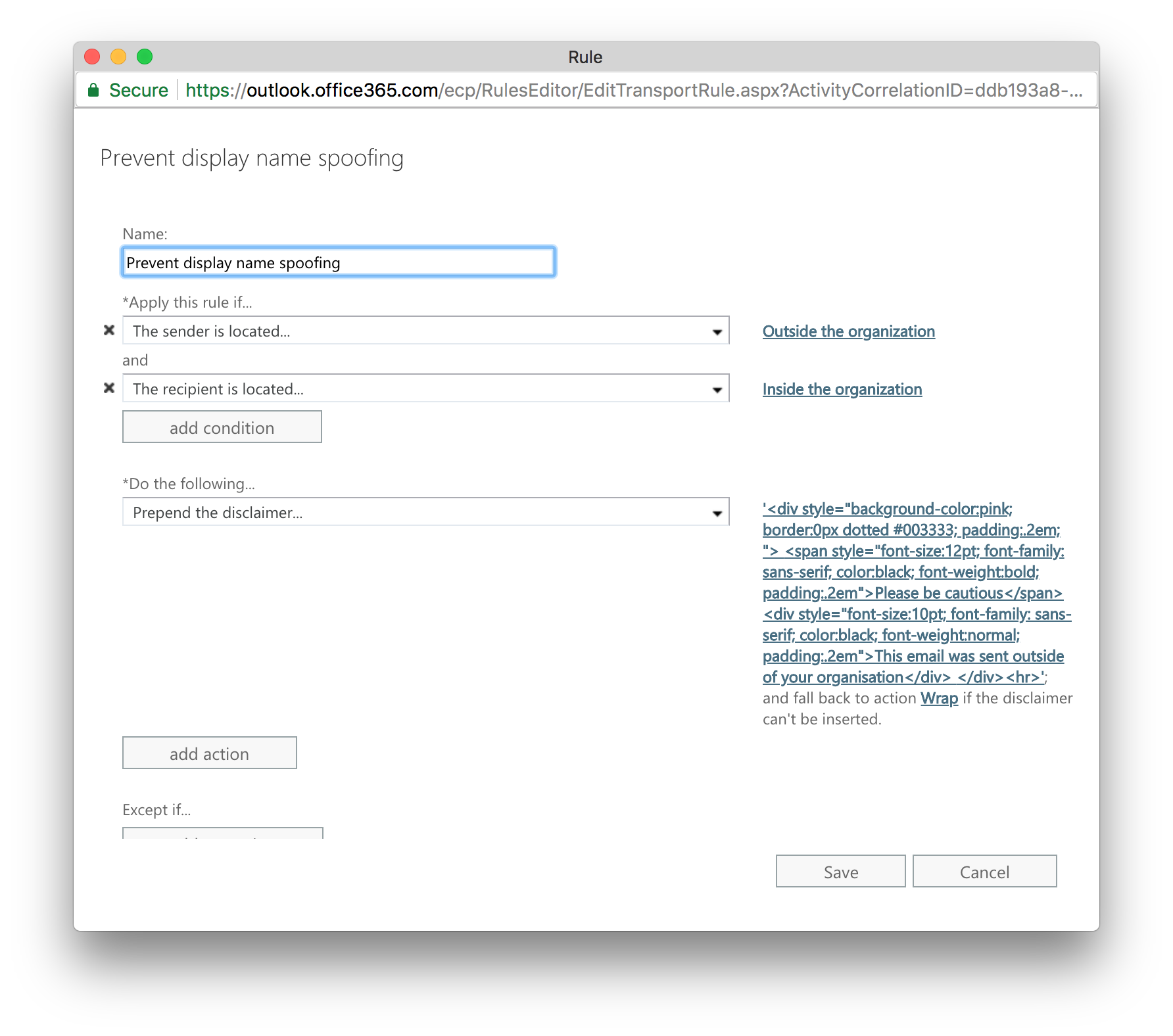

Cliquez sur le signe ‘+’ puis sélectionnez ‘Créer une nouvelle règle…’. Dans la fenêtre contextuelle, choisissez ‘L’expéditeur est situé’ : ‘En dehors de l’organisation’, et ‘Le destinataire est situé’ : ‘Au sein de l’organisation’. Sous la rubrique ‘Faire ce qui suit’, choisissez ‘Appliquer une clause de non-responsabilité au message’ -> ‘Préparez une clause de non-responsabilité’ et insérez le morceau de code suivant:

<div style="background-color:pink; border:0px dotted #003333; padding:.2em; "> <span style="font-size:12pt; font-family: sans-serif; color:black; font-weight:bold; padding:.2em">Please be cautious</span><div style="font-size:10pt; font-family: sans-serif; color:black; font-weight:normal; padding:.2em">This email was sent outside of your organisation</div> </div><hr>L’action de repli doit être ‘Envelopper’. Cliquez sur ‘Enregistrer’ et attendez quelques minutes pour que la règle s’active.

Paramètres de G Suite pour signaler les courriels externes

Bien que G Suite puisse également injecter des bannières d’avertissement très visibles comme Office 365, le service offre une technique un peu plus sophistiquée pour lutter contre la falsification du nom d’affichage.

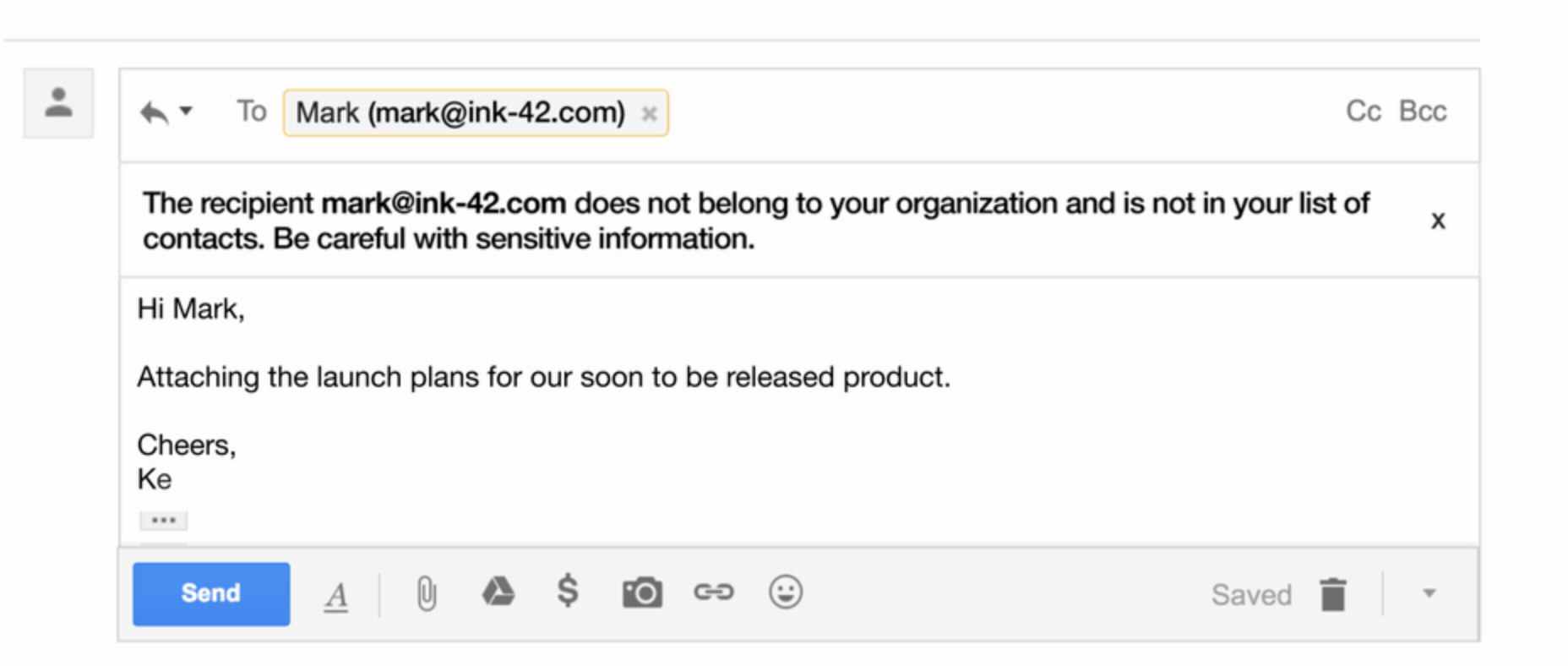

Le premier paramètre que nous recommandons d’activer est l’avertissement de réponse du destinataire externe. Cette option ajoute un avertissement en haut d’un e-mail dans l’interface web de Gmail si nous tentons de répondre à un message provenant d’une personne extérieure à notre organisation.

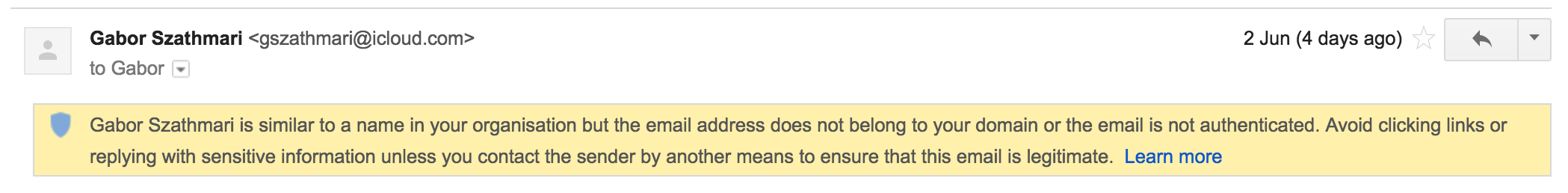

Une fonctionnalité plus excitante cependant est l’un des nouveaux paramètres anti-hameçonnage et anti-malware de G Suite que Google a déployé récemment. Cette fonctionnalité peut afficher des bannières d’avertissement contre les courriels qui tentent d’usurper les noms des employés, ou qui proviennent d’un domaine qui ressemble au nom de domaine de votre entreprise.

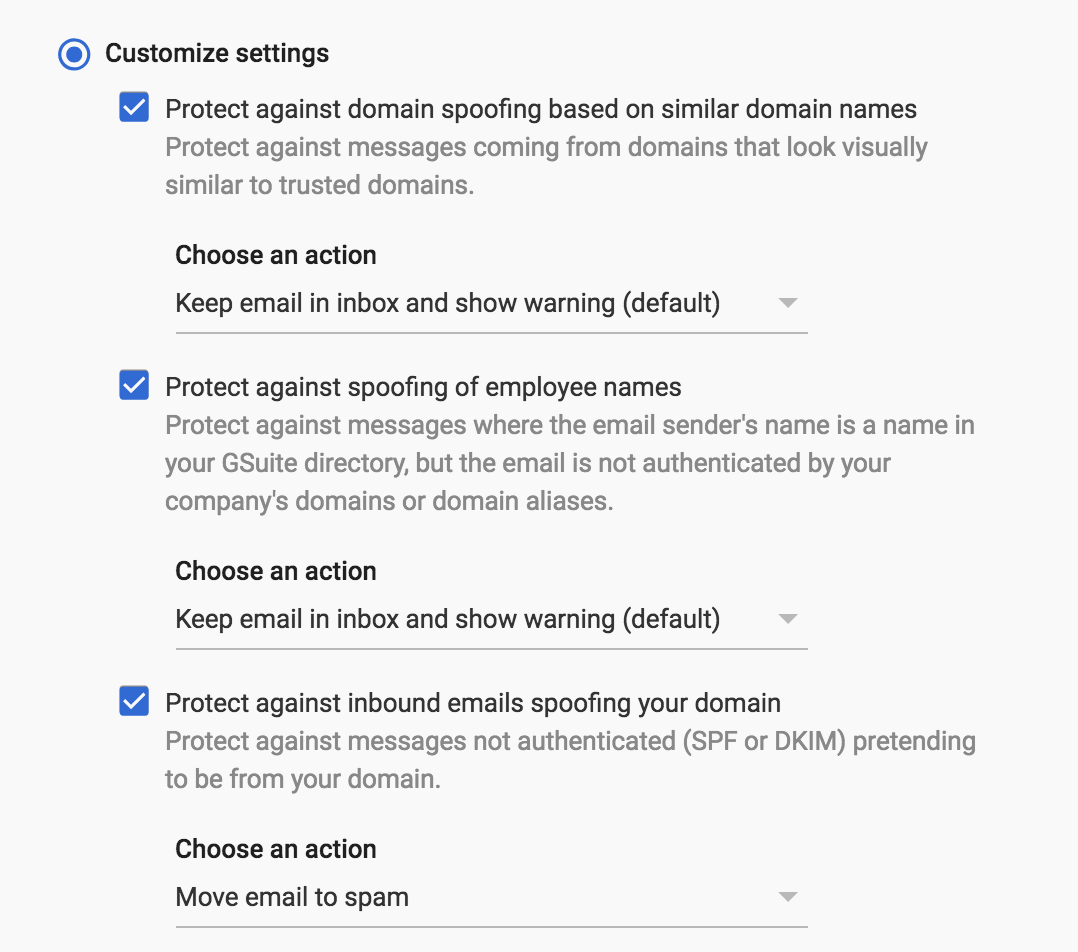

Pour activer ce paramètre, allez sur le portail d’administration de G Suite (https://admin.google.com/) et naviguez vers Apps -> G Suite -> Gmail. Faites ensuite défiler l’écran jusqu’à la section Sécurité et développez-la. Allez à la section Usurpation et authentification et activez les éléments suivants :

- Protection contre l’usurpation de domaine basée sur des noms de domaine similaires

- Protection contre l’usurpation du nom des employés

- Protection contre les courriels entrants usurpant votre domaine (couvre le premier scénario)

N’oubliez pas que les bannières d’avertissement n’apparaîtront que lors de l’utilisation de l’interface webmail. Vos employés ne recevront aucun indice visuel s’ils accèdent à leur boîte aux lettres avec un client de messagerie classique tel que Microsoft Outlook. Par conséquent, nous recommandons de modifier la ligne d’objet des emails entrants également au cas où les emails sont envoyés de l’extérieur de votre organisation.

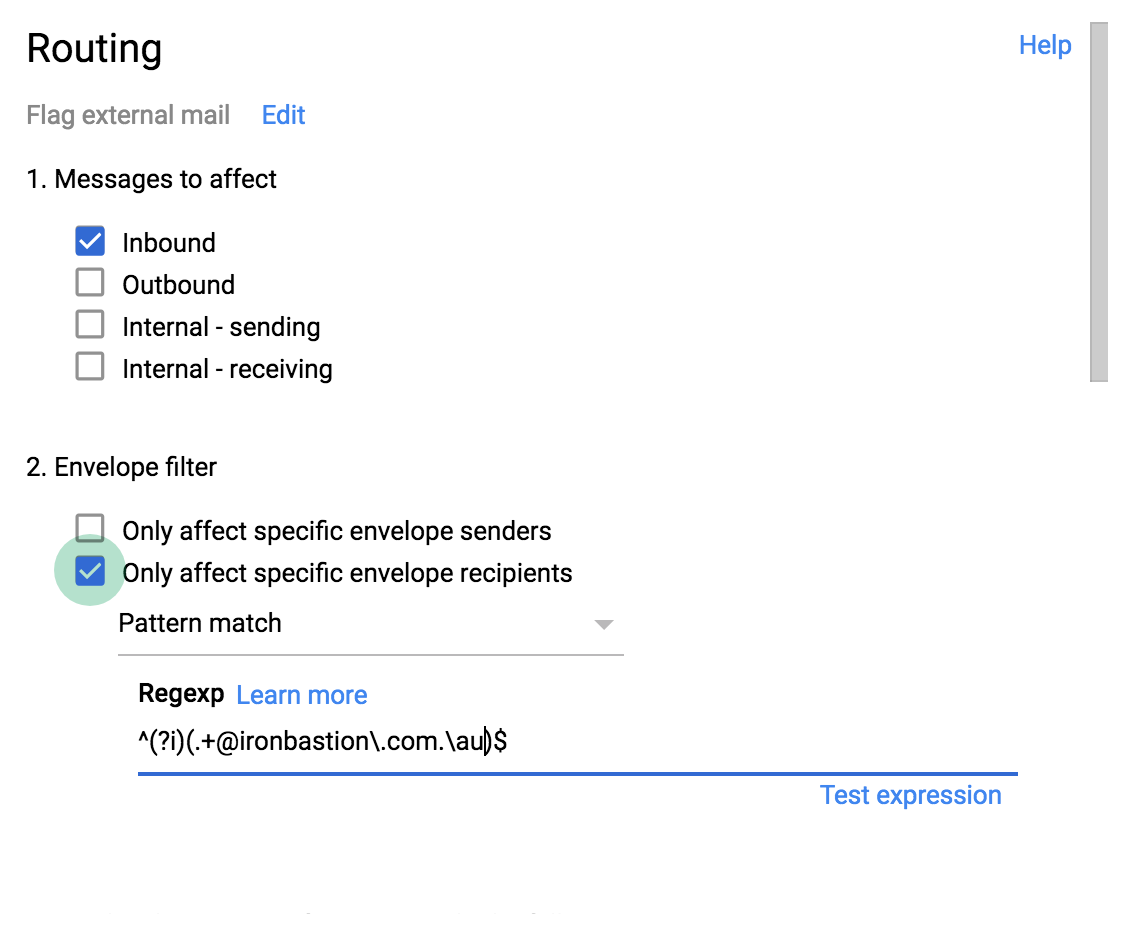

Pour modifier les lignes d’objet des emails entrants, allez dans Apps -> G Suite -> Gmail -> Paramètres avancés sur le portail d’administration à nouveau. Faites défiler jusqu’à Routage et ajoutez une nouvelle entrée comme suit. Choisissez « Entrant » sous « Messages à affecter ». Choisissez « N’affecter que certains expéditeurs d’enveloppes » et sélectionnez « Correspondance de modèle » dans le menu déroulant. Entrez ^(?i)(.+@yourdomain\.com.\.au)$ dans le champ regexp.

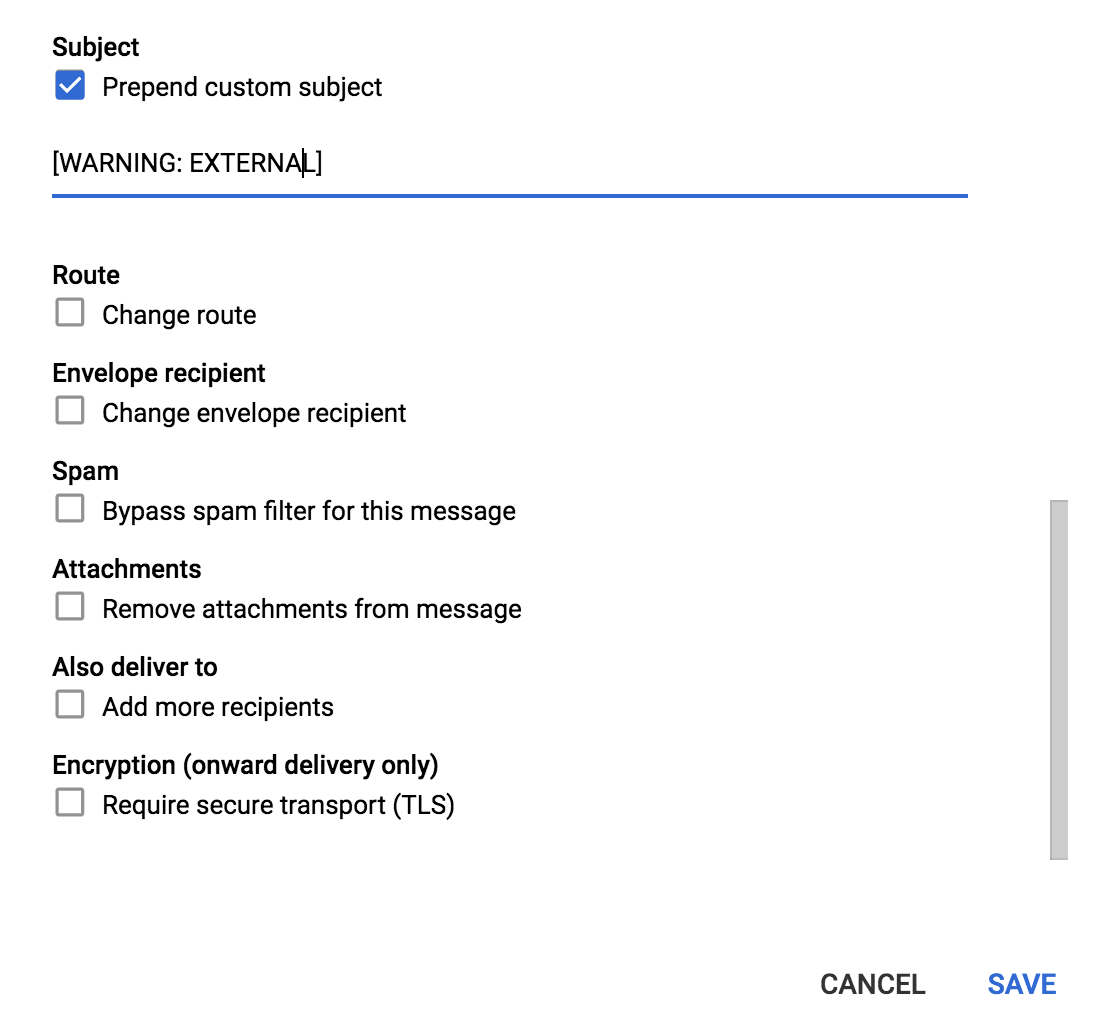

Enfin, faites défiler vers le bas près de la fin et choisissez ‘Prepend custom subject’ pour ajouter votre étiquette d’avertissement préférée, puis cliquez sur Save.

Voilá ! La ligne d’objet des courriels externes comportera désormais un préfixe d’avertissement.

Utilisation de services anti-hameçonnage pour détecter l’usurpation d’adresse électronique

La troisième option pour combattre les attaques d’usurpation d’identité (à la fois l’usurpation d’adresse électronique et l’usurpation de nom d’affichage) consiste à présélectionner vos courriels entrants à l’aide de services anti-hameçonnage. Ces services sont dotés de technologies spécialement conçues pour protéger les organisations contre les menaces de phishing, y compris les attaques par usurpation d’adresse e-mail et par usurpation de nom d’affichage.

Pourquoi les services anti-hameçonnage sont supérieurs

Les services anti-hameçonnage peuvent analyser méticuleusement l’ensemble du contenu des e-mails entrants à la recherche de tout drapeau rouge indiquant une tentative de phishing, comme une formulation et une sémantique de texte typiques, des signatures numériques invalides et une mauvaise réputation de l’expéditeur. Les algorithmes anti-hameçonnage intégrés s’appuient sur l’apprentissage automatique, l’intelligence artificielle (IA) et les réseaux de renseignement sur les menaces. Ensuite, les pièces jointes sont également analysées dans des environnements sûrs pour détecter les menaces connues et inconnues, et les hyperliens intégrés sont modifiés pour analyser en temps réel (et bloquer) toute URL malveillante lorsque le destinataire clique dessus.

Les services anti-hameçonnage sont compatibles avec tous les fournisseurs de services de messagerie. Peu importe que votre cabinet utilise G Suite, Office 365, Microsoft Exchange sur site ou une plateforme de messagerie fournie par votre fournisseur de services informatiques, les services anti-hameçonnage peuvent s’intégrer de manière transparente à chacun d’entre eux. Si vous êtes intéressé par les types de services anti-phishing que les 100 principaux cabinets d’avocats utilisent en Australie, veuillez vous référer à notre article de recherche sur le sujet.

Summary

L’usurpation d’adresse e-mail et l’usurpation du nom de l’expéditeur sont des techniques sur lesquelles les cybercriminels s’appuient dans les attaques d’usurpation d’identité par e-mail. L’objectif de ces escroqueries est de tromper le personnel d’une organisation et de le pousser à effectuer des paiements ou à envoyer des informations sensibles à un attaquant. En raison des décisions de conception prises dans les années 1980, le courrier électronique ne peut pas garantir l’authenticité de l’expéditeur. Les criminels ont recours à diverses pratiques pour falsifier l’expéditeur d’un message, et chacune de ces menaces par courrier électronique doit être traitée différemment. Si une simple modification du DNS d’une entreprise pour y inclure les enregistrements SPF, DKIM et DMARC permet de lutter contre les tentatives de falsification d’adresse électronique, les attaques par usurpation de nom d’affichage exigent que vous formiez vos employés à être plus vigilants. Des indices visuels peuvent être ajoutés aux e-mails entrants pour avertir les employés lorsqu’un e-mail ne provient pas d’une personne en interne. En outre, les services d’anti-hameçonnage peuvent filtrer les courriels de phishing à l’aide de technologies avancées afin de minimiser le risque pour votre organisation de devenir une victime de phishing.

A propos d’Iron Bastion

Iron Bastion sont les experts australiens en matière d’anti-hameçonnage. Nous offrons à toutes les entreprises la même technologie anti-hameçonnage utilisée par les grandes entreprises, sans les prix des grandes entreprises.

Nous offrons une gamme de services anti-hameçonnage qui sont basés sur le cloud, entièrement gérés et s’intègrent facilement à votre infrastructure existante. Notre équipe est composée de professionnels qualifiés en cybersécurité, et tout notre personnel et nos opérations sont basés en Australie.

Contactez-nous pour une consultation gratuite.