Qu’est-ce que les bots de scalping de billets

Le scalping dans son itération moderne, également connu sous le nom d’achat en masse ou automatisé, est une menace pour les sites de commerce électronique et de billetterie qui vendent des produits et services recherchés. Les scalpeurs sont des acteurs malveillants qui achètent des billets ou des unités de produits en utilisant des méthodes scalpantes qui ne sont pas accessibles aux utilisateurs ordinaires. Les bots de billets sont des logiciels automatisés utilisés pour acheter des billets en masse.

Dans la plupart des marchés, plus de 40 % de toutes les réservations de billets en ligne sont désormais effectuées par des logiciels automatisés, afin d’être revendues plus tard, malgré les lois adoptées spécifiquement pour lutter contre cette situation. Cela fait du scalping, et plus particulièrement du scalping piloté par des robots, une préoccupation majeure pour les vendeurs.

L’industrie du scalping de billets

Le scalping est généralement associé aux billets vendus à des événements, mais les robots scalpeurs peuvent également être utilisés pour acheter des produits physiques en vrac pour les revendre.

Le scalping est une activité rentable qui existe depuis les années 1800. Comme de plus en plus de scalpeurs passent à l’utilisation d’outils automatisés, l’ampleur du problème s’accroît. Les bots de scalping sont bon marché, faciles à faire fonctionner et fournissent un retour sur investissement très élevé pour les scalpers.

Il y a un contrôle réglementaire limité et pratiquement aucune poursuite des scalpers, ce qui leur permet de fonctionner sans interruption. Les scalpers préfèrent opérer à partir de petits pays avec peu de contraintes réglementaires, ainsi qu’à partir de paradis fiscaux comme l’île de Man. L’importation de billets est une industrie générant 15 milliards de dollars par an de revenus mondiaux.

Les scalpers étudient les événements à venir et les lancements de produits des semaines ou des mois à l’avance, pour se préparer à un emploi. Lorsqu’il y a une vente sur Internet, les bots scalpeurs sont prêts à acheter un produit populaire ou des billets pour un événement dans les millisecondes qui suivent son lancement. Les scalpers surpassent les acheteurs individuels, rassemblant les stocks et provoquant une pénurie pour les consommateurs réguliers, ce qui fait grimper les prix du marché.

Comment fonctionnent les attaques de scalping automatisées

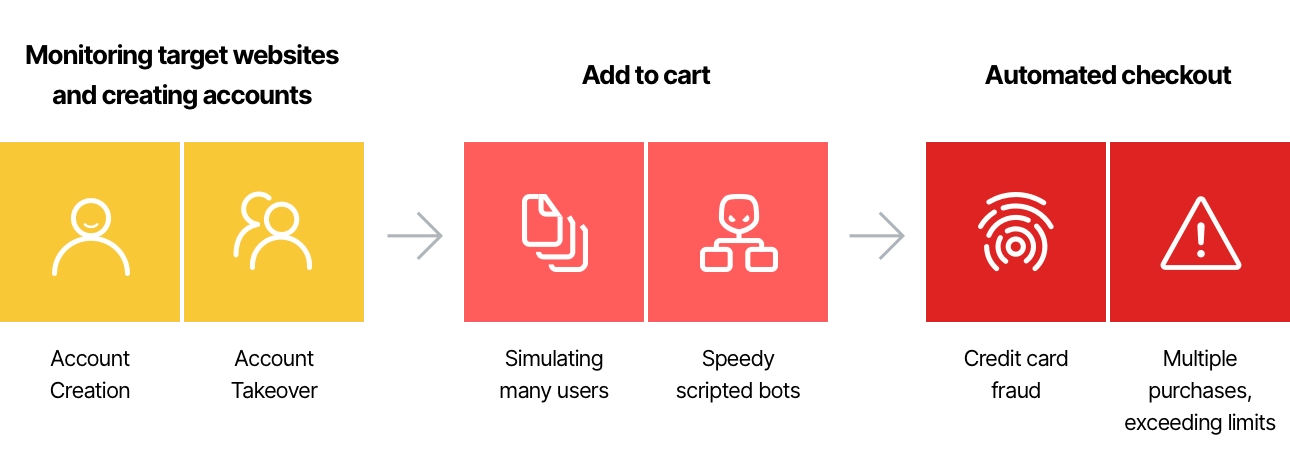

Les scalpers utilisent des bots de billetterie pour attaquer les sites Web en trois étapes :

- Surveillance des sites Web cibles et création de comptes – également appelée drop checking ou spinning, les scalpers utilisent des bots pour sonder constamment les sites Web des détaillants, les sites d’événements et même Twitter et d’autres flux de médias sociaux, afin d’identifier les nouveaux lancements intéressants. En parallèle, les scalpeurs utilisent des bots pour créer automatiquement de faux comptes, ou .

- Ajouter au panier-les bots des scalpeurs doivent être les premiers à ajouter l’article souhaité au panier. Pour pouvoir effectuer plusieurs achats sans être détectés bloqués, les bots scalpeurs doivent contourner les contrôles de sécurité tels que les limitations d’inventaire, les s, et plus encore. Ils s’appuient généralement sur des réseaux proxy résidentiels afin que chaque demande provienne d’une adresse IP légitime complètement différente. Les opérateurs avancés rognent des millisecondes supplémentaires sur le processus d’acquisition, en distribuant des serveurs, en les plaçant plus près des sites Web des détaillants ou des événements pour minimiser la latence.

- Caisse automatisée – enfin, les bots scalpeurs automatisent l’achat proprement dit. Ils se connectent pour créer de nouveaux comptes, ou saisissent toutes les informations requises pour utiliser un compte invité, et saisissent le paiement via une liste tournante de cartes de crédit. Pour éviter d’être détectés, ils utilisent des profils de facturation différents pour chaque achat, et mélangent les informations d’identification, les noms et les formats d’adresse.

Processus d’attaque du bot scalping de billets

Stratégies de défense bricolées contre les bots de billets

Vous pouvez utiliser les stratégies suivantes pour défendre votre événement ou votre site de commerce électronique contre les bots de billets :

- Bloquer les versions obsolètes des navigateurs, ou appliquer une protection puissante, car la plupart des bots utilisent des navigateurs virtualisés avec des versions obsolètes.

- Définissez des limites de taux pour les API, les applications mobiles et les sites Web afin d’empêcher les abus automatisés.

- Bloquez les fournisseurs d’hébergement et les proxys couramment utilisés par les scalpeurs, tels que Digital Ocean, OVH SAS, OVH Hosting et Choopa.

- Surveillez les connexions infructueuses, qui indiquent souvent l’activité des bots.

Techniques de défense avancées

Les techniques suivantes fournissent une protection plus complète contre les mauvais bots en général, et les bots de billets en particulier.

Device fingerprinting

Les bots qui tentent le scalping doivent fonctionner à l’échelle, et ne peuvent pas changer leur appareil à chaque fois. Ils devront changer de navigateur, vider leur cache ou utiliser le mode navigateur incognito, utiliser des machines virtuelles ou des émulateurs. L’empreinte digitale de l’appareil peut aider à identifier un ensemble de paramètres de navigateur et d’appareil qui restent les mêmes entre les sessions, ce qui signifie probablement que la même entité se connecte encore et encore.

Validation du navigateur

Certains bots malveillants peuvent prétendre exécuter un navigateur particulier, puis effectuer un cycle d’agents utilisateur pour éviter d’être détectés. La validation du navigateur consiste à confirmer que chaque navigateur d’utilisateur est réellement ce qu’il prétend être. Par exemple, cela peut se faire en vérifiant que le navigateur possède l’agent JavaScript prévu, qu’il effectue des appels de manière attendue et qu’il présente des modèles de comportement attendus de la part d’utilisateurs humains.

Analyse de réputation

Il existe des bots logiciels connus présentant des modèles comportementaux et techniques prévisibles, voire des IP identifiables. Avoir accès à une base de données de modèles de bots vous permet d’identifier les bots connus accédant à votre site. Le trafic qui peut sembler à première vue être un véritable utilisateur humain, peut être facilement identifié comme un bot en le croisant avec des modèles de mauvais bot connus.

Analyse comportementale par apprentissage machine

Les utilisateurs humains d’un site de paiement ont des modèles de comportement prévisibles. Les bots se comporteront généralement différemment, mais d’une manière que vous ne pouvez pas toujours spécifier ou identifier à l’avance. L’analyse comportementale de métriques telles que les URL demandées, l’engagement sur le site web, les mouvements de la souris et les swipes mobiles, permet de découvrir des utilisateurs ou des transactions anormales ou suspectes. Cela peut aider à identifier les mauvais bots.

Défis progressifs

Dès lors que vous soupçonnez un bot, vous devez avoir plusieurs moyens de vérifier si le trafic est réellement humain. Afin d’éviter de perturber les utilisateurs réels, il est préférable d’essayer plusieurs défis progressivement difficiles, de sorte que tous les bots, sauf les plus avancés, échoueront aux premiers stades du défi :

- Cookies-vérifie si l’utilisateur / le bot accepte les cookies (invisible pour les vrais utilisateurs)

- JavaScript-vérifie si le bot peut rendre du Javascript (ralentit légèrement la page pour un utilisateur)

- -vérifie si le bot peut effectuer une action complexe de l’utilisateur (perturbateur pour les utilisateurs)

.

Voyez comment Imperva Advanced Bot Protection peut vous aider à vous protéger contre les bots de vente de billets.

Imperva Bot Management

La solution Advanced Bot Protection d’Imperva peut protéger contre les bots de billetterie en utilisant toutes les mesures de sécurité avancées couvertes ci-dessus, vous permettant d’identifier les mauvais bots avec une perturbation minimale du trafic réel des utilisateurs :

- Device fingerprinting

- Browser validation

- Behavioral analysis

- Reputation analysis

- Progressive challenges

En outre, Imperva couvre les mesures de sécurité supplémentaires qui complètent une stratégie défensive contre les bots. Il offre une authentification multi-facteurs et une sécurité API – garantissant que seul le trafic souhaité peut accéder à votre point de terminaison API, et bloque les exploitations de vulnérabilités.

Au delà de la protection contre les bot, Imperva fournit une protection multicouche pour s’assurer que les sites web et les applications sont disponibles, facilement accessibles et sûrs, y compris :

- Protection DDoS-maintenir le temps de fonctionnement dans toutes les situations. Empêchez tout type d’attaque DDoS, quelle que soit sa taille, d’empêcher l’accès à votre site Web et à votre infrastructure réseau.

- CDN-améliorez les performances de votre site Web et réduisez les coûts de bande passante grâce à un CDN conçu pour les développeurs. Mettez en cache les ressources statiques à la périphérie tout en accélérant les API et les sites Web dynamiques.

- WAF-solution basée sur le cloud autorise le trafic légitime et empêche le mauvais trafic, protégeant ainsi les applications à la périphérie. Gateway WAF maintient la sécurité des applications et des API à l’intérieur de votre réseau.

- Protection contre la prise de contrôle des comptes – utilise un processus de détection basé sur l’intention pour identifier et se défendre contre les tentatives de prise de contrôle des comptes des utilisateurs à des fins malveillantes.

- RASP – maintient la sécurité de vos applications de l’intérieur contre les attaques connues et de type zero-day. Une protection rapide et précise, sans signature ni mode d’apprentissage.