Ett stort cyberhot mot australiensiska företag är e-postbaserade bedrägerier som riktar sig mot nyckelpersoner. Det handlar om cyberbrottslingar som efterliknar företagsägare och chefer med hjälp av phishing-e-post. Kriminella utger sig vanligtvis för att vara personal i ledande ställning och ber offren att utföra penningöverföringar, betala fakturor eller skicka känsliga uppgifter till angriparen.

Acccccs Scamwatch avslöjar att australiensare rapporterade över 4,7 miljoner dollar i förluster orsakade av imiteringsattacker under 2017 och uppskattar att 2 800 australiensare lurades att lämna ifrån sig personlig information. Samma år rapporterade Mimecast att imitationsattacker var den snabbast växande e-postbaserade cyberattacken som orsakade att offren förlorade i genomsnitt 180 000 dollar. Den goda nyheten är att du eller din IT-personal kan vidta några enkla (och kostnadsfria) åtgärder för att skydda ditt företag från e-postbaserade personifieringsattacker. Den här artikeln förklarar varför och hur.

Email spoofing är när en angripare (cyberkriminell) förfalskar ett e-postmeddelande så att det ser ut som om e-postmeddelandet har skickats av någon annan. Detta görs antingen så att hela avsändarens namn och e-postadress är en förfalskning, eller i enklare fall bara avsändarens namn.

Den typiska avsikten för angriparen är att lura sina offer till:

- att göra penningöverföringar eller betala falska fakturor för att lura ditt företag;

- att skicka tillbaka känsliga uppgifter som rör ditt företag eller dina kunder;

- klicka på hyperlänkar för att ta över offrets dator och/eller stjäla användaruppgifter för att underlätta bedrägeri i en så kallad BEC-attack (Business Email Compromise), eller

- öppna en bifogad fil för att installera ett utpressningstrojaner på offrets dator för att kryptera alla filer i offrets interna nätverk och kräva en lösen.

E-post är en osäker tjänst som standard

De centrala e-postprotokoll som används av e-post utvecklades på 1980-talet då missbruk inte var ett problem som det är idag. På den tiden var internet en pittoresk och vänlig plats. E-postservrar var uttryckligen konfigurerade som öppna reläer, vilket innebar att de tillät vem som helst som anslöt sig till dem att skicka e-post till var som helst. Denna vanliga praxis övergavs flera år senare när spammare och brottslingar började utnyttja öppna reläer.

Detta arv av tillåtande utformning i e-postprotokoll gör att det är ganska enkelt att förfalska e-post. E-posttjänster kan som standard inte identifiera och blockera vilseledande e-postmeddelanden med ett förfalskat avsändarnamn eller en förfalskad e-postadress, vilket gör företag sårbara för cyberattacker med förfalskade avsändarnamn eller e-postadresser.

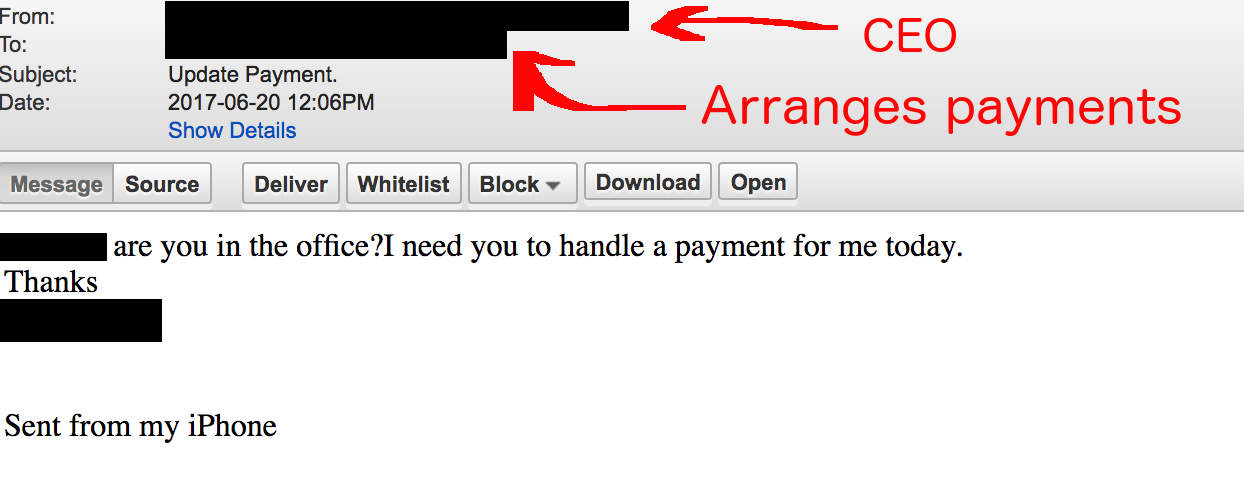

Till exempel, följande e-postmeddelande avlyssnades av våra antiphishing-tjänster. Angriparen försökte lura vår kund genom att lura dem att göra en finansiell överföring till deras bankkonto. Intressant nog visste brottslingen vilken anställd i företaget som var ansvarig för att hantera betalningar och riktade sig specifikt mot henne.

Mekanismerna för spoofade e-postmeddelanden

Det finns två vanliga imitationsmetoder som ofta används av cyberbrottslingar. Låt oss för illustrativa ändamål säga att vår person i en auktoritetsposition som vi vill utge oss för att vara Saul Goodman och att hans e-postadress är [email protected]:

- Metod #1 – Spoofing av e-postadresser: Sauls e-postadress och hans namn förfalskas i ett inkommande e-postmeddelande så att avsändaren ser ut att vara:

Saul Goodman <[email protected]>. - Metod #2 – Spoofing av visningsnamn: Endast Sauls namn förfalskas, men inte e-postadressen:

Saul Goodman <[email protected]>.

Med tillgång till webbaserad gratis e-post är metod 2 en mycket enkel och lågteknologisk attack att utföra. En angripare tar reda på namnet på en person i ditt företag som har en auktoritetsposition och registrerar sig sedan på en gratis e-posttjänst som Gmail, Outlook.com eller Yahoo Mail med dennes namn. Angriparen använder sedan offentligt tillgänglig information om ditt företag från källor som LinkedIn eller din företagswebbplats för att rikta in sig på personer i din organisation.

På den positiva sidan kan din IT-personal göra några enkla ändringar i din e-posttjänst för att skydda ditt företag från både metod 1 och 2 ovan.

De följande två avsnitten innehåller detaljerade instruktioner som gör att du kan göra ändringar i din e-posttjänst så att ditt företag kan hjälpa till att identifiera och blockera falska e-postmeddelanden och hjälpa till att förhindra personifieringsattacker. Anvisningarna är skrivna med en teknisk publik i åtanke. Om detta inte är du rekommenderar vi att du skickar den här artikeln till din IT-personal eller entreprenör som ansvarar för din e-posttjänst och ber dem att genomföra ändringarna nedan.

Om du inte har någon pålitlig person som kan göra dessa ändringar bör du kontakta oss, så kan vi förse dig med lokala, säkra e-posttjänster med dessa funktioner aktiverade. Våra tjänster använder också den senaste anti-phishing-tekniken och har mycket konkurrenskraftiga priser.

Preventing Email Address Spoofing (Method #1) With a Ten Minute Effort

Vet du att varje e-postmeddelande har två olika avsändare? Den ena e-postadressen kallas ”kuvertets avsändare” och den andra anges i e-posthuvudet. Den senare är känd som ”From:”-huvudet, som normalt visas av e-postklienterna, som Microsoft Outlook. Tyvärr kan cyberbrottslingar förfalska ”From:”-huvudet för att lura e-postklienterna att visa ett namn och en e-postadress som tillhör ditt företag.

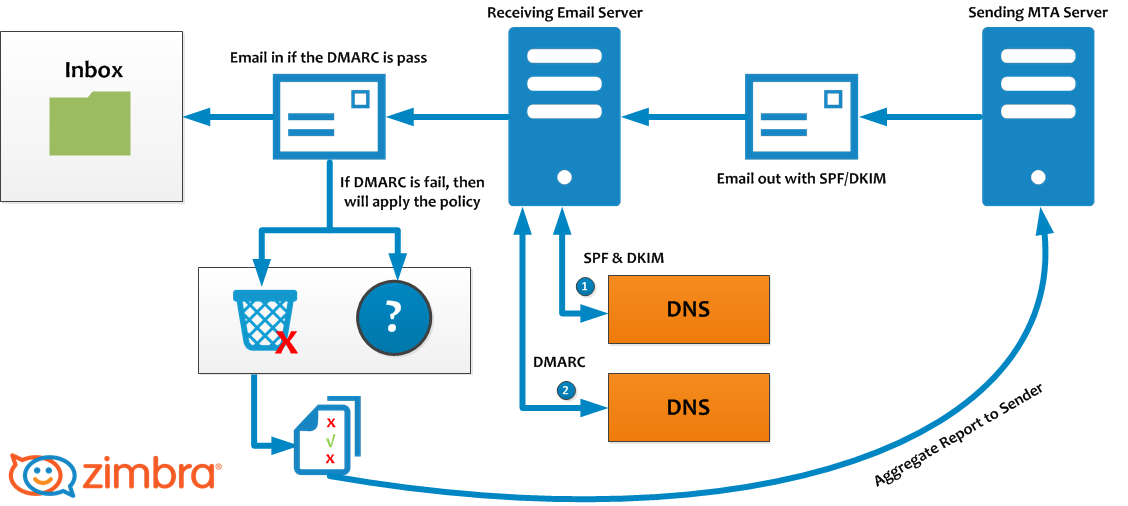

Du eller din IT-personal kan göra ändringar i inställningarna för din e-posttjänst för att hjälpa till att blockera vilseledande e-postmeddelanden som kommer in till din organisation, och för att informera andra e-posttjänster om hur ett legitimt e-postmeddelande som kommer från dig ska se ut. Detta görs genom att lägga till så kallade SPF-, DKIM- och DMARC-domänposter till ditt företags domännamn.

De tre DNS-posterna som bekämpar spoofing av e-postadresser

Att lägga till SPF, DKIM och DMARC till ett företags domännamnsregister är inte så komplicerat som det låter. I de fall ditt företag använder Office 365 eller G Suite behöver du bara följa instruktionerna nedan för din e-postleverantör.

Skapa en SPF-post:

- G Suite-instruktioner

- Office 365-instruktioner

Skapa en DKIM-post:

- G Suite-instruktioner

- Office 365-instruktioner

Håller du reda på vad vi sa om att e-post har avsändaradresser? Vi har ännu inte skapat en sista post: DMARC. Tvärtemot vad många tror kan SPF ensam inte förhindra spoofing. Utan DMARC-posten kan cyberkriminella fortfarande förfalska e-postadressen till ditt företag eftersom SPF endast verifieras mot den osynliga ”kuvertavsändaren”, men inte ”From:”-huvudet. Med andra ord kan brottslingarna förfalska avsändarens e-postadress och den kommer ändå att klara SPF-kontrollerna – och det är därför du behöver DMARC-posten.

Du kan använda en DMARC-generator på nätet för att skapa den perfekta DMARC-posten för din organisation, eller så kan du bara ta oss på orden och lägga till följande DNS-post i ditt företags DNS. Den är inte alls perfekt, men det är en bra början:

_dmarc.mycompany.com.au. 3600 IN TXT "v=DMARC1; p=quarantine; pct=100;"

Grattis, dags att belöna dig själv med en god kopp te. Om du har skapat alla tre posterna kommer e-postmeddelanden från din domän med en förfalskad avsändare från och med nu att hamna direkt i folks skräppostmapp. Detta gäller din egen e-posttjänst och alla andra e-posttjänster som använder DMARC. Om du vill vara strängare när det gäller hur e-postmeddelanden med förfalskade avsändare ska behandlas bör du undersöka om du kan ställa in DMARC på ”p=reject”.

Hur man bekämpar Display Name Spoofing (metod nr 2)

Och även om Display Name Spoofing är en mindre sofistikerad teknik än e-postspoofing, är den mycket farligare. Eftersom avsändarens e-postadress inte är förfalskad i sig är det svårare att blockera e-postmeddelanden med förfalskade display-namn än i det första scenariot, där det räckte med att lägga till tre enkla DNS-poster för att stoppa förfalskade e-postmeddelanden.

Med metod nr 2 registrerar cyberkriminella helt enkelt en ny e-postadress hos en kostnadsfri e-postleverantör och använder samma namn som en chef i din organisation (t.ex. Saul Goodman <[email protected]>). Tekniskt sett är e-postadressen giltig, så e-postmeddelanden som skickas från dessa konton kommer att passera genom antispamfiltrering. På samma sätt kommer SPF/DKIM/DMARC-posterna inte heller att blockera dessa nätfiskeförsändelser, eftersom e-postadressen inte är förfalskad.

Det innebär att den första och sista försvarslinjen är dina anställda. De måste vara vaksamma och beredda att identifiera e-postmeddelanden som använder tekniken Display Name Spoofing. Tyvärr är detta en metod som är känslig för mänskliga fel eftersom dina anställda kanske inte verifierar alla detaljer i varje enskilt inkommande e-postmeddelande under vissa omständigheter – t.ex. i stressiga situationer som när tidsfrister närmar sig snabbt eller när de inte är uppmärksamma på detaljer.

Det kan också hända att de anställda tror att eftersom e-postmeddelandet ser ut att komma från en person som de är bekanta med, och med företagets standardiserade signatur för e-postmeddelanden som undertecknats av den personen, så är e-postmeddelandet legitimt. Tyvärr kan angripare också använda samma e-postsignaturer i botten av e-postmeddelanden som legitima avsändare.

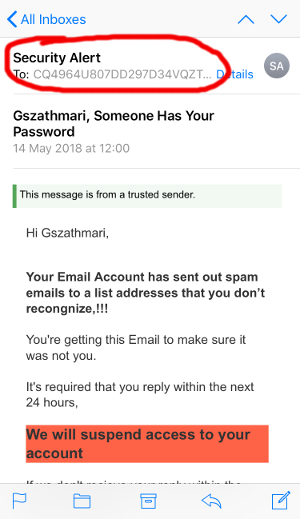

För att göra saken ännu värre visar många e-postklienter – särskilt klienter för smarttelefoner – som standard endast avsändarens namn, men inte e-postadressen. I appen Mail på iPhone måste man till exempel trycka på avsändarens namn för att få fram en e-postadress.

Medarbetarna bör utbildas i att identifiera bedrägliga e-postmeddelanden med falska visningsnamn och bör få så många visuella hjälpmedel som möjligt för att upptäcka om något inte stämmer. Som tur är kan Office 365 och G Suite konfigureras för att hjälpa till att bekämpa falska visningsnamn genom att ge de anställda visuella ledtrådar.

Om du inte ger dina anställda utbildning för att identifiera bedrägliga e-postmeddelanden riskerar din organisation att bli offer för nätfiske. Iron Bastion kan tillhandahålla utbildning i Phishing Awareness för din verksamhet. Vår tjänst ger effektiv, praktisk och mätbar utbildning för dina anställda till mycket konkurrenskraftiga priser.

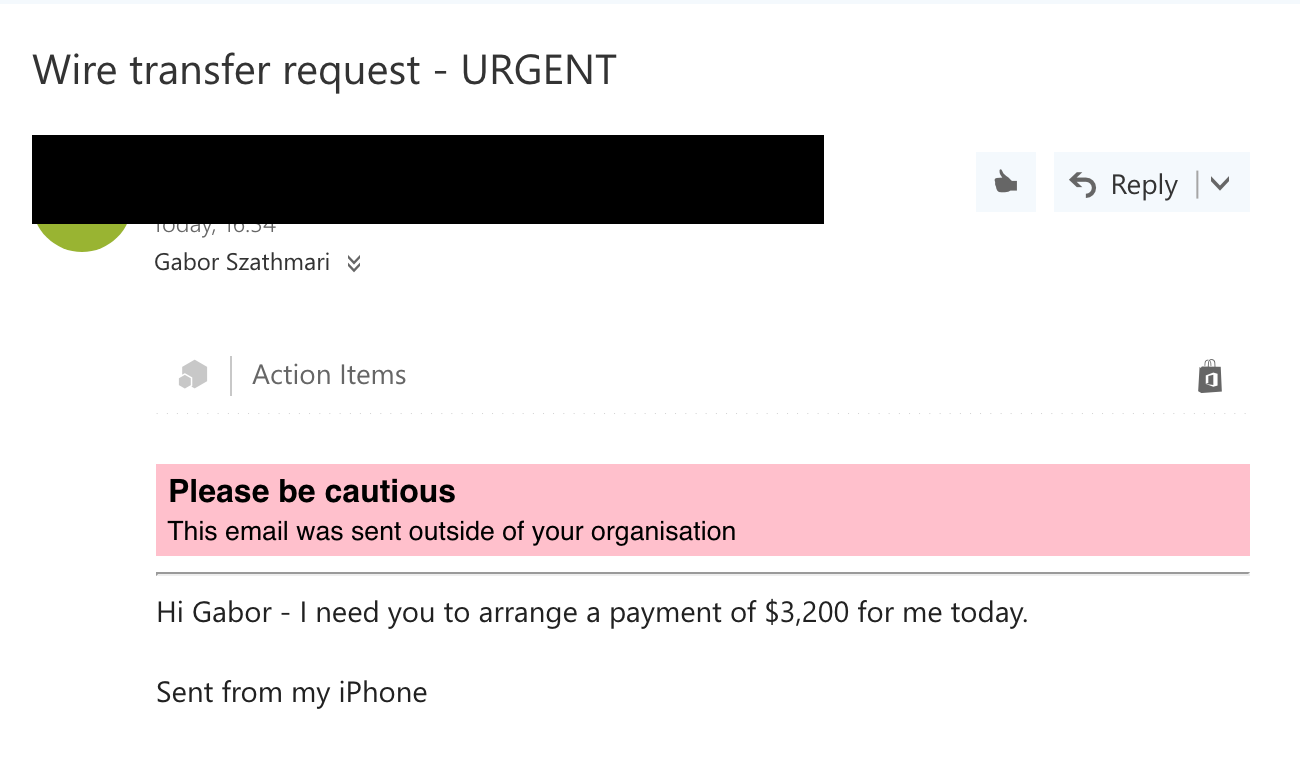

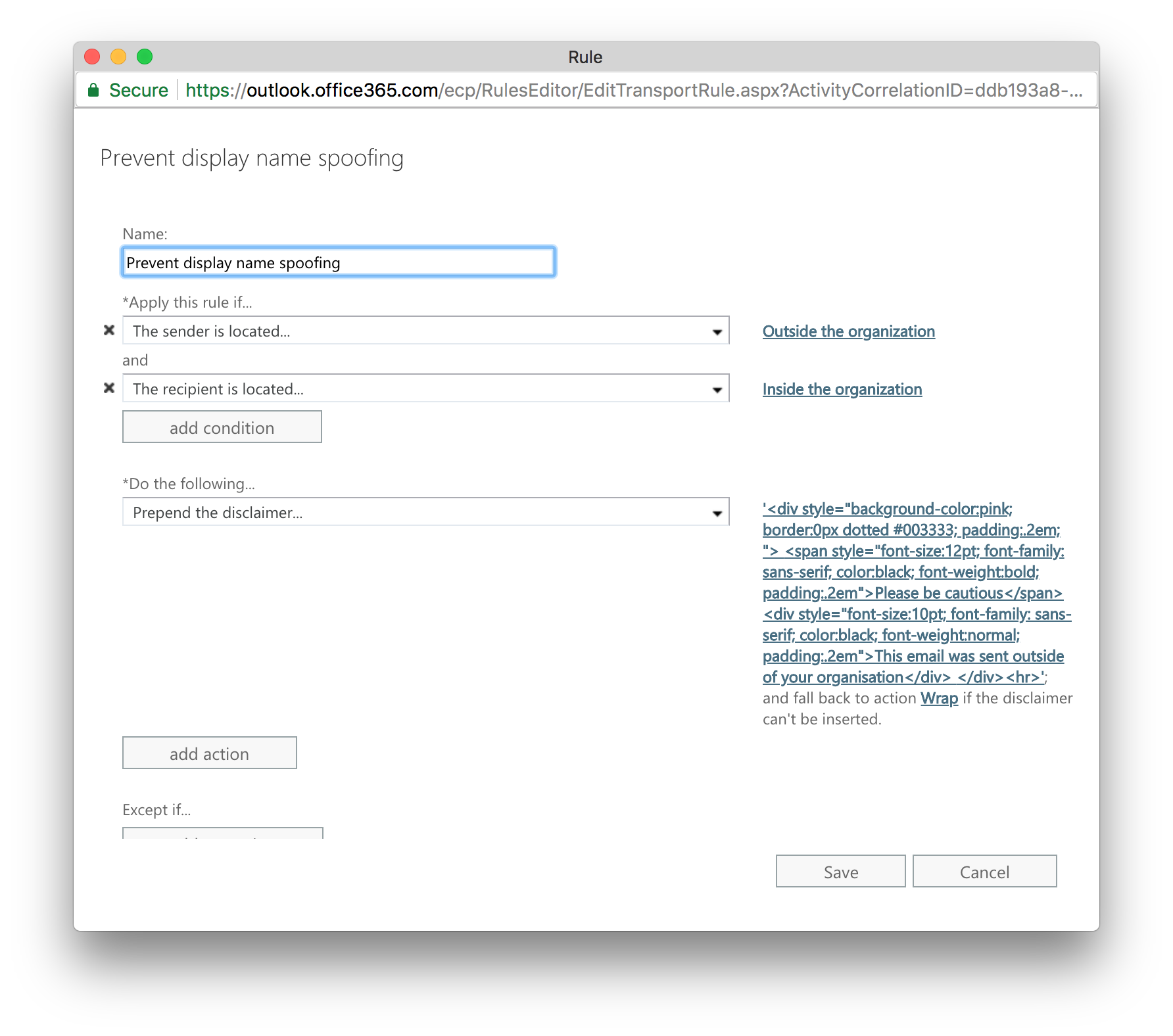

Att lägga till visuella ledtrådar till extern e-post i Office 365

Med Office 365 kan vi injicera väl synliga varningsbanners högst upp i meddelanden om de skickats från en e-postadress som är extern för ditt företag. Syftet är att ge en visuell varning till dina anställda när ett e-postmeddelande inte har skickats från någon inom din organisation.

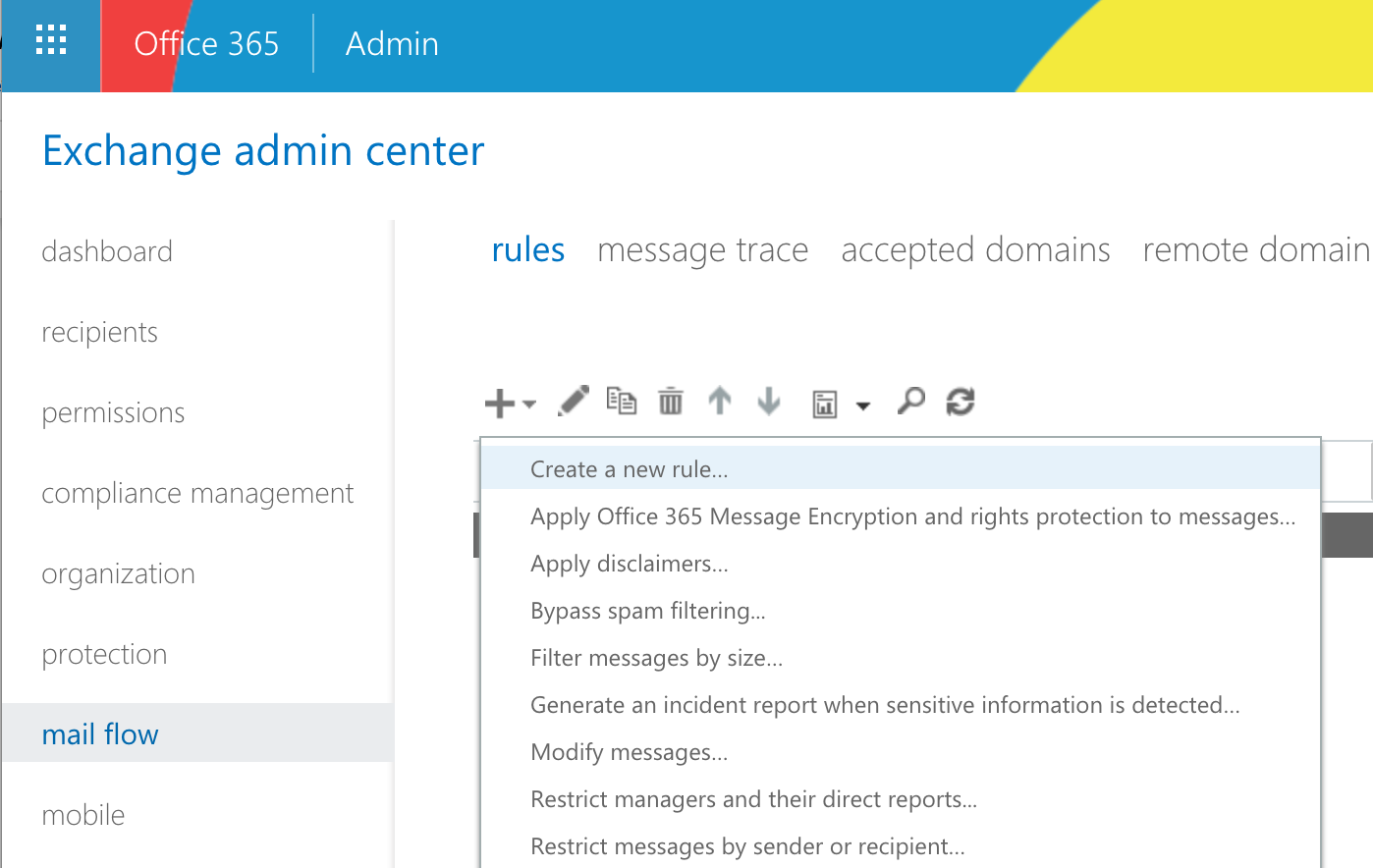

För att aktivera varningsbanners besöker du Office 365 Exchange Admin Center på https://outlook.office365.com/ecp och navigerar till e-postflöde -> regler.

Klicka på +-tecknet och välj sedan ”Create a new rule…”. I popup-fönstret väljer du ”The sender is located”: ”Outside the organization” och ”The recipient is located”: ”Inside the organization”. Under ”Do the following” väljer du ”Apply a disclaimer to the message” -> ”prepend a disclaimer” och infogar följande kod:

<div style="background-color:pink; border:0px dotted #003333; padding:.2em; "> <span style="font-size:12pt; font-family: sans-serif; color:black; font-weight:bold; padding:.2em">Please be cautious</span><div style="font-size:10pt; font-family: sans-serif; color:black; font-weight:normal; padding:.2em">This email was sent outside of your organisation</div> </div><hr>Den återstående åtgärden ska vara ”Wrap”. Klicka på ”Save” och vänta några minuter på att regeln ska aktiveras.

G Suite-inställningar för att flagga externa e-postmeddelanden

Och även om även G Suite kan injicera mycket synliga varningsbanners som Office 365, erbjuder tjänsten en något mer sofistikerad teknik för att motverka Display Name Spoofing.

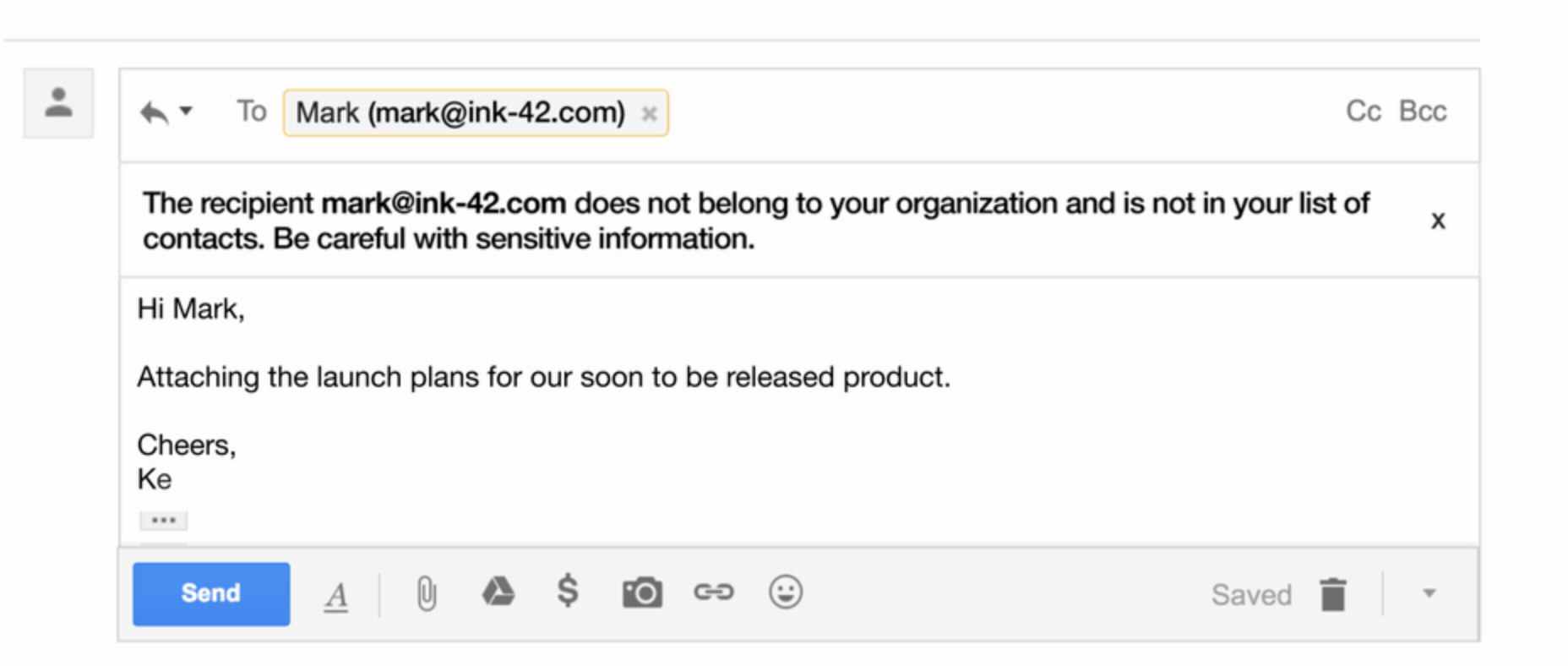

Den första inställningen som vi rekommenderar att du aktiverar är varningen för externa mottagarsvar. Detta alternativ lägger till en varning högst upp i ett e-postmeddelande i Gmails webbgränssnitt om vi försöker svara på ett meddelande från någon utanför vår organisation.

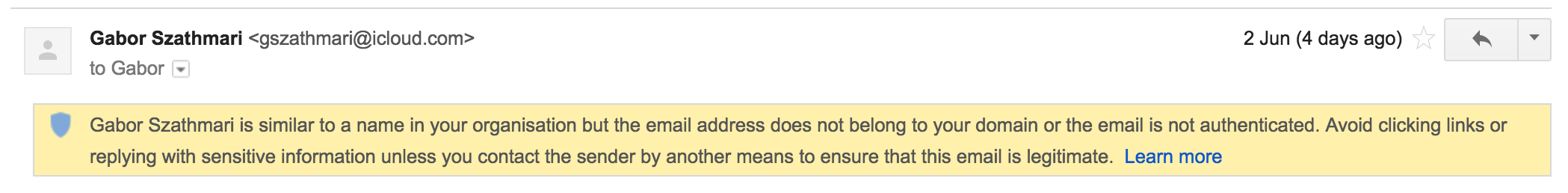

En mer spännande funktion är dock en av de nya inställningarna för anti-phishing och skadlig kod i G Suite som Google nyligen har lanserat. Den här funktionen kan visa varningsbanners mot e-postmeddelanden som försöker förfalska anställdas namn eller som kommer från en domän som liknar företagets domännamn.

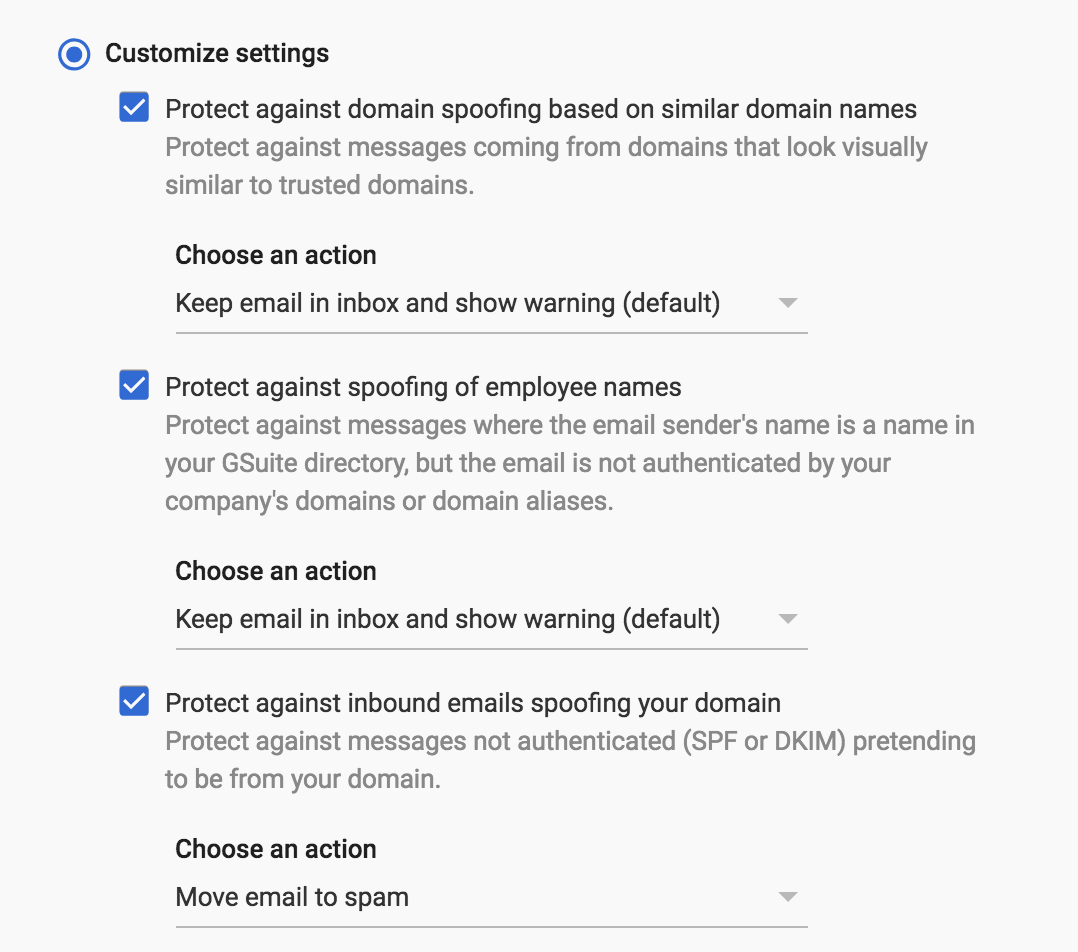

För att aktivera den här inställningen går du till G Suite Admin Portal (https://admin.google.com/) och navigerar till Apps -> G Suite -> Gmail. Scrolla sedan ner till avsnittet Säkerhet och expandera det. Gå till avsnittet Spoofing och autentisering och aktivera följande:

- Skydda mot domänspoofing baserat på liknande domännamn

- Skydda mot spoofing av medarbetarnamn

- Skydda mot inkommande e-postmeddelanden som förfalskar din domän (täcker det första scenariot)

Håll i åtanke att varningsbannern endast visas när du använder gränssnittet för webbmail. Dina anställda kommer inte att få några visuella ledtrådar om de kommer åt sin brevlåda med en klassisk e-postklient som Microsoft Outlook. Därför rekommenderar vi att du ändrar ämnesraden i inkommande e-postmeddelanden även om e-postmeddelanden skickas utifrån din organisation.

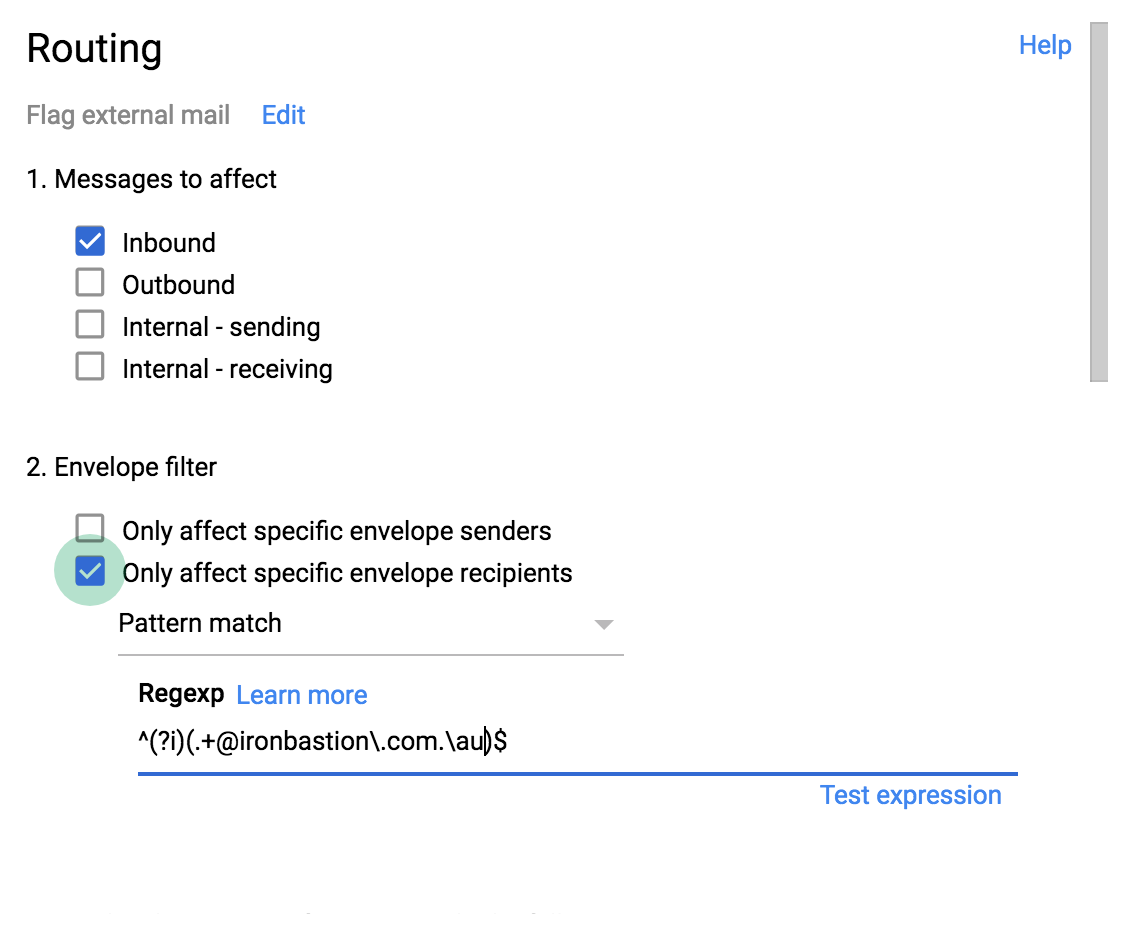

För att ändra ämnesraden i inkommande e-postmeddelanden går du till Apps -> G Suite -> Gmail -> Avancerade inställningar i Adminportalen igen. Bläddra ner till Routing och lägg till en ny post enligt följande. Välj ”Inkommande” under ”Meddelanden som ska påverkas”. Välj ”Endast påverka specifika avsändare av kuvert” och välj ”Mönstermatchning” i rullgardinsmenyn. Skriv in ^(?i)(.+@yourdomain\.com.\.au)$ i regexp-fältet.

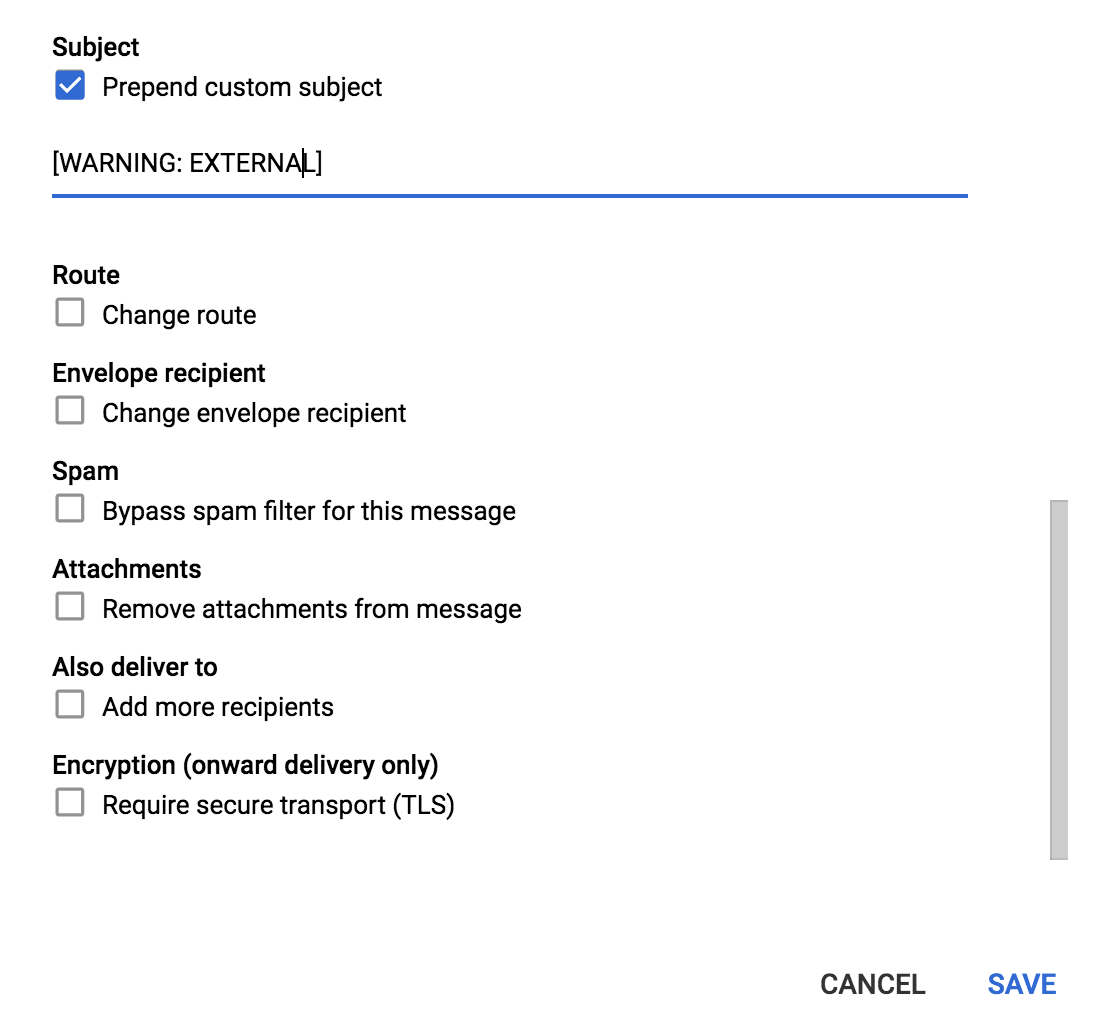

Rulla slutligen ner mot slutet och välj ”Prepend custom subject” för att lägga till din önskade varningsetikett och klicka sedan på Save.

Voilá! Ämnesraden i de externa e-postmeddelandena kommer nu att innehålla en varningsprefix.

Användning av antiphishing-tjänster för att upptäcka spoofing av e-postmeddelanden

Det tredje alternativet för att motverka personifieringsattacker (både spoofing av e-postadresser och spoofing av visningsnamn) är att förhandsgranska inkommande e-postmeddelanden med hjälp av antiphishing-tjänster. Dessa tjänster har teknik som är särskilt utformad för att skydda organisationer från phishinghot, inklusive attacker med spoofing av e-postadresser och spoofing av visningsnamn.

Varför anti-fishing-tjänster är överlägsna

Anti-fishing-tjänster kan noggrant analysera hela innehållet i det inkommande e-postmeddelandet för att leta efter röda flaggor som tyder på ett phishing-försök, t.ex. typiska formuleringar och textsemantik, ogiltiga digitala signaturer och dåligt rykte för avsändaren. De inbyggda algoritmerna mot phishing stöds av maskininlärning, artificiell intelligens (AI) och Threat Intelligence Networks. För det andra analyseras även filbilagor i säkra miljöer för kända och okända hot, och inbäddade hyperlänkar modifieras för att utföra analys i realtid (och blockera) eventuella skadliga webbadresser när mottagaren klickar på dem.

Antifishing-tjänster är kompatibla med alla e-postleverantörer. Oavsett om ditt företag använder G Suite, Office 365, Microsoft Exchange på plats eller en e-postplattform som tillhandahålls av din IT-tjänsteleverantör kan anti-fishing-tjänsterna integreras sömlöst med alla dessa. Om du är intresserad av vilka typer av antiphishing-tjänster som de 100 största advokatbyråerna använder i Australien kan du läsa vår forskningsartikel i ämnet.

Sammanfattning

Email Address Spoofing och Sender Name Spoofing är tekniker som cyberkriminella förlitar sig på i e-postbaserade imitationsattacker. Målet med dessa bedrägerier är att lura personal i en organisation och lura dem att göra betalningar eller skicka känslig information till en angripare. På grund av de konstruktionsbeslut som fattades på 1980-talet kan e-post inte garantera avsändarens äkthet. Kriminella använder sig av olika metoder för att förfalska avsändaren av ett meddelande, och vart och ett av dessa e-posthot måste hanteras på olika sätt. En enkel ändring av företagets DNS för att inkludera SPF-, DKIM- och DMARC-poster kan motverka försök till spoofing av e-postadresser, men för att motverka spoofing av visningsnamn måste du utbilda dina anställda till att vara mer vaksamma. Visuella ledtrådar kan läggas till i inkommande e-postmeddelanden för att varna de anställda när ett e-postmeddelande inte kommer från någon internt. Dessutom kan anti-phishing-tjänsterna screena e-post för phishing med hjälp av avancerad teknik för att minimera din organisations risk att bli ett phishingoffer.

Om Iron Bastion

Iron Bastion är Australiens experter på anti-phishing. Vi erbjuder alla företag samma anti-fishing-teknik som används av stora företag, utan storföretagens priser.

Vi erbjuder en rad anti-fishing-tjänster som är molnbaserade, helt hanterade och enkelt kan integreras med din befintliga infrastruktur. Vårt team består av kvalificerade cybersäkerhetsexperter och all vår personal och verksamhet är baserad i Australien.

Kontakta oss för en kostnadsfri konsultation.