Az ausztrál vállalkozásokat fenyegető jelentős kiberfenyegetés a kulcspozícióban lévő munkatársakat célzó e-mail alapú megszemélyesítő csalások. A rendszer lényege, hogy a kiberbűnözők üzleti tulajdonosokat és vezetőket imitálnak adathalász e-mailek segítségével. A bűnözők jellemzően tekintélyes pozícióban lévő személyzetnek adják ki magukat, és arra kérik az áldozatokat, hogy végezzenek pénzátutalásokat, fizessenek ki számlákat, vagy küldjenek a támadónak érzékeny adatokat.

Az ACCC Scamwatch adatai szerint az ausztrálok 2017-ben több mint 4,7 millió dolláros veszteséget jelentettek a megszemélyesítő támadások miatt, és becslések szerint 2800 ausztrált csaptak be személyes adatok átadására. Ugyanebben az évben a Mimecast arról számolt be, hogy a megszemélyesítő támadások voltak a leggyorsabban növekvő e-mail alapú kibertámadások, amelyek következtében az áldozatok átlagosan 180 000 dollárt veszítettek. A jó hír az, hogy Ön vagy informatikai munkatársai néhány egyszerű (és ingyenes) intézkedéssel megvédhetik vállalkozásukat az e-mail alapú megszemélyesítő támadásoktól. Ez a cikk elmagyarázza, hogy miért és hogyan.

Az e-mail hamisítás az, amikor egy támadó (kiberbűnöző) úgy hamisít egy e-mailt, hogy úgy tűnjön, az e-mailt valaki más küldte. Ez vagy úgy történik, hogy a feladó teljes neve és e-mail címe hamisítvány, vagy egyszerűbb esetekben csak a feladó neve.

A támadó tipikus szándéka az áldozatok becsapása:

- pénzátutalásokat végezzenek, vagy hamis számlákat fizessenek, hogy becsapják a vállalkozását;

- a vállalkozásával vagy ügyfeleivel kapcsolatos érzékeny adatokat küldjenek vissza;

- hiperlinkekre kattintva átveszi az áldozat számítógépét és/vagy ellopja a felhasználói hitelesítő adatokat, hogy megkönnyítse a csalást az úgynevezett BEC (Business Email Compromise) támadásban; vagy

- megnyit egy fájlmellékletet, hogy zsarolóprogramot telepítsen az áldozat számítógépére, amely az áldozat belső hálózatán lévő összes fájlt titkosítja és váltságdíjat követel értük.

Az e-mail alapértelmezés szerint nem biztonságos szolgáltatás

Az e-mail által használt alapvető e-mail protokollokat az 1980-as években fejlesztették ki, amikor a visszaélés még nem volt olyan probléma, mint manapság. Akkoriban az internet egy furcsa és barátságos hely volt. Az e-mail szervereket kifejezetten nyílt reléként konfigurálták, ami azt jelentette, hogy bárki, aki csatlakozik hozzájuk, bárhová küldhetett e-mailt. Ezt a bevett gyakorlatot évekkel később elhagyták, amikor a spammerek és a bűnözők elkezdték kihasználni a nyílt reléket.

Az e-mail protokollok megengedő kialakításának ezen öröksége miatt az e-mail hamisítás meglehetősen egyszerű. Az e-mail szolgáltatások alapértelmezés szerint nem képesek azonosítani és blokkolni a hamisított feladó nevet vagy e-mail címet tartalmazó megtévesztő e-maileket, ami kiszolgáltatottá teszi a vállalkozásokat a megszemélyesítő kibertámadásoknak.

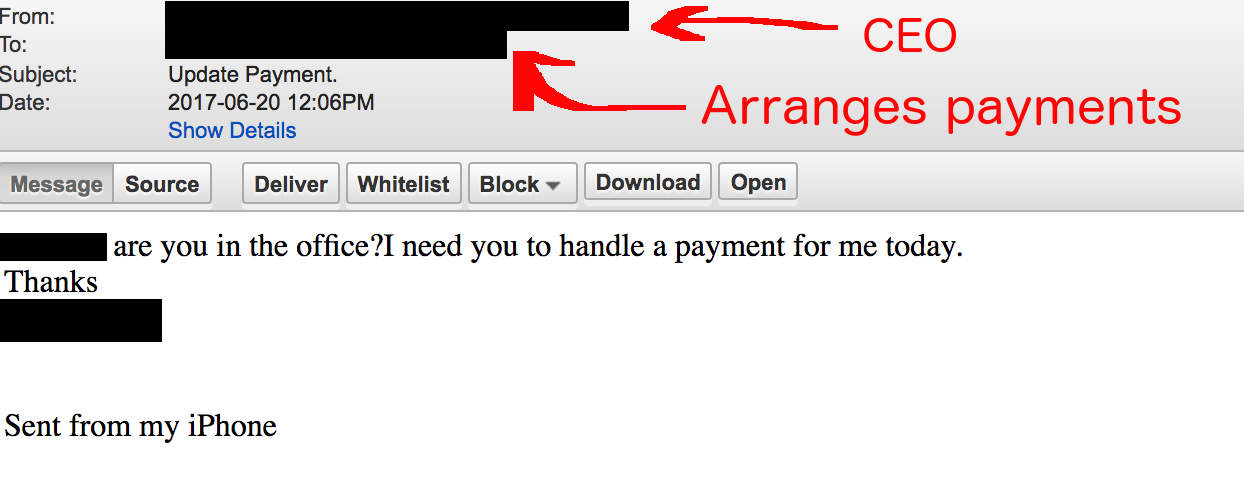

Az alábbi e-mailt például az adathalászat elleni szolgáltatásaink elfogták. A támadó úgy próbálta átverni ügyfelünket, hogy pénzügyi átutalást csalt ki a bankszámlájára. Érdekes módon a bűnöző tudta, hogy a vállalkozás melyik alkalmazottja felelős a kifizetések kezeléséért, és kifejezetten őt vette célba.

A hamisított e-mailek mechanizmusai

A kiberbűnözők által gyakran használt kétféle megszemélyesítési módszer létezik. A szemléltetés kedvéért tegyük fel, hogy az általunk megszemélyesíteni kívánt, hatalmi pozícióban lévő személy Saul Goodman, az e-mail címe pedig [email protected]:

- Módszer #1 – E-mail cím hamisítás: Saul e-mail címét és nevét meghamisítjuk egy bejövő e-mailben, így a feladónak látszik:

Saul Goodman <[email protected]>. - Módszer #2 – Display Name Spoofing: Csak Saul nevét hamisítják, de az e-mail címet nem:

Saul Goodman <[email protected]>.

A web-alapú ingyenes e-mailek elérhetőségével a 2. módszer nagyon egyszerű és alacsony technológiájú támadás. A támadó kideríti az Ön vállalkozásában egy olyan személy nevét, aki felelős pozícióban van, majd az ő nevével regisztrál egy ingyenes e-mail szolgáltatásra, például a Gmailre, az Outlook.com-ra vagy a Yahoo Mailre. A támadó ezután az Ön vállalkozásáról nyilvánosan elérhető információkat használ fel olyan forrásokból, mint a LinkedIn vagy az Ön üzleti honlapja, hogy célba vegye a szervezetében dolgozó személyeket.

A pozitívum, hogy az informatikusok néhány egyszerű változtatással módosíthatják e-mail szolgáltatását, hogy megvédjék vállalkozását a fenti 1. és 2. módszerrel szemben is.

A következő két szakaszban részletes utasításokat talál, amelyekkel módosíthatja e-mail szolgáltatását, hogy vállalkozása segíthessen a hamisított e-mailek azonosításában és blokkolásában, valamint a megszemélyesítési támadások megelőzésében. Az utasítások a technikai célközönséget szem előtt tartva íródtak. Ha ez nem Ön, akkor javasoljuk, hogy küldje el ezt a cikket az informatikai személyzetének vagy az e-mail szolgáltatásáért felelős vállalkozónak, és kérje meg őket, hogy hajtsák végre az alábbi módosításokat.

Ha nincs olyan megbízható személy, aki el tudja végezni ezeket a módosításokat, akkor vegye fel velünk a kapcsolatot, és mi helyi, biztonságos e-mail szolgáltatásokat tudunk biztosítani Önnek, amelyekben ezek a funkciók engedélyezve vannak. Szolgáltatásaink a legújabb adathalászat elleni technológiát is felhasználják, és nagyon versenyképes árúak.

E-mail cím hamisítás megakadályozása (1. módszer) tízperces erőfeszítéssel

Tudta, hogy minden e-mailnek két különböző feladója van? Az egyik e-mail címet a “boríték feladójának” nevezik, a másik pedig az e-mail fejlécében van megadva. Ez utóbbi az úgynevezett “From:” fejléc, amelyet általában az e-mail kliensek, például a Microsoft Outlook jelenít meg. Sajnos a kiberbűnözők meghamisíthatják a “From:” fejlécet, hogy az e-mail kliensek az Ön vállalkozásához tartozó nevet és e-mail címet jelenítsenek meg.

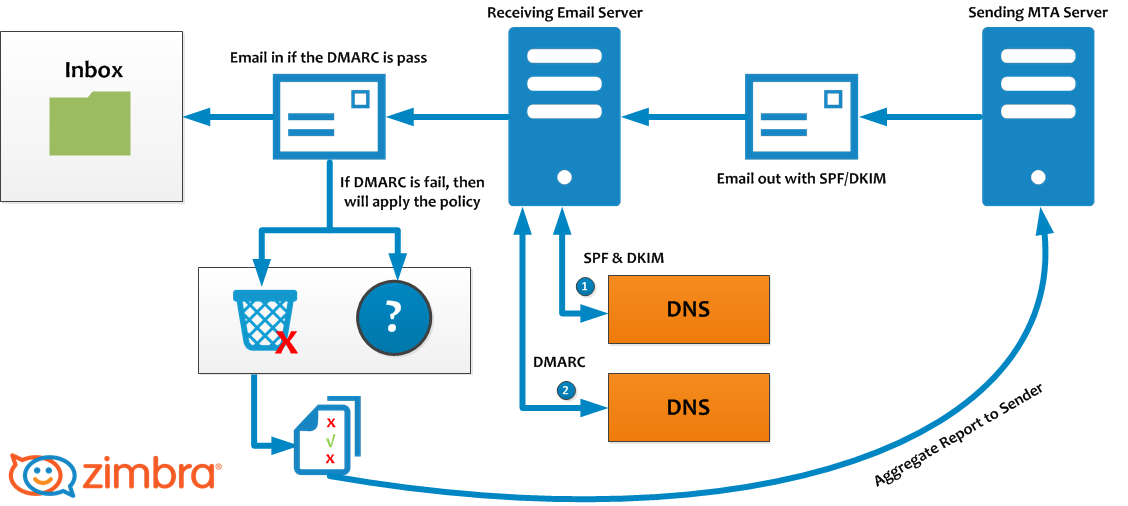

Ön vagy az informatikai munkatársai módosíthatják az e-mail szolgáltatás beállításait, hogy megakadályozzák a szervezetéhez érkező megtévesztő e-maileket, és más e-mail szolgáltatásokat is figyelmeztessenek arra, hogy az Öntől érkező legitim e-maileknek hogyan kell kinézniük. Ez az SPF, DKIM és DMARC DNS-rekordok hozzáadásával érhető el a vállalat domainnevéhez.

A három DNS-rekord, amelyek az e-mail cím hamisítás ellen küzdenek

Az SPF, DKIM és DMARC hozzáadása a vállalat domainnevéhez nem olyan bonyolult, mint amilyennek hangzik. Abban az esetben, ha vállalkozása Office 365-öt vagy G Suite-ot használ, csak az alábbi, a levelezőszolgáltatójára vonatkozó utasításokat kell követnie.

SPF rekord létrehozása:

- G Suite utasítások

- Office 365 utasítások

DKIM rekord létrehozása:

- G Suite utasítások

- Office 365 utasítások

Emlékszik arra, amit az e-mail küldőcímekről mondtunk? Még egy utolsó rekordot kell létrehoznunk: DMARC. A közhiedelemmel ellentétben az SPF önmagában nem képes megakadályozni a hamisítást. A DMARC rekord nélkül a kiberbűnözők továbbra is meghamisíthatják az Ön vállalkozásának e-mail címét, mivel az SPF csak a láthatatlan “boríték feladója” ellen ellenőrzi, de a “From:” fejlécet nem. Más szóval, a bűnözők meghamisíthatják a feladó e-mail címét, és az mégis átmegy az SPF-ellenőrzésen – ezért van szüksége a DMARC-rekordra.

Egy online DMARC-generátor segítségével elkészítheti a tökéletes DMARC-rekordot a szervezete számára, vagy egyszerűen elhiheti, amit mondunk, és hozzáadhatja a következő DNS-rekordot a vállalata DNS-éhez. Ez korántsem tökéletes, de kezdetnek nagyszerű:

_dmarc.mycompany.com.au. 3600 IN TXT "v=DMARC1; p=quarantine; pct=100;"

Gratulálunk, ideje megjutalmazni magát egy csésze teával. Ha mindhárom rekordot létrehoztad, a domainedről érkező, hamis feladóval ellátott e-mailek mostantól egyenesen az emberek levélszemét mappájába kerülnek. Ez vonatkozik a saját e-mail szolgáltatásodra és bármely más, DMARC-t használó e-mail szolgáltatásra. Ha szigorúbban akarja kezelni a hamisított feladójú e-maileket, akkor meg kell vizsgálnia a DMARC “p=reject” beállítását.

How to Combat Display Name Spoofing (Method #2)

Bár a Display Name Spoofing kevésbé kifinomult technika, mint az e-mail hamisítás, sokkal veszélyesebb. Mivel a feladó e-mail címe önmagában nem hamisított, a hamisított megjelenítési nevű e-maileket nehezebb blokkolni, mint az első forgatókönyv esetében, ahol három egyszerű DNS-bejegyzés hozzáadása elegendő volt a hamisított e-mailek megállításához.

A 2. módszerrel a kiberbűnözők egyszerűen regisztrálnak egy új e-mail címet egy ingyenes e-mail szolgáltatónál, és ugyanazt a nevet használják, mint az Ön szervezetének egy vezetője (pl. Saul Goodman <[email protected]>). Technikailag az e-mail cím érvényes, így az ilyen fiókokról küldött e-mailek átcsúsznak a spamszűrésen. Hasonlóképpen az SPF/DKIM/DMARC rekordok sem fogják blokkolni ezeket az adathalász e-maileket, mivel az e-mail cím nem hamisított.

Az első és utolsó védelmi vonal tehát az Ön alkalmazottai. Ébernek kell lenniük, és fel kell készülniük a Display Name Spoofing technikát alkalmazó e-mailek azonosítására. Sajnos ez emberi hibára hajlamos, mivel alkalmazottai bizonyos körülmények között – például stresszes helyzetekben, például gyorsan közeledő határidők vagy a részletekre való odafigyelés hiánya miatt – nem feltétlenül ellenőrzik minden egyes bejövő e-mail teljes részletét.

Az alkalmazottak azt is hihetik, hogy mivel az e-mail úgy néz ki, mintha olyasvalakitől érkezett volna, akit ismernek, és az adott személy szabványos vállalati e-mail aláírását aláírta, az e-mail legitim. Sajnos a támadók is használhatják ugyanazokat az e-mail aláírásokat az e-mailek alján, mint a törvényes feladó.

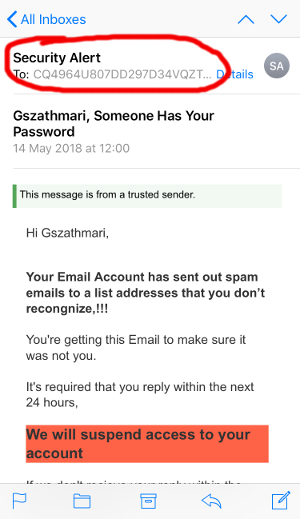

Azzal csak tetézi a bajt, hogy sok e-mail kliens – különösen az okostelefonos e-mail kliensek – alapértelmezés szerint csak a feladó nevét jeleníti meg, az e-mail címet nem. Például az iPhone-on a Mail alkalmazásban a feladó nevére kell koppintani ahhoz, hogy az e-mail cím láthatóvá váljon.

A munkatársakat ki kell képezni a hamisított megjelenített nevekkel ellátott megtévesztő e-mailek felismerésére, és minél több vizuális segítséget kell kapniuk ahhoz, hogy észrevegyék, ha valami nem stimmel. Szerencsére az Office 365 és a G Suite konfigurálható úgy, hogy vizuális támpontokkal segítse az alkalmazottakat a kijelzőnév-hamisítás elleni küzdelmet.

Ha nem biztosít képzést az alkalmazottai számára a megtévesztő e-mailek azonosítására, akkor fennáll a veszélye annak, hogy a szervezet adathalászat áldozatává válik. Az Iron Bastion tud Phishing tudatossági képzést biztosítani az Ön vállalkozása számára. Szolgáltatásunk hatékony, gyakorlatias és mérhető képzést biztosít alkalmazottai számára nagyon versenyképes áron.

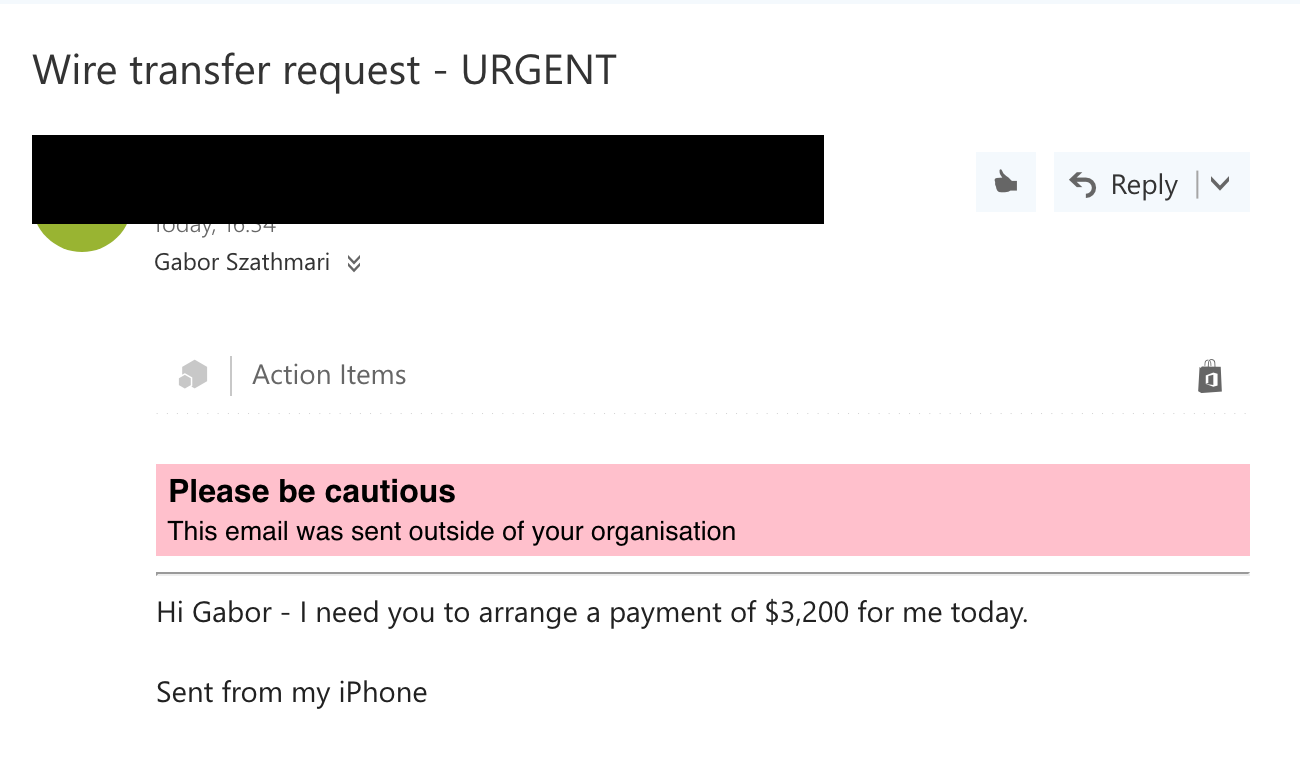

Vizuális nyomok hozzáadása külső e-mailekhez az Office 365-ben

Az Office 365 segítségével jól látható figyelmeztető bannereket tudunk beilleszteni az üzenetek tetejére, ha azokat az Ön vállalkozásán kívüli e-mail címről küldték. A cél az, hogy vizuális figyelmeztetést adjon alkalmazottai számára, ha egy e-mailt nem a szervezeten belülről küldtek.

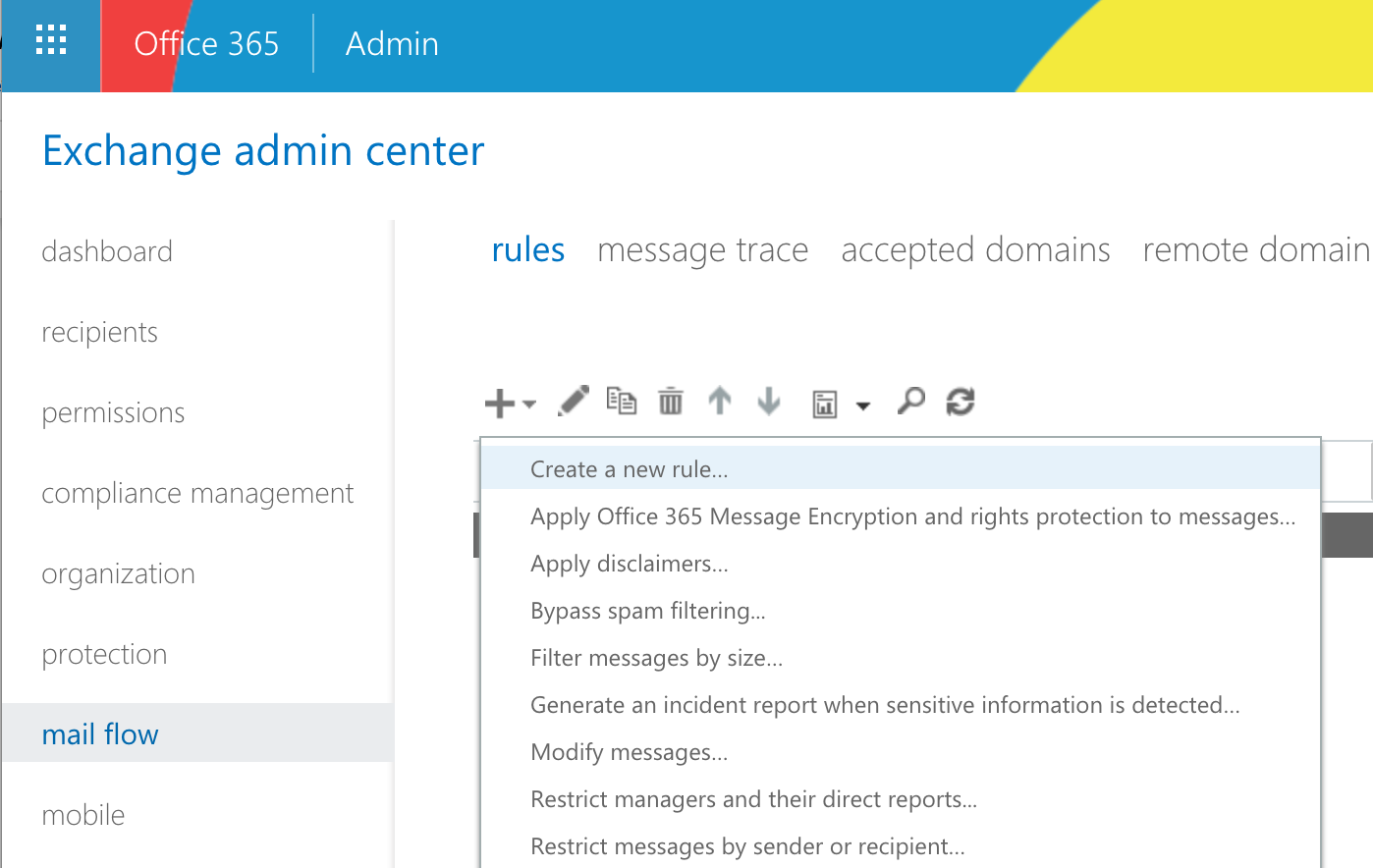

A figyelmeztető bannerek bekapcsolásához látogasson el az Office 365 Exchange Admin Centerbe https://outlook.office365.com/ecp, és navigáljon a levéláramlás -> szabályok menüpontra.

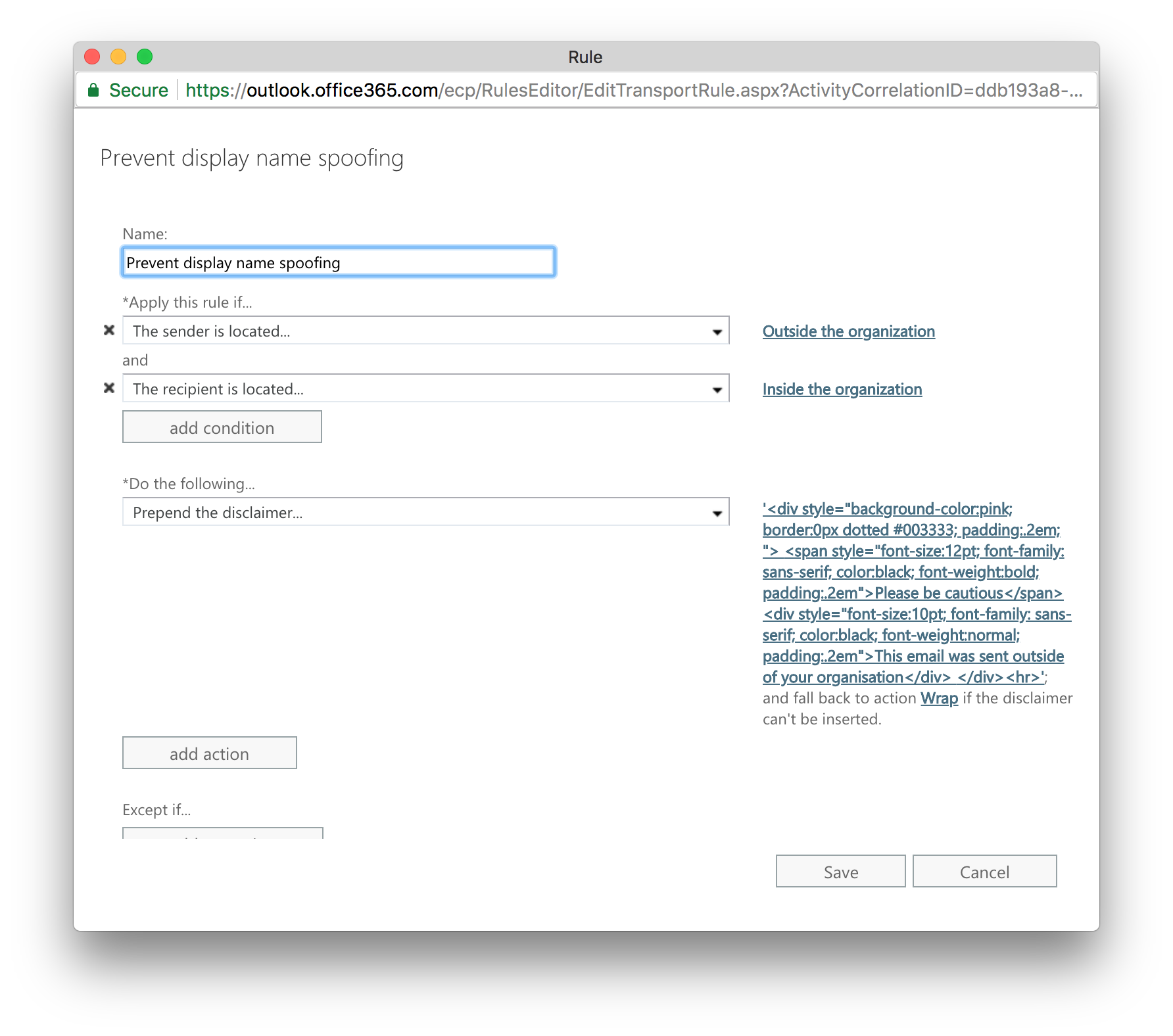

Kattintson a “+” jelre, majd válassza az “Új szabály létrehozása…” lehetőséget. A felugró ablakban válassza ki a ‘A feladó helye’: ‘A szervezeten kívül’, és a ‘A címzett helye’: ‘A szervezeten belül’ lehetőséget. A ‘Do the following’ alatt válassza a ‘Apply a disclaimer to the message’ -> ‘prepend a disclaimer’ lehetőséget, és illessze be a következő kódrészletet:

<div style="background-color:pink; border:0px dotted #003333; padding:.2em; "> <span style="font-size:12pt; font-family: sans-serif; color:black; font-weight:bold; padding:.2em">Please be cautious</span><div style="font-size:10pt; font-family: sans-serif; color:black; font-weight:normal; padding:.2em">This email was sent outside of your organisation</div> </div><hr>A fallback action legyen a ‘Wrap’. Kattintson a ‘Mentés’ gombra, és várjon néhány percet, amíg a szabály aktiválódik.

G Suite beállítások a külső e-mailek megjelölésére

Bár a G Suite is képes az Office 365-höz hasonlóan jól látható figyelmeztető bannereket beilleszteni, a szolgáltatás egy valamivel kifinomultabb technikát kínál a Display Name Spoofing ellen.

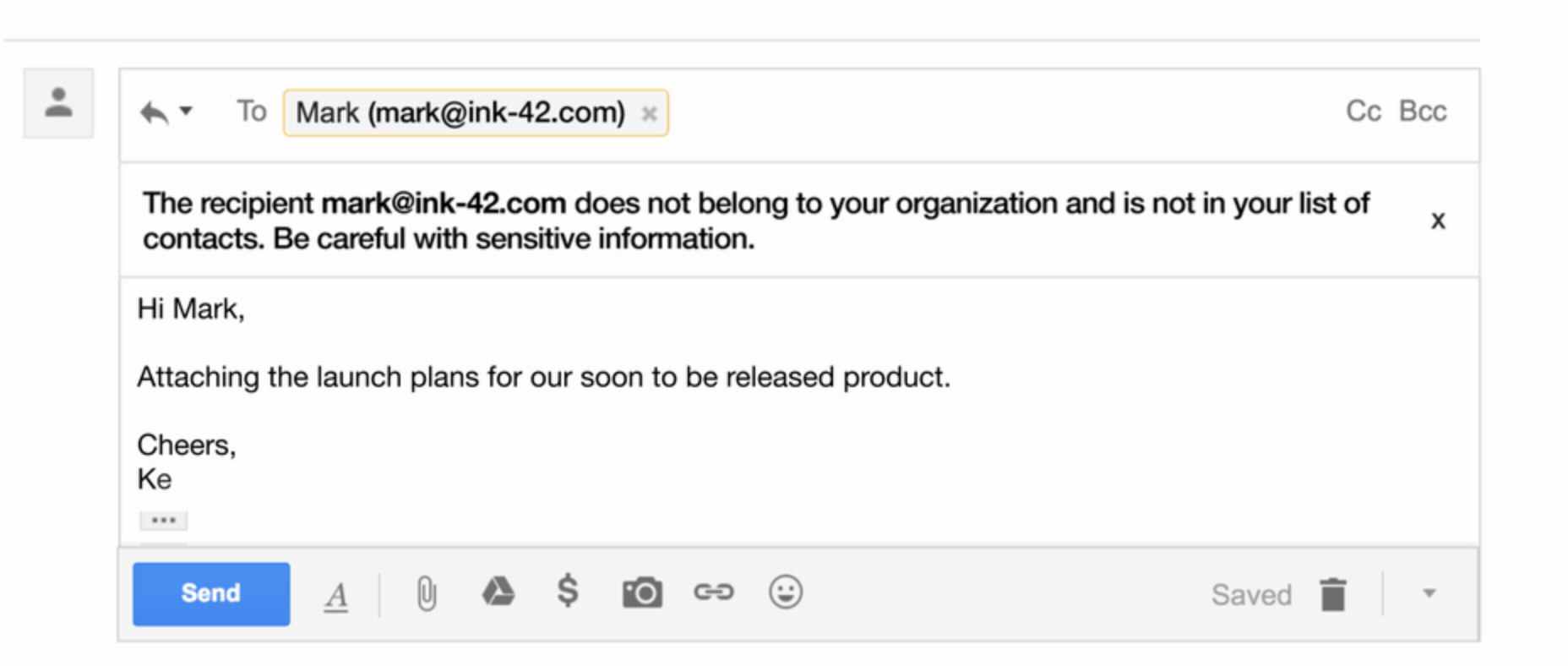

Az első beállítás, amelynek bekapcsolását javasoljuk, a külső címzett válasz figyelmeztetése. Ez a beállítás a Gmail webes felületén egy figyelmeztetést ad az e-mail tetejére, ha szervezetünkön kívüli személytől származó üzenetre próbálunk válaszolni.

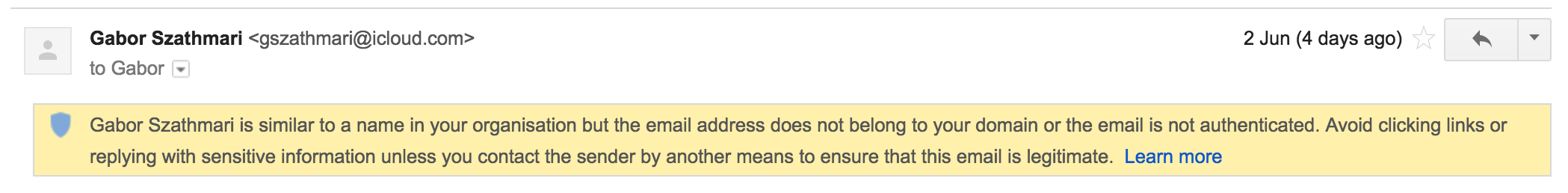

Az ennél is izgalmasabb funkció azonban a G Suite egyik új, adathalászat és rosszindulatú programok elleni beállítása, amelyet a Google a közelmúltban vezetett be. Ez a funkció figyelmeztető bannereket jeleníthet meg olyan e-mailekkel szemben, amelyek megpróbálják meghamisítani az alkalmazottak nevét, vagy olyan domainről érkeznek, amely hasonlónak tűnik a vállalkozás domainnevéhez.

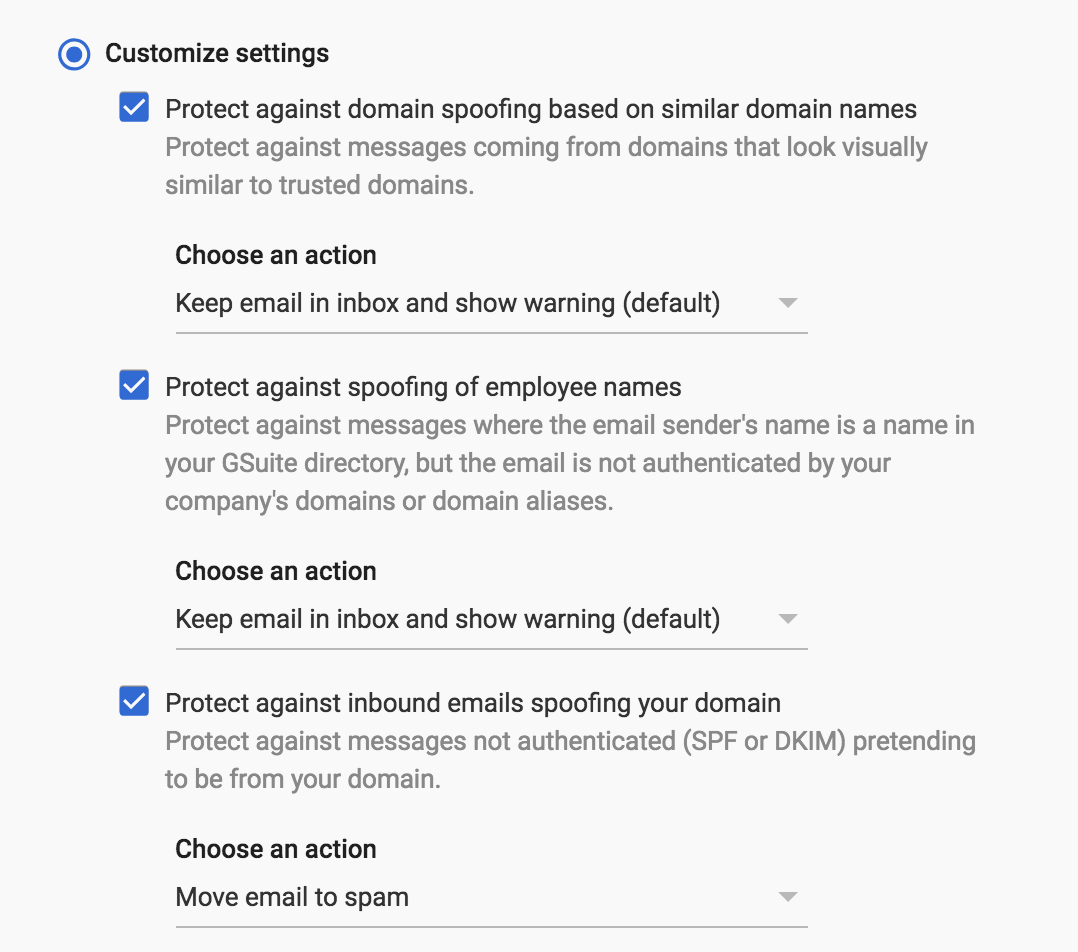

A beállítás bekapcsolásához lépjen a G Suite Admin Portálra (https://admin.google.com/), és navigáljon az Alkalmazások -> G Suite -> Gmail menüpontra. Ezután görgessen le a Biztonság szakaszhoz, és bontsa ki azt. Menjen a Spoofing és hitelesítés szakaszhoz, és kapcsolja be a következőket:

- Védelem a hasonló domainneveken alapuló domain hamisítás ellen

- Védelem az alkalmazottak nevének hamisítása ellen

- Védelem a domainjét hamisító bejövő e-mailek ellen (az első forgatókönyvre vonatkozik)

Tartsák szem előtt, hogy a figyelmeztető bannerek csak a webmail felület használatakor fognak megjelenni. Az alkalmazottak nem kapnak vizuális jelzéseket, ha klasszikus e-mail klienssel, például Microsoft Outlookkal férnek hozzá a postafiókjukhoz. Ezért javasoljuk, hogy a bejövő e-mailek tárgysorát is módosítsa abban az esetben, ha az e-maileket szervezetén kívülről küldik.

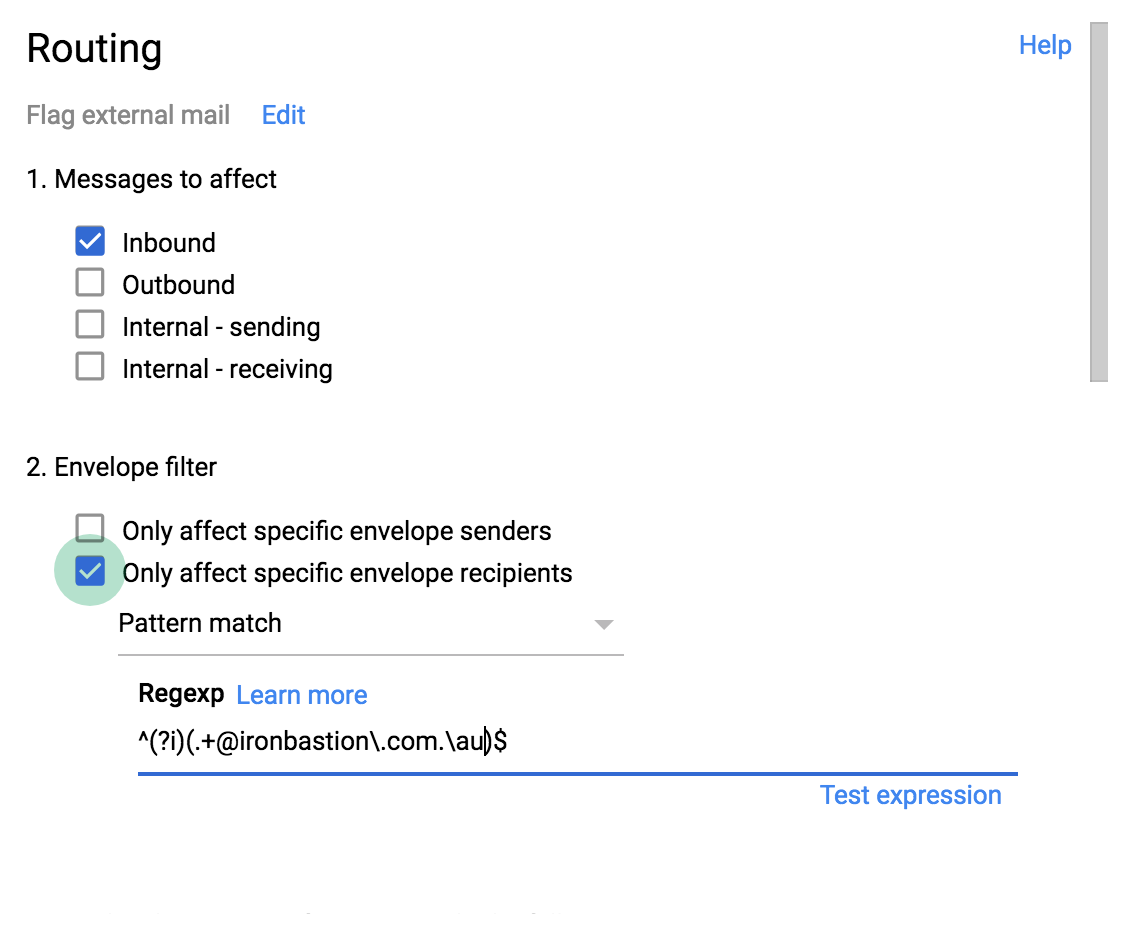

A bejövő e-mailek tárgysorának módosításához ismét lépjen az Alkalmazások -> G Suite -> Gmail -> Speciális beállítások menüpontba a Felügyeleti portálon. Görgessen le az Útválasztás menüponthoz, és adjon hozzá egy új bejegyzést az alábbiak szerint. Válassza a “Bejövő” lehetőséget az “Érintendő üzenetek” alatt. Válassza ki a ‘Csak meghatározott borítékküldők befolyásolása’ opciót, és a legördülő menüből válassza a ‘Mintaillesztés’ opciót. Írja be a ^(?i)(.+@yourdomain\.com.\.au)$-t a regexp mezőbe.

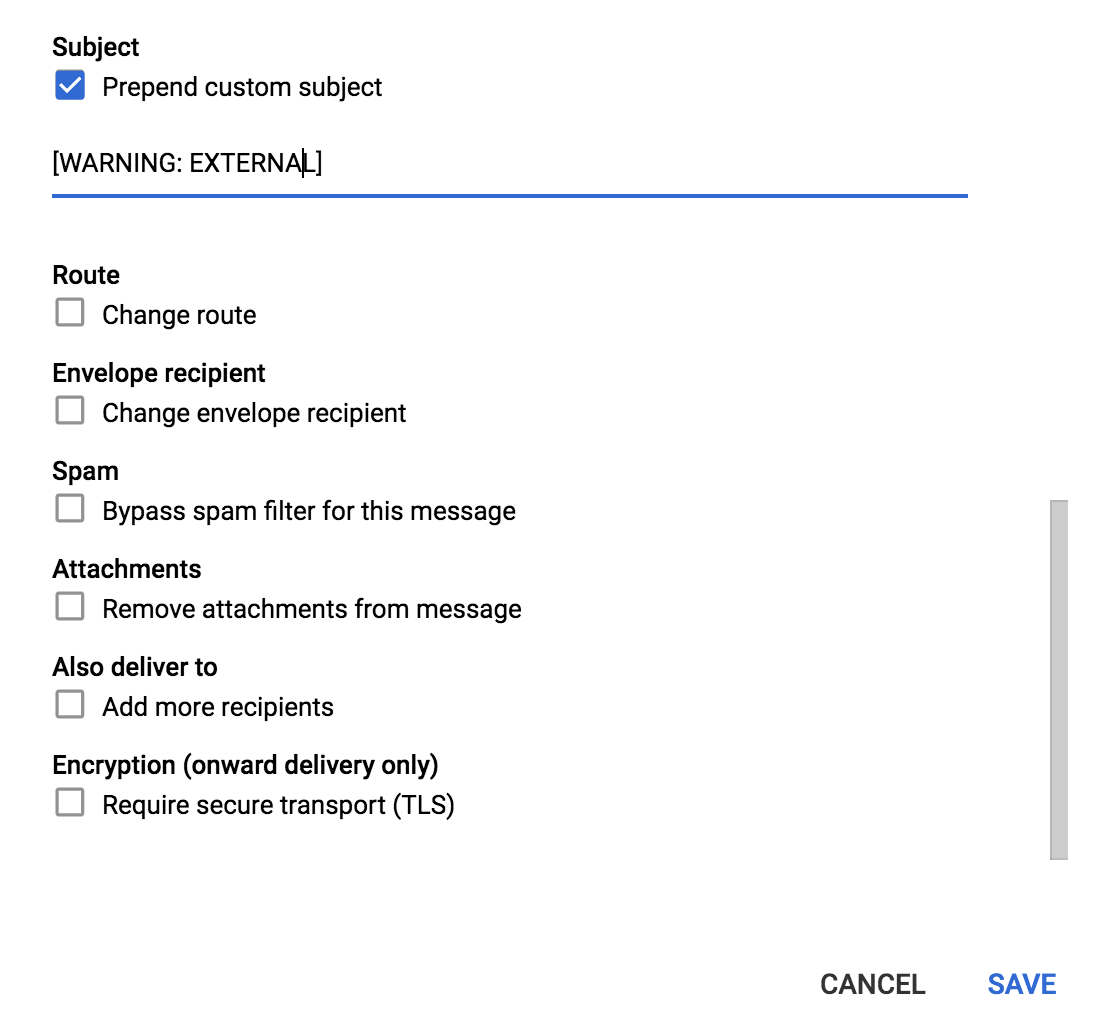

Végül görgessen le az aljához közel, és válassza az ‘Prepend custom subject’ lehetőséget a kívánt figyelmeztető címke hozzáadásához, majd kattintson a Mentés gombra.

Voilá! A külső e-mailek tárgysorába mostantól figyelmeztető előtag kerül.

A levélhamisítás elleni szolgáltatások használata az e-mail hamisítás észlelésére

A harmadik lehetőség a megszemélyesítési támadások (mind az e-mail cím hamisítás, mind a megjelenített név hamisítás) elleni küzdelemre a bejövő e-mailek előzetes szűrése levélhamisítás elleni szolgáltatások segítségével. Ezek a szolgáltatások olyan technológiákat tartalmaznak, amelyeket kifejezetten arra terveztek, hogy megvédjék a szervezeteket az adathalász fenyegetésektől, beleértve az Email Address Spoofing és Display Name Spoofing támadásokat.

Miért jobbak az adathalászat elleni szolgáltatások

Az adathalászat elleni szolgáltatások képesek aprólékosan elemezni a bejövő e-mailek teljes tartalmát, keresve minden olyan piros zászlót, amely adathalász kísérletre utal, például tipikus megfogalmazást és szövegszemantikát, érvénytelen digitális aláírásokat és rossz feladói hírnevet. A beépített adathalászat-ellenes algoritmusokat a gépi tanulás, a mesterséges intelligencia (AI) és a Threat Intelligence Networks támogatja. Másodszor, a fájlmellékleteket biztonságos környezetben is elemzik az ismert és ismeretlen fenyegetések szempontjából, a beágyazott hiperlinkeket pedig úgy módosítják, hogy valós idejű elemzést végezzenek (és blokkolják) a rosszindulatú URL-címeket, amikor a címzett rákattint rájuk.

Az adathalászat elleni szolgáltatások minden e-mail szolgáltatóval kompatibilisek. Nem számít, hogy cége a G Suite-ot, az Office 365-öt, a helyi Microsoft Exchange-et vagy az informatikai szolgáltatója által biztosított e-mail platformot használja-e, az adathalászat elleni szolgáltatások bármelyikkel zökkenőmentesen integrálhatók. Ha érdekli, hogy milyen típusú adathalászat elleni szolgáltatásokat használnak a 100 legnagyobb ausztrál ügyvédi iroda, olvassa el a témával foglalkozó kutatási cikkünket.

Összefoglaló

Az e-mail cím meghamisítása és a feladó nevének meghamisítása olyan technikák, amelyekre a kiberbűnözők az e-mail alapú megszemélyesítési támadások során támaszkodnak. Ezeknek a csalásoknak a célja, hogy megtévesszék egy szervezet személyzetét, és rávegyék őket, hogy fizessenek vagy küldjenek érzékeny információkat a támadónak. Az 1980-as években hozott tervezési döntések miatt az e-mail nem tudja garantálni a feladó hitelességét. A bűnözők különböző gyakorlatokat alkalmaznak az üzenet feladójának meghamisítására, és minden ilyen e-mailes fenyegetést másképp kell kezelni. Míg az SPF, DKIM és DMARC rekordokat tartalmazó vállalati DNS egyszerű módosításával le lehet küzdeni az e-mail cím hamisítási kísérleteket, addig a Display Name Spoofing támadásokhoz az alkalmazottak nagyobb éberségére kell tanítani. A bejövő e-mailekhez vizuális nyomokat lehet hozzáadni, hogy figyelmeztessék az alkalmazottakat, ha egy e-mail nem belső személytől származik. Ezenkívül az adathalászat elleni szolgáltatások fejlett technológiák segítségével szűrhetik az e-maileket adathalászat szempontjából, hogy minimálisra csökkentsék a szervezet adathalászat áldozatává válásának kockázatát.

Az Iron Bastionról

Az Iron Bastion Ausztrália adathalászat elleni szakértői. Minden vállalkozás számára ugyanazt az adathalászat elleni technológiát kínáljuk, amelyet a nagyvállalatok használnak, a nagyvállalati árak nélkül.

Egy sor adathalászat elleni szolgáltatást kínálunk, amelyek felhőalapúak, teljes körűen kezeltek és könnyen integrálhatók az Ön meglévő infrastruktúrájába. Csapatunk képzett kiberbiztonsági szakemberekből áll, és minden munkatársunk és működésünk Ausztráliában található.

Lépjen kapcsolatba velünk egy ingyenes konzultációért.