Un’importante minaccia informatica per le aziende australiane è rappresentata dalle truffe di impersonificazione via e-mail che prendono di mira il personale chiave. Lo schema coinvolge i criminali informatici che si fingono proprietari e dirigenti d’azienda attraverso l’uso di e-mail di phishing. I criminali tipicamente si fingono personale in posizioni di autorità e chiedono alle vittime di eseguire trasferimenti di denaro, pagare fatture o inviare dati sensibili all’aggressore.

Lo Scamwatch dell’ACCC rivela che gli australiani hanno riportato oltre 4,7 milioni di dollari in perdite causate da attacchi di impersonificazione nel 2017 e stima che 2.800 australiani siano stati indotti a fornire informazioni personali. Nello stesso anno, Mimecast ha riferito che gli attacchi di impersonificazione sono stati l’attacco informatico basato sulle e-mail in più rapida crescita, causando alle vittime una perdita media di 180.000 dollari. La buona notizia è che voi o il vostro staff IT potete prendere alcune semplici (e gratuite) misure per proteggere la vostra azienda dagli attacchi di impersonificazione via e-mail. Questo articolo spiega perché e come.

Email spoofing è quando un attaccante (criminale informatico) falsifica un’e-mail in modo che sembri che l’e-mail sia stata inviata da qualcun altro. Questo viene fatto in modo che l’intero nome e l’indirizzo e-mail del mittente sia un falso, o in casi più semplici, solo il nome del mittente.

L’intenzione tipica dell’attaccante è quella di ingannare le proprie vittime:

- effettuare trasferimenti di denaro, o pagare fatture false per frodare la vostra azienda;

- inviare indietro dati sensibili relativi alla vostra azienda o ai vostri clienti;

- cliccare su collegamenti ipertestuali per prendere il controllo del computer della vittima e/o rubare le credenziali dell’utente per facilitare la frode in quello che viene chiamato un attacco BEC (Business Email Compromise); o

- aprire un file allegato per installare un ransomware sul computer della vittima per criptare tutti i file sulla rete interna della vittima e trattenerli per un riscatto.

Email è un servizio insicuro di default

I protocolli di base utilizzati dalla posta elettronica sono stati sviluppati negli anni ’80 quando l’abuso non era un problema come oggi. A quei tempi, internet era un luogo pittoresco e amichevole. I server di posta elettronica erano esplicitamente configurati come relè aperti, il che significa che permettevano a chiunque si connettesse a loro di inviare e-mail a qualsiasi luogo. Questa pratica comune è stata abbandonata anni dopo quando gli spammer e i criminali hanno iniziato a sfruttare i relay aperti.

Questa eredità di progettazione permissiva nei protocolli di posta elettronica spiega perché lo spoofing delle e-mail è abbastanza semplice da fare. I servizi di posta elettronica per impostazione predefinita non sono in grado di identificare e bloccare le e-mail ingannevoli con un nome mittente o un indirizzo e-mail falsificato, il che lascia le aziende vulnerabili agli attacchi informatici di impersonificazione.

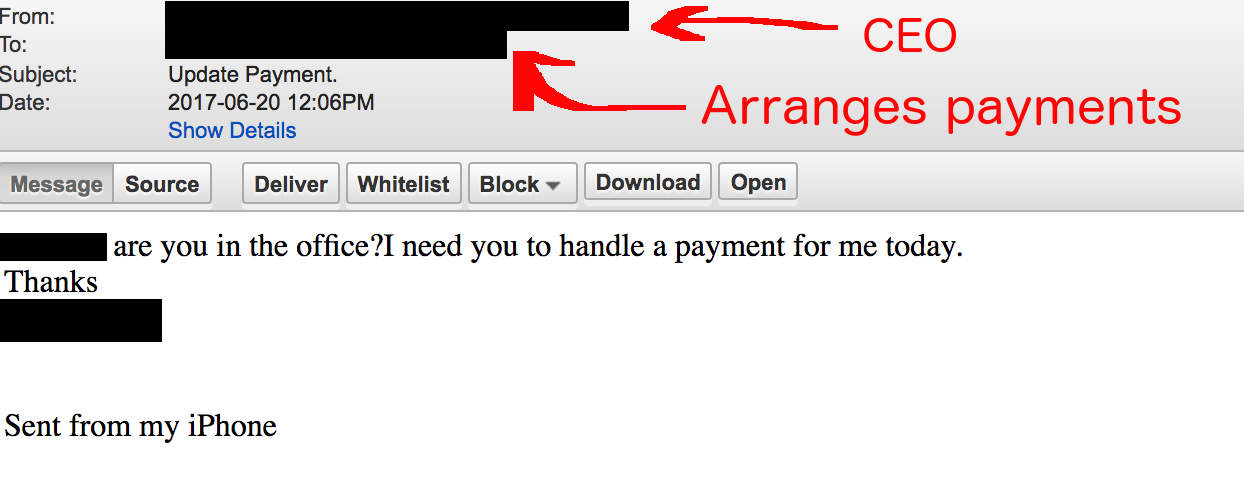

Per esempio, la seguente e-mail è stata intercettata dai nostri servizi anti-phishing. L’aggressore stava tentando di truffare il nostro cliente, inducendolo ad effettuare un trasferimento finanziario sul suo conto bancario. È interessante notare che il criminale sapeva quale dipendente dell’azienda era responsabile della gestione dei pagamenti, e l’ha presa di mira specificamente.

I meccanismi delle email spoofed

Ci sono due metodi comuni di impersonificazione utilizzati frequentemente dai criminali informatici. A scopo illustrativo, diciamo che la nostra persona in una posizione di autorità che vogliamo impersonare è Saul Goodman, e il suo indirizzo email è [email protected]:

- Metodo #1 – Email Address Spoofing: L’indirizzo email di Saul e il suo nome sono spoofati su una email in arrivo in modo che il mittente sembri essere:

Saul Goodman <[email protected]>. - Metodo #2 – Display Name Spoofing: Solo il nome di Saul è spoofato, ma non l’indirizzo email:

Saul Goodman <[email protected]>.

Con la disponibilità di email gratuite basate sul web, il Metodo #2 è un attacco molto semplice e poco tecnologico da eseguire. Un aggressore trova il nome di una persona nella vostra azienda che è in una posizione di autorità e poi si iscrive a un servizio di posta elettronica gratuito come Gmail, Outlook.com o Yahoo Mail usando il suo nome. L’aggressore utilizza quindi le informazioni pubblicamente disponibili sulla vostra azienda da fonti come LinkedIn, o il vostro sito web aziendale per prendere di mira le persone nella vostra organizzazione.

Sul lato positivo, il vostro staff IT può apportare alcune semplici modifiche al vostro servizio di posta elettronica per proteggere la vostra azienda da entrambi i metodi #1 e #2 di cui sopra.

Le seguenti due sezioni presentano istruzioni dettagliate che apportano modifiche al vostro servizio di posta elettronica in modo che la vostra azienda possa aiutare a identificare e bloccare le e-mail spoofed e aiutare a prevenire gli attacchi di impersonificazione. Le istruzioni sono scritte con un pubblico tecnico in mente. Se non siete voi, vi consigliamo di inviare questo articolo al vostro staff IT, o all’appaltatore responsabile del vostro servizio di posta elettronica e chiedere loro di implementare le modifiche qui sotto.

Se non avete una persona affidabile che possa effettuare queste modifiche, allora dovreste mettervi in contatto con noi, e noi possiamo fornirvi servizi di posta elettronica locali e sicuri con queste caratteristiche abilitate. I nostri servizi utilizzano anche la più recente tecnologia anti-phishing e hanno prezzi molto competitivi.

Prevenire lo spoofing degli indirizzi email (Metodo #1) con uno sforzo di dieci minuti

Sapevi che ogni email ha due diversi mittenti? Un indirizzo e-mail è chiamato ‘mittente della busta’, e l’altro è impostato nell’intestazione dell’e-mail. Quest’ultimo è noto come l’intestazione ‘Da:’, che viene normalmente visualizzata dai client di posta elettronica, come Microsoft Outlook. Sfortunatamente, i criminali informatici possono falsificare l’intestazione ‘Da:’ per ingannare i client di posta elettronica e mostrare un nome e un indirizzo e-mail che appartengono alla vostra azienda.

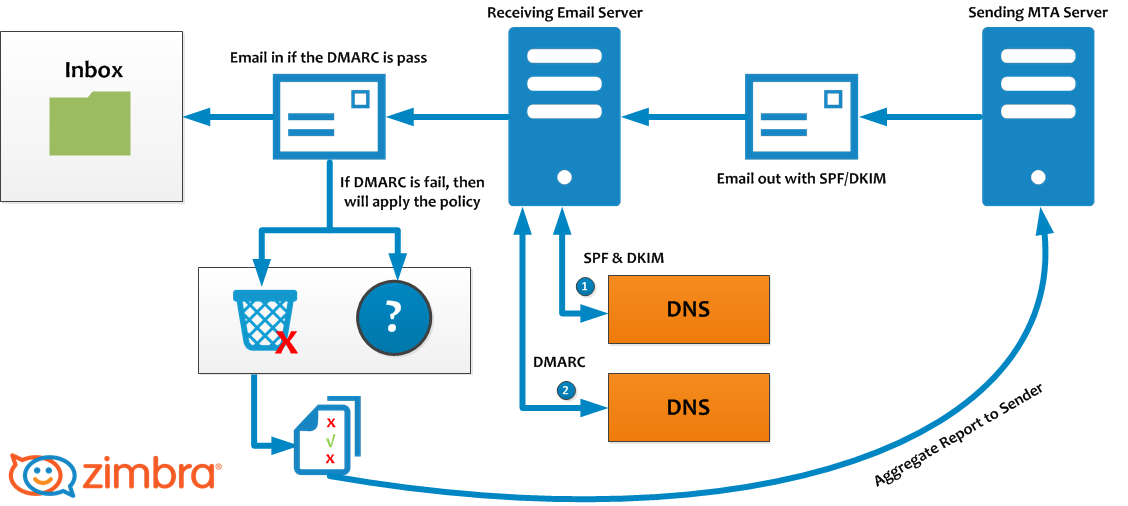

Voi o il vostro staff IT potete apportare modifiche alle impostazioni del vostro servizio e-mail per aiutare a bloccare le e-mail ingannevoli che arrivano nella vostra organizzazione, e mettere in guardia gli altri servizi e-mail su come dovrebbe essere un’e-mail legittima proveniente da voi. Questo viene fatto aggiungendo i cosiddetti record DNS SPF, DKIM e DMARC al nome di dominio della vostra azienda.

I tre record DNS che combattono lo spoofing degli indirizzi e-mail

Aggiungere SPF, DKIM e DMARC al record del nome di dominio di un’azienda non è così complicato come sembra. Nei casi in cui la vostra azienda utilizza Office 365 o G Suite, è sufficiente seguire le istruzioni riportate di seguito per il vostro provider di posta.

Creazione di un record SPF:

- Istruzioni G Suite

- Istruzioni Office 365

Creazione di un record DKIM:

- Istruzioni G Suite

- Istruzioni Office 365

Ricordate cosa abbiamo detto sul fatto che le email hanno indirizzi mittente? Dobbiamo ancora creare un ultimo record: DMARC. Contrariamente alla credenza popolare, SPF da solo non può prevenire lo spoofing. Senza il record DMARC, i criminali informatici possono ancora falsificare l’indirizzo email della tua azienda, poiché SPF è verificato solo contro l’invisibile ‘mittente della busta’, ma non l’intestazione ‘Da:’. In altre parole, i criminali possono falsificare l’indirizzo email del mittente, e questo passerà comunque i controlli SPF – e questo è il motivo per cui avete bisogno del record DMARC.

È possibile utilizzare un generatore DMARC online per creare il perfetto record DMARC per la vostra organizzazione, o potete semplicemente prendere la nostra parola e aggiungere il seguente record DNS al DNS della vostra azienda. Non è assolutamente perfetto, ma è un ottimo inizio:

_dmarc.mycompany.com.au. 3600 IN TXT "v=DMARC1; p=quarantine; pct=100;"

Congratulazioni, è ora di premiarsi con una bella tazza di tè. Se hai creato tutti e tre i record, le email dal tuo dominio con un mittente falsificato andranno direttamente nella cartella della posta indesiderata delle persone da ora in poi. Questo per il tuo servizio di posta elettronica e per qualsiasi altro servizio di posta elettronica che usa DMARC. Se volete essere più severi su come trattare le email con mittenti falsificati, allora dovreste indagare sull’impostazione di DMARC a ‘p=reject’.

Come combattere il Display Name Spoofing (Metodo #2)

Anche se il Display Name Spoofing è una tecnica meno sofisticata del email spoofing, è molto più pericoloso. Poiché l’indirizzo email del mittente non è falsificato di per sé, è più difficile bloccare le email con nomi di visualizzazione falsificati rispetto al primo scenario, dove la semplice aggiunta di tre semplici record DNS era sufficiente a fermare le email falsificate.

Con il Metodo #2 i criminali informatici semplicemente registrano un nuovo indirizzo email con un provider di posta elettronica gratuito utilizzando lo stesso nome di un dirigente della vostra organizzazione (ad esempio Saul Goodman <[email protected]>). Tecnicamente, l’indirizzo email è valido, quindi le email inviate da questi account scivoleranno attraverso il filtraggio anti-spam. Allo stesso modo, i record SPF/DKIM/DMARC non bloccheranno nemmeno queste email di phishing, perché l’indirizzo email non è falsificato.

Come risultato, la prima e ultima linea di difesa sono i vostri dipendenti. Devono essere vigili e preparati a identificare le email che utilizzano la tecnica del Display Name Spoofing. Purtroppo, questo è soggetto all’errore umano in quanto i vostri dipendenti potrebbero non verificare tutti i dettagli di ogni singola e-mail in arrivo in determinate circostanze – come in situazioni di stress come l’avvicinarsi delle scadenze o la mancanza di attenzione ai dettagli.

Inoltre, i dipendenti possono credere che, poiché l’e-mail sembra provenire da qualcuno con cui hanno familiarità e con la firma standard dell’e-mail aziendale da parte di quella persona, l’e-mail sia legittima. Purtroppo, gli aggressori possono anche utilizzare le stesse firme e-mail in fondo alle firme delle e-mail come mittenti legittimi.

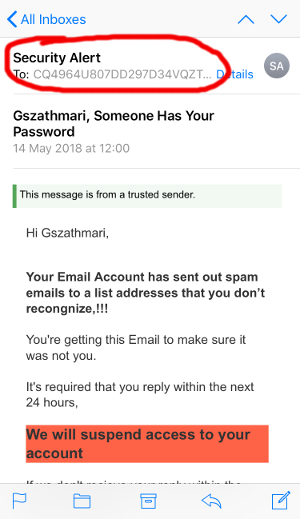

Per aggiungere l’insulto al danno, molti client di posta elettronica – in particolare i client di posta elettronica per smartphone – mostrano solo il nome del mittente per impostazione predefinita, ma non l’indirizzo e-mail. Per esempio, l’app Mail sull’iPhone richiede di toccare il nome del mittente per rivelare un indirizzo email.

I dipendenti dovrebbero essere addestrati a identificare le email ingannevoli con i nomi falsi e dovrebbero ricevere quanti più aiuti visivi possibili per rilevare se qualcosa non va. Fortunatamente, Office 365 e G Suite possono essere configurati per aiutare a combattere lo spoofing del nome visualizzato fornendo ai dipendenti degli indizi visivi.

Se non state fornendo ai vostri dipendenti una formazione per identificare le email ingannevoli, allora la vostra organizzazione è a rischio di diventare una vittima del phishing. Iron Bastion può fornire un Phishing Awareness Training per il vostro busines. Il nostro servizio fornisce una formazione efficace, pratica e misurabile per i vostri dipendenti a prezzi molto competitivi.

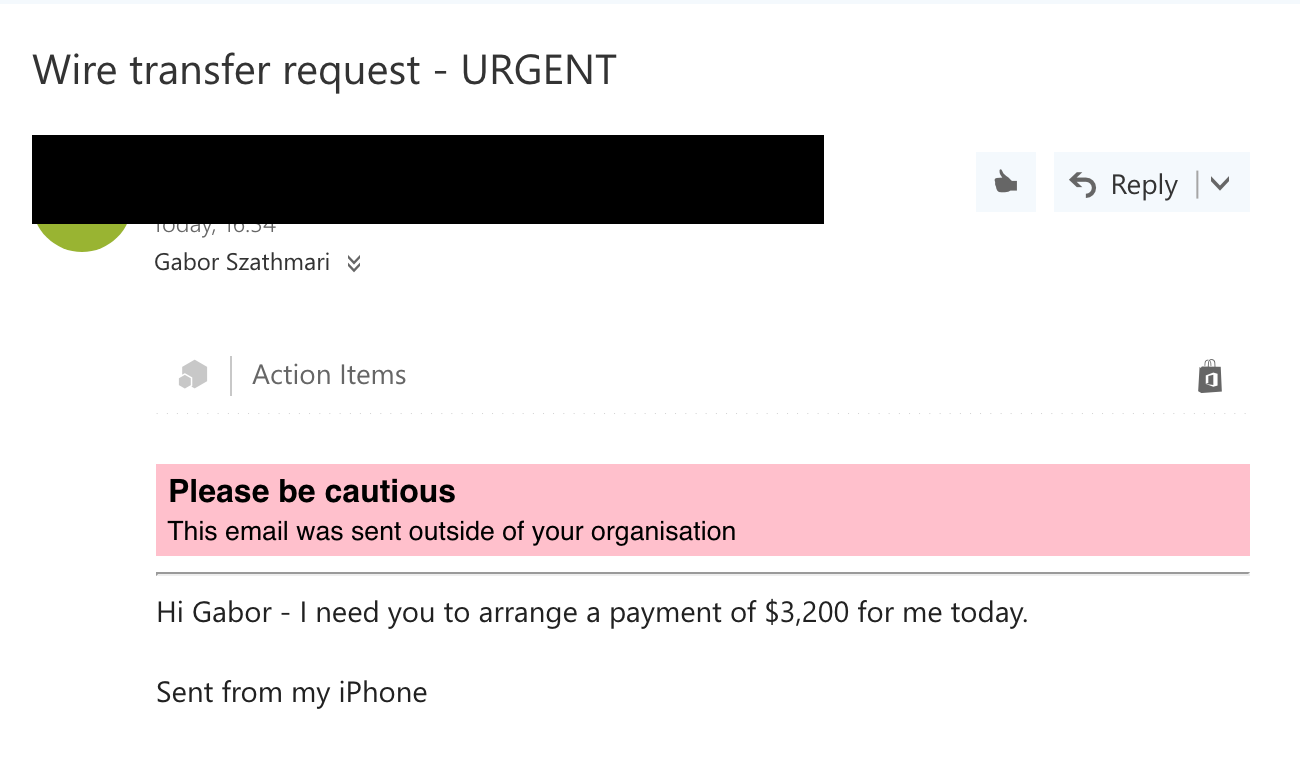

Aggiungimento di indizi visivi alle e-mail esterne in Office 365

Con Office 365, possiamo iniettare banner di avviso altamente visibili nella parte superiore dei messaggi se sono stati inviati da un indirizzo e-mail esterno alla vostra azienda. Lo scopo è quello di fornire un avvertimento visivo ai tuoi dipendenti quando un’email non è stata inviata da qualcuno all’interno della tua organizzazione.

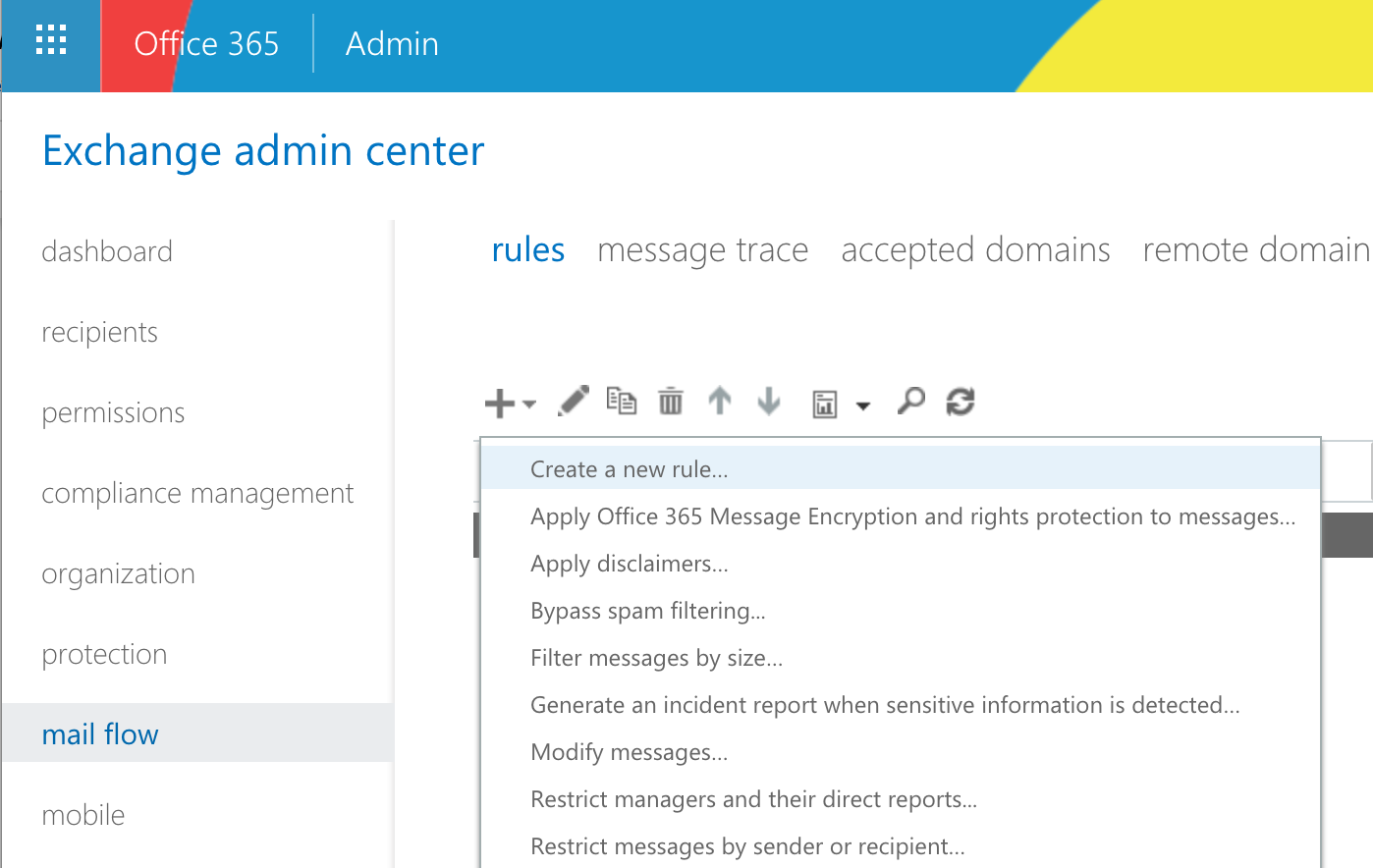

Per attivare i banner di avviso, visita l’Office 365 Exchange Admin Center su https://outlook.office365.com/ecp, e naviga su flusso di posta -> regole.

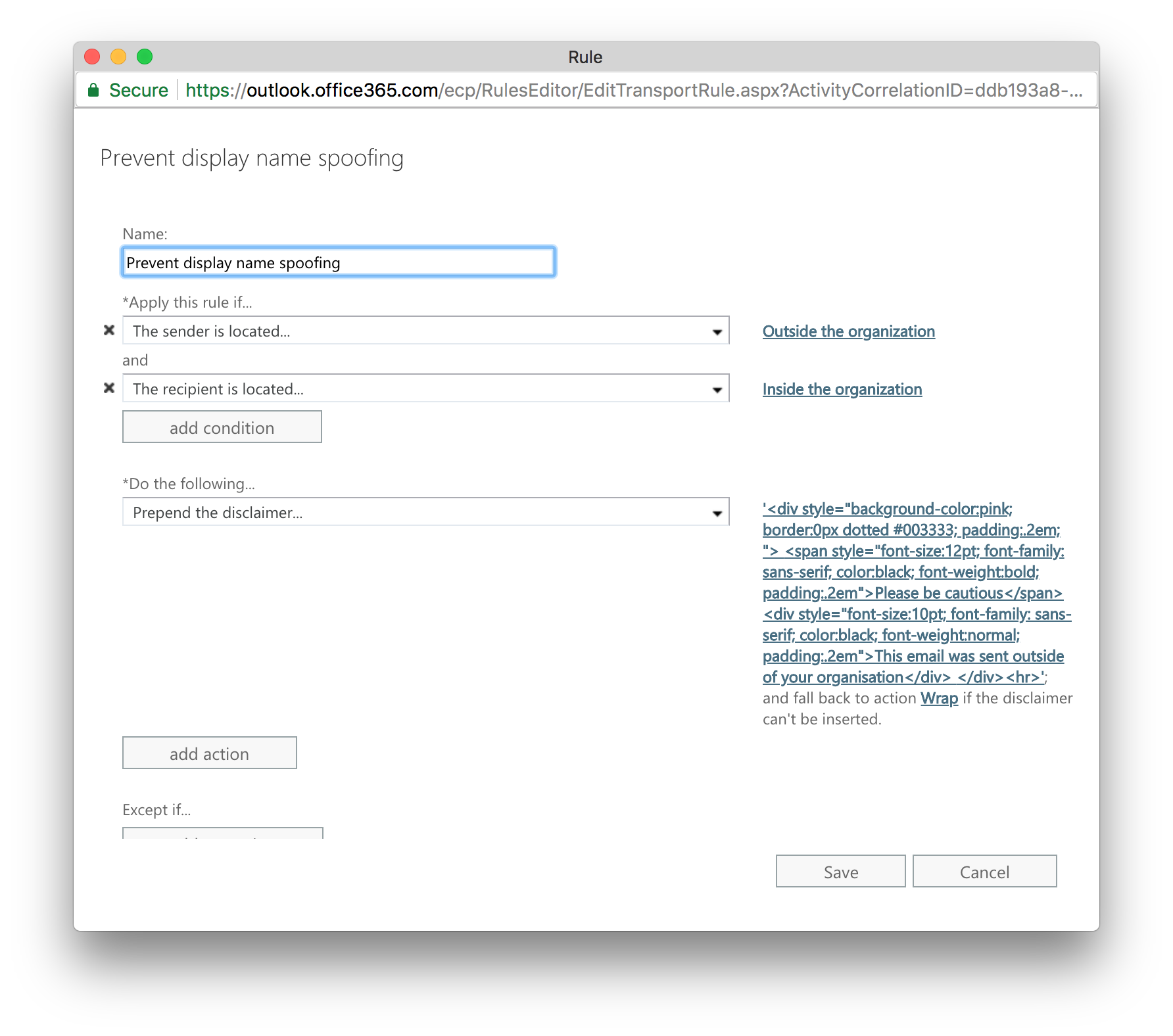

Clicca sul segno ‘+’ e seleziona ‘Crea una nuova regola…’. Nella finestra popup, scegli ‘Il mittente si trova’: ‘Fuori dall’organizzazione’, e ‘Il destinatario si trova’: ‘Dentro l’organizzazione’. Sotto ‘Do the following’, scegli ‘Apply a disclaimer to the message’ -> ‘prepend a disclaimer’ e inserisci il seguente pezzo di codice:

<div style="background-color:pink; border:0px dotted #003333; padding:.2em; "> <span style="font-size:12pt; font-family: sans-serif; color:black; font-weight:bold; padding:.2em">Please be cautious</span><div style="font-size:10pt; font-family: sans-serif; color:black; font-weight:normal; padding:.2em">This email was sent outside of your organisation</div> </div><hr>L’azione fallback dovrebbe essere ‘Wrap’. Cliccate su ‘Save’ e aspettate qualche minuto che la regola si attivi.

Impostazioni di G Suite per segnalare le email esterne

Anche se G Suite può iniettare banner di avviso molto visibili come Office 365, il servizio offre una tecnica un po’ più sofisticata per combattere il Display Name Spoofing.

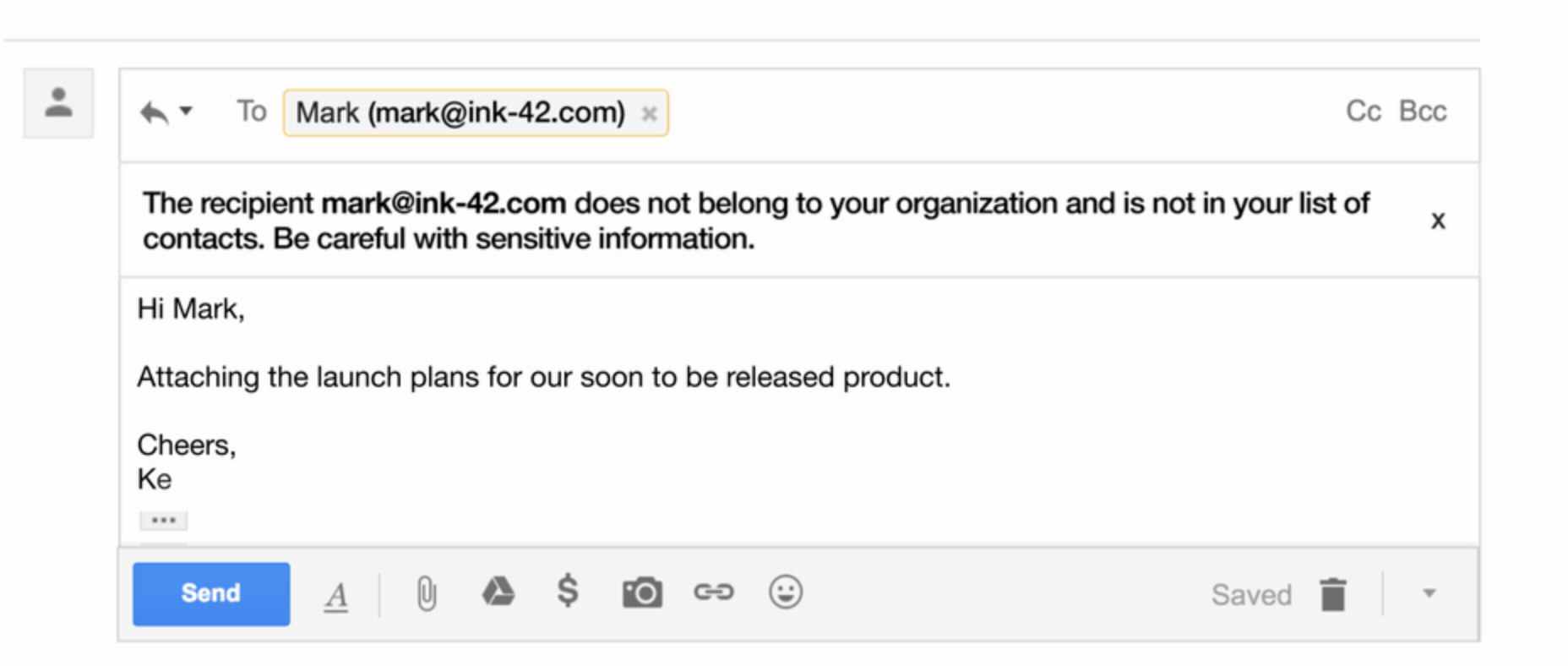

La prima impostazione che consigliamo di attivare è l’avviso di risposta del destinatario esterno. Questa opzione aggiunge un avviso nella parte superiore di un’e-mail nell’interfaccia web di Gmail se tentiamo di rispondere a un messaggio da qualcuno al di fuori della nostra organizzazione.

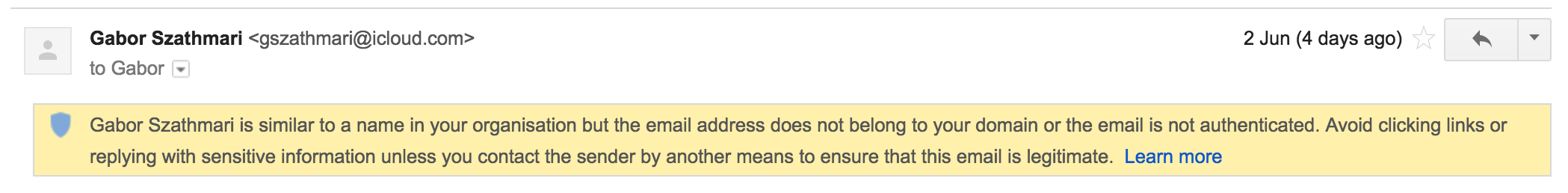

Una caratteristica più interessante è però una delle nuove impostazioni anti-phishing e malware di G Suite che Google ha lanciato di recente. Questa funzione può visualizzare banner di avviso contro le email che cercano di falsificare i nomi dei dipendenti, o provengono da un dominio che sembra simile al nome di dominio della tua azienda.

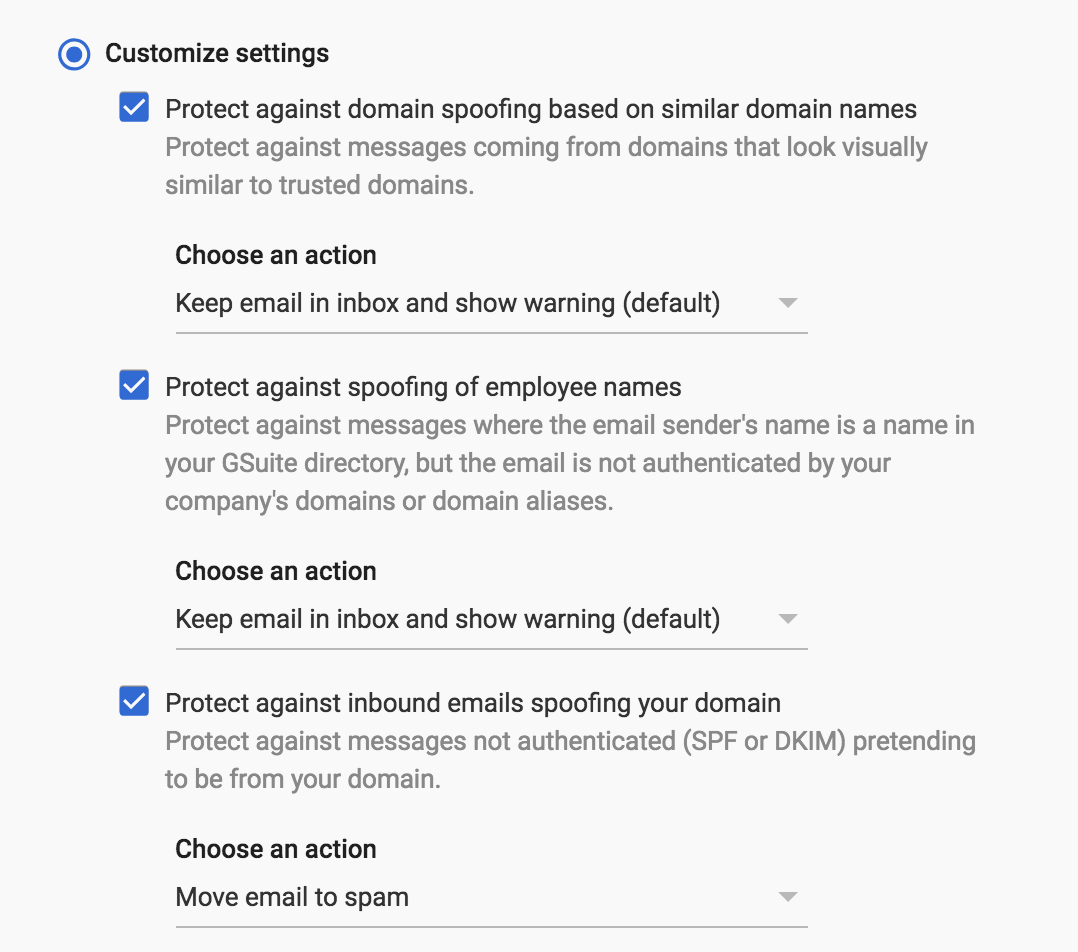

Per attivare questa impostazione, vai al G Suite Admin Portal (https://admin.google.com/) e vai su Apps -> G Suite -> Gmail. Poi scorri verso il basso fino alla sezione Sicurezza ed espandila. Vai alla sezione Spoofing e autenticazione e attiva le seguenti opzioni:

- Proteggi dallo spoofing del dominio basato su nomi di dominio simili

- Proteggi dallo spoofing dei nomi dei dipendenti

- Proteggi dalle email in entrata che spoofano il tuo dominio (copre il primo scenario)

Tieni presente che i banner di avviso appariranno solo quando usi l’interfaccia webmail. I vostri dipendenti non riceveranno alcun indizio visivo se stanno accedendo alla loro casella di posta con un client di posta classico come Microsoft Outlook. Quindi ti consigliamo di modificare l’oggetto delle email in arrivo anche nel caso in cui le email siano inviate dall’esterno della tua organizzazione.

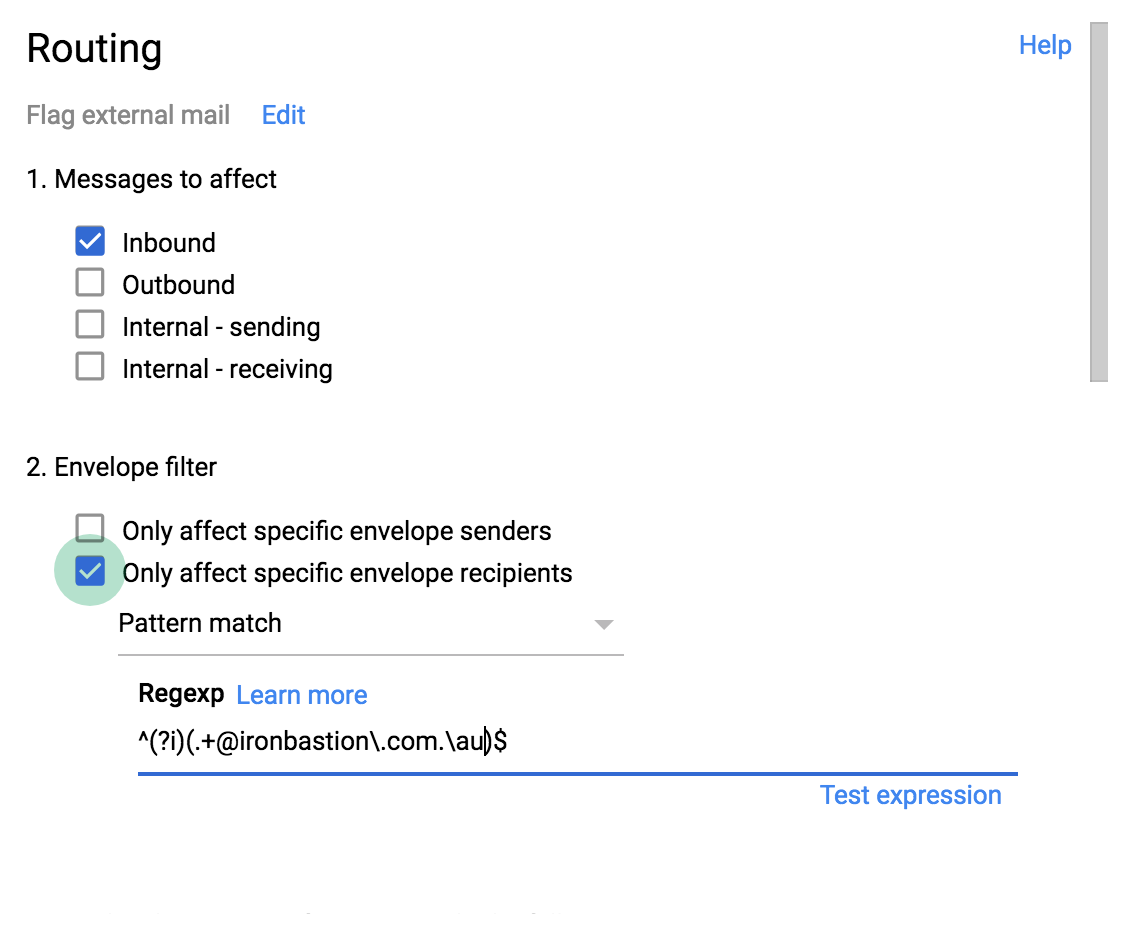

Per cambiare l’oggetto delle email in arrivo, vai di nuovo su Apps -> G Suite -> Gmail -> Impostazioni avanzate sul portale dell’amministrazione. Scorri fino a Routing e aggiungi una nuova voce come la seguente. Scegli ‘In arrivo’ sotto ‘Messaggi da influenzare’. Scegli “Influenza solo specifici mittenti di buste” e seleziona “Pattern match” dal menu a tendina. Inserisci ^(?i)(.+@yourdomain\.com.\.au)$ nel campo regexp.

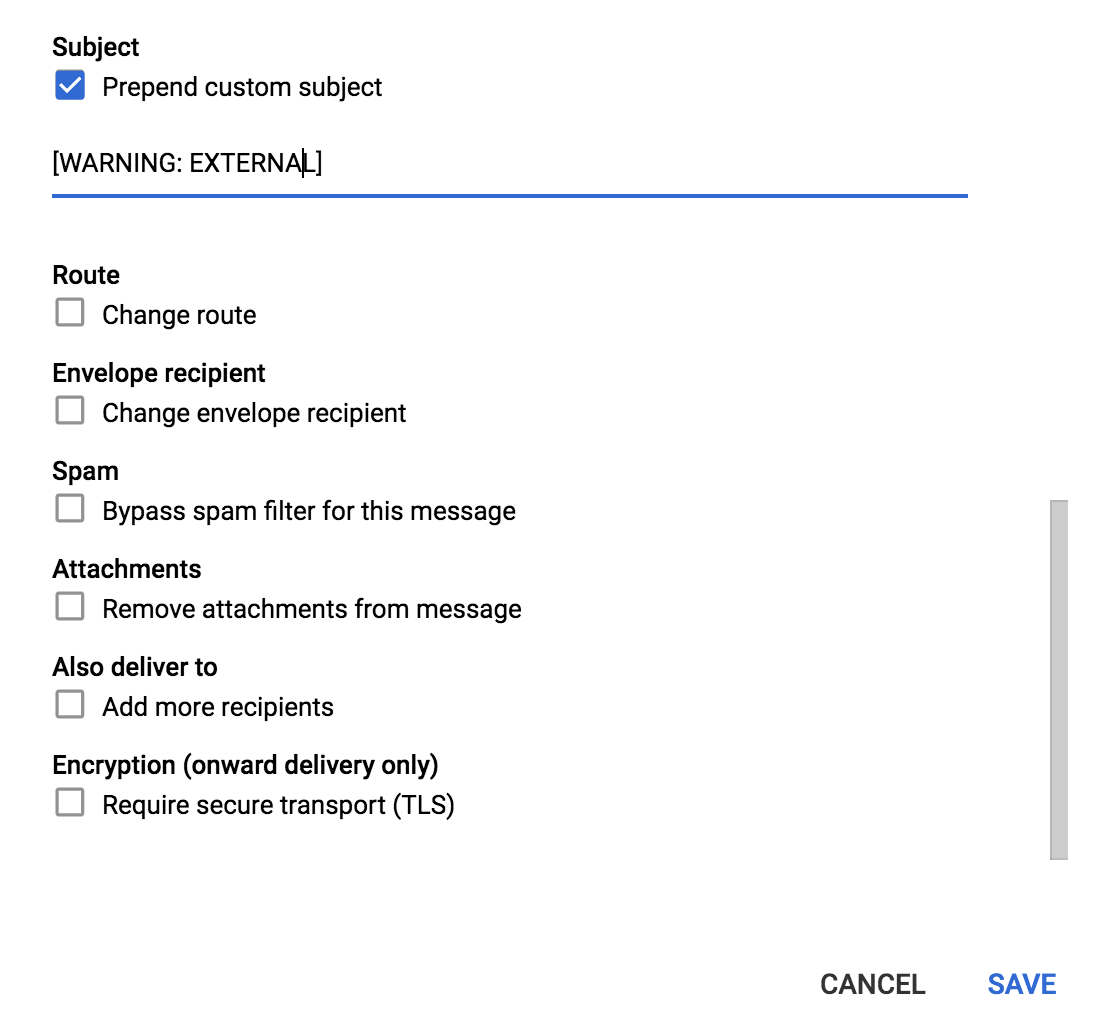

Infine, scorri verso il basso vicino al fondo e scegli ‘Prepend custom subject’ per aggiungere la tua etichetta di avviso preferita, poi clicca Save.

Voilá! La linea dell’oggetto delle email esterne ora conterrà un prefisso di avvertimento.

Usare i servizi anti-phishing per rilevare lo spoofing delle email

La terza opzione per combattere gli attacchi di impersonificazione (sia lo spoofing dell’indirizzo email che quello del nome visualizzato) è il pre-screening delle email in arrivo usando servizi anti-phishing. Questi servizi sono dotati di tecnologie specificamente progettate per proteggere le organizzazioni dalle minacce di phishing, compresi gli attacchi di Email Address Spoofing e Display Name Spoofing.

Perché i servizi anti-phishing sono superiori

I servizi anti-phishing possono analizzare meticolosamente l’intero contenuto delle email in entrata alla ricerca di qualsiasi bandiera rossa che indichi un tentativo di phishing, come le tipiche formulazioni e semantiche del testo, firme digitali non valide e scarsa reputazione del mittente. Gli algoritmi anti-phishing integrati sono supportati da Machine Learning, Intelligenza Artificiale (AI) e Threat Intelligence Networks. In secondo luogo, anche gli allegati dei file vengono analizzati in ambienti sicuri per le minacce note e sconosciute, e i collegamenti ipertestuali incorporati vengono modificati per eseguire l’analisi in tempo reale (e bloccare) qualsiasi URL dannoso quando il destinatario ci clicca sopra.

I servizi anti-phishing sono compatibili con tutti i provider di servizi e-mail. Non importa se il vostro studio utilizza G Suite, Office 365, Microsoft Exchange on-premise o una piattaforma e-mail fornita dal vostro fornitore di servizi IT, i servizi anti-phishing possono integrarsi perfettamente con ognuno di essi. Se sei interessato ai tipi di servizi anti-phishing che i primi 100 studi legali stanno utilizzando in Australia, fai riferimento al nostro articolo di ricerca sull’argomento.

Sommario

Lo spoofing dell’indirizzo e-mail e lo spoofing del nome del mittente sono tecniche su cui i criminali informatici fanno affidamento negli attacchi di impersonificazione basati sulle e-mail. L’obiettivo di queste truffe è quello di ingannare il personale di un’organizzazione e indurlo ad effettuare pagamenti o inviare informazioni sensibili ad un attaccante. A causa delle decisioni di progettazione prese negli anni ’80, l’email non può garantire l’autenticità del mittente. Diverse pratiche sono utilizzate dai criminali per falsificare il mittente di un messaggio, e ciascuna di queste minacce e-mail deve essere affrontata in modo diverso. Mentre una semplice modifica al DNS di un’azienda per includere i record SPF, DKIM e DMARC può combattere i tentativi di Email Address Spoofing, gli attacchi Display Name Spoofing richiedono di addestrare i dipendenti ad essere più vigili. Gli indizi visivi possono essere aggiunti alle e-mail in arrivo per avvertire i dipendenti quando un’e-mail non proviene da qualcuno internamente. Inoltre, i servizi anti-phishing possono vagliare le e-mail per il phishing utilizzando tecnologie avanzate per ridurre al minimo il rischio della vostra organizzazione di diventare una vittima di phishing.

Informazioni su Iron Bastion

Iron Bastion sono gli esperti anti-phishing dell’Australia. Offriamo a tutte le aziende la stessa tecnologia anti-phishing utilizzata dalle grandi aziende, senza i prezzi delle grandi aziende.

Offriamo una gamma di servizi anti-phishing che sono basati sul cloud, completamente gestiti e facilmente integrabili con la vostra infrastruttura esistente. Il nostro team è composto da professionisti qualificati in cybersecurity, e tutto il nostro staff e le operazioni hanno sede in Australia.

Contattateci per una consultazione gratuita.