Een grote cyberdreiging voor Australische bedrijven zijn op e-mail gebaseerde imitatiezwendelpraktijken gericht op belangrijk personeel. Bij deze zwendel doen cybercriminelen zich voor als bedrijfseigenaren en leidinggevenden door middel van phishing-e-mails. Criminelen doen zich meestal voor als personeel in gezaghebbende posities en vragen slachtoffers om geld over te maken, facturen te betalen of de aanvaller gevoelige gegevens te sturen.

Scamwatch van de ACCC onthult dat Australiërs in 2017 meer dan $ 4,7 miljoen aan verliezen rapporteerden als gevolg van impersonatieaanvallen, en schat dat 2.800 Australiërs werden misleid tot het afstaan van persoonlijke informatie. In hetzelfde jaar meldde Mimecast dat impersonatieaanvallen de snelst groeiende e-mailgebaseerde cyberaanval waren, waardoor slachtoffers gemiddeld 180.000 dollar verloren. Het goede nieuws is dat u of uw IT-medewerkers een aantal eenvoudige (en gratis) maatregelen kunnen nemen om uw bedrijf te beschermen tegen e-mailgebaseerde imitatieaanvallen. In dit artikel wordt uitgelegd waarom en hoe.

Email spoofing is wanneer een aanvaller (cybercrimineel) een e-mail vervalst zodat het lijkt alsof de e-mail door iemand anders is verzonden. Dit wordt gedaan zodat de volledige naam en het e-mailadres van de afzender een vervalsing zijn, of in meer eenvoudige gevallen, alleen de naam van de afzender.

De typische bedoeling van de aanvaller is zijn slachtoffers te misleiden tot:

- geld over te maken, of valse facturen te betalen om uw bedrijf op te lichten;

- gevoelige gegevens terug te sturen die te maken hebben met uw bedrijf of uw klanten;

- het klikken op hyperlinks om de computer van het slachtoffer over te nemen en/of gebruikersgegevens te stelen om fraude te vergemakkelijken in wat een BEC-aanval (Business Email Compromise) wordt genoemd; of

- het openen van een bestandsbijlage om ransomware op de computer van het slachtoffer te installeren om alle bestanden op het interne netwerk van het slachtoffer te versleutelen en ze vast te houden voor losgeld.

Email is standaard een onveilige dienst

De kernprotocollen die voor e-mail worden gebruikt, zijn ontwikkeld in de jaren tachtig, toen misbruik nog niet zo’n issue was als nu. In die tijd was het internet een vreemde en vriendelijke plek. Email servers werden expliciet geconfigureerd als open relays, wat betekent dat iedereen die er verbinding mee maakte, emails naar iedereen kon sturen. Deze gangbare praktijk werd jaren later verlaten toen spammers en criminelen open relays begonnen uit te buiten.

Door deze erfenis van permissief ontwerp in e-mailprotocollen is e-mail spoofing vrij eenvoudig uit te voeren. E-maildiensten zijn standaard niet in staat om misleidende e-mails met een vervalste afzendernaam of e-mailadres te identificeren en te blokkeren, waardoor bedrijven kwetsbaar blijven voor cyberaanvallen door imitatie.

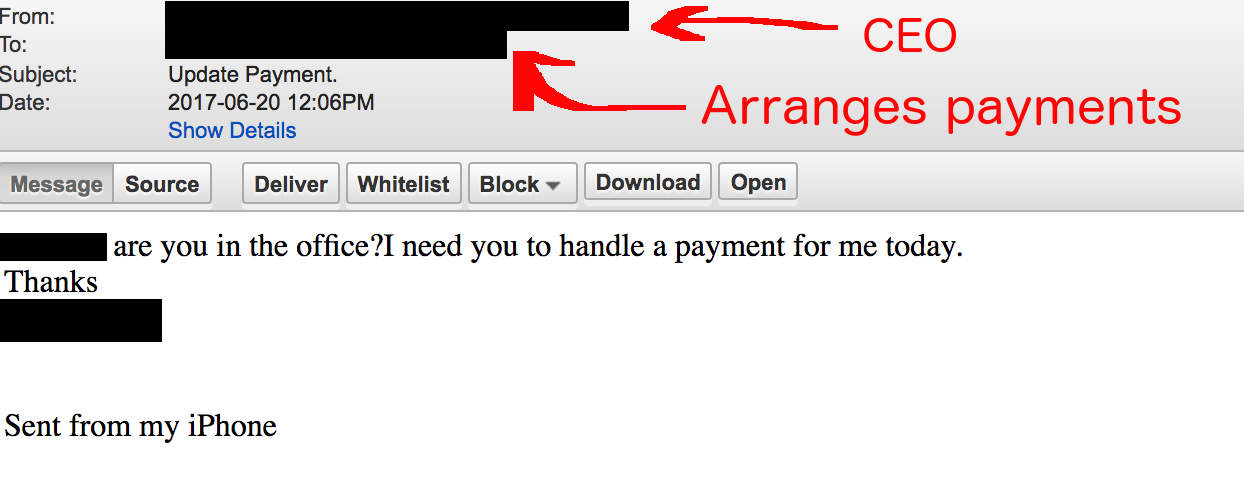

De volgende e-mail werd bijvoorbeeld onderschept door onze anti-phishingdiensten. De aanvaller probeerde onze klant op te lichten door hem te verleiden tot een financiële overschrijving naar zijn bankrekening. Interessant genoeg wist de crimineel welke werknemer in het bedrijf verantwoordelijk was voor het beheer van de betalingen, en hij richtte zich specifiek op haar.

De mechanismen van gespoofde e-mails

Er zijn twee veelgebruikte impersonatiemethoden die door cybercriminelen worden gebruikt. Laten we ter illustratie zeggen dat de persoon in een gezaghebbende positie die we willen imiteren Saul Goodman is, en zijn e-mailadres [email protected]:

- Methode #1 – Spoofing van het e-mailadres: Saul’s email adres en zijn naam worden gespoofed op een inkomende email zodat de afzender lijkt te zijn:

Saul Goodman <[email protected]>. - Methode #2 – Display Name Spoofing: Alleen Saul’s naam wordt gespoofed, maar niet het emailadres:

Saul Goodman <[email protected]>.

Met de beschikbaarheid van web-gebaseerde gratis email, is Methode #2 een zeer eenvoudige en low-tech aanval om uit te voeren. Een aanvaller achterhaalt de naam van een persoon in uw bedrijf met een gezaghebbende positie en meldt zich vervolgens aan bij een gratis e-maildienst zoals Gmail, Outlook.com of Yahoo Mail met gebruikmaking van hun naam. De aanvaller maakt vervolgens gebruik van openbaar beschikbare informatie over uw bedrijf uit bronnen zoals LinkedIn of uw bedrijfswebsite om mensen in uw organisatie als doelwit te kiezen.

Het positieve is dat uw IT-personeel een paar eenvoudige wijzigingen in uw e-mailservice kan aanbrengen om uw bedrijf te beschermen tegen zowel methode # 1 als methode # 2 hierboven.

De volgende twee secties bevatten gedetailleerde instructies voor het aanbrengen van wijzigingen in uw e-mailservice, zodat uw bedrijf kan helpen bij het identificeren en blokkeren van spoof-e-mails en impersonatieaanvallen kan helpen voorkomen. De instructies zijn geschreven met een technisch publiek in gedachten. Als u dit niet bent, raden wij u aan dit artikel naar uw IT-personeel of contractant te sturen die verantwoordelijk is voor uw e-mailservice en hen te vragen de onderstaande wijzigingen door te voeren.

Als u geen betrouwbaar persoon hebt die deze wijzigingen kan doorvoeren, moet u contact met ons opnemen, en wij kunnen u voorzien van lokale, veilige e-maildiensten met deze functies ingeschakeld. Onze diensten maken ook gebruik van de nieuwste anti-phishing technologie en zijn zeer concurrerend geprijsd.

Het voorkomen van Email Address Spoofing (Methode #1) Met een Tien Minuten Inspanning

Wist u dat elke e-mail twee verschillende afzenders heeft? Het ene e-mailadres wordt de ‘envelope-afzender’ genoemd, en het andere staat in de e-mailheader. De laatste staat bekend als de ‘Van:’ header, die normaal gesproken wordt weergegeven door de e-mailclients, zoals Microsoft Outlook. Helaas kunnen cybercriminelen de ‘Van:’-header vervalsen om e-mailclients zo te misleiden dat ze een naam en e-mailadres weergeven die van uw bedrijf zijn.

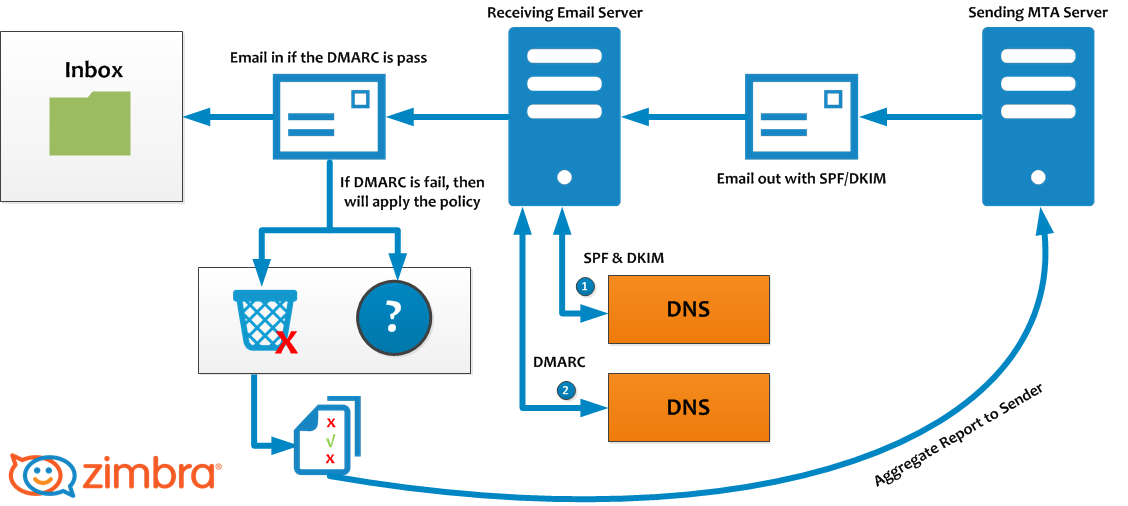

U of uw IT-personeel kunnen de instellingen van uw e-mailservice wijzigen om te helpen misleidende e-mails die uw organisatie binnenkomen, te blokkeren en andere e-mailservices te laten weten hoe een legitieme e-mail van u eruit moet zien. Dit wordt gedaan door de DNS-records SPF, DKIM en DMARC toe te voegen aan de domeinnaam van uw bedrijf.

De drie DNS-records die het vervalsen van e-mailadressen tegengaan

Het toevoegen van SPF, DKIM en DMARC aan het domeinnaamrecord van een bedrijf is niet zo ingewikkeld als het klinkt. Als uw bedrijf Office 365 of G Suite gebruikt, hoeft u alleen maar de onderstaande instructies voor uw mailprovider te volgen.

Een SPF-record maken:

- G Suite instructies

- Office 365 instructies

Een DKIM-record maken:

- G Suite instructies

- Office 365 instructies

Herinnert u zich wat we zeiden over e-mail met e-mailadressen van afzenders? We moeten nog een laatste record maken: DMARC. In tegenstelling tot wat vaak wordt gedacht, kan SPF alleen spoofing niet voorkomen. Zonder het DMARC record kunnen cybercriminelen nog steeds het emailadres van uw bedrijf vervalsen, aangezien SPF alleen wordt geverifieerd tegen de onzichtbare ‘envelope sender’, maar niet tegen de ‘From:’ header. Met andere woorden, de criminelen kunnen het e-mailadres van de afzender vervalsen, en het zal nog steeds door de SPF controles komen – en dit is waarom u het DMARC record nodig heeft.

U kunt een online DMARC generator gebruiken om het perfecte DMARC record voor uw organisatie te maken, of u kunt ons gewoon op ons woord geloven en het volgende DNS record toevoegen aan de DNS van uw bedrijf. Het is zeker niet perfect, maar het is een goed begin:

_dmarc.mycompany.com.au. 3600 IN TXT "v=DMARC1; p=quarantine; pct=100;"

Gefeliciteerd, tijd om jezelf te belonen met een lekker kopje thee. Als je alle drie de records hebt aangemaakt, zullen e-mails van je domein met een vervalste afzender vanaf nu rechtstreeks in de map met ongewenste e-mail van mensen terechtkomen. Dat is voor je eigen email service, en elke andere email service die DMARC gebruikt. Als u nog strenger wilt zijn in de behandeling van e-mails met vervalste afzenders, moet u DMARC instellen op ‘p=reject’.

Hoe Display Name Spoofing te bestrijden (Methode #2)

Hoewel Display Name Spoofing een minder verfijnde techniek is dan e-mail spoofing, is het veel gevaarlijker. Omdat het e-mailadres van de afzender niet per se wordt vervalst, is het moeilijker om e-mails met vervalste weergavenamen te blokkeren dan in het eerste scenario, waarin de toevoeging van drie eenvoudige DNS-records voldoende was om vervalste e-mails tegen te houden.

Met methode #2 registreren cybercriminelen gewoon een nieuw e-mailadres bij een gratis e-mailprovider met dezelfde naam als een leidinggevende van uw organisatie (bijv. Saul Goodman <[email protected]>). Technisch gezien is het e-mailadres geldig, dus e-mails die vanaf deze accounts worden verzonden, komen door antispamfilters heen. Ook de SPF/DKIM/DMARC-records zullen deze phishing-e-mails niet blokkeren, omdat het e-mailadres niet vervalst is.

Dientengevolge zijn uw medewerkers de eerste en laatste verdedigingslinie. Zij moeten waakzaam zijn en bereid zijn e-mails te herkennen die gebruikmaken van de techniek Display Name Spoofing. Helaas is dit gevoelig voor menselijke fouten, omdat uw medewerkers onder bepaalde omstandigheden – zoals in stressvolle situaties zoals snel naderende deadlines of een gebrek aan aandacht voor details – mogelijk niet alle details van elke inkomende e-mail controleren.

Ook kunnen medewerkers geloven dat de e-mail legitiem is, omdat deze eruitziet alsof deze afkomstig is van iemand die zij kennen en met de standaardhandtekening van die persoon, dat de e-mail legitiem is. Helaas kunnen aanvallers ook dezelfde e-mailhandtekeningen onderaan e-mailhandtekeningen gebruiken als legitieme afzenders.

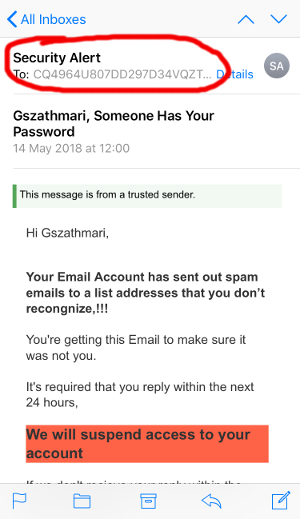

Tot overmaat van ramp geven veel e-mailclients – vooral smartphone-e-mailclients – standaard alleen de naam van de afzender weer, maar niet het e-mailadres. De Mail-app op de iPhone vereist bijvoorbeeld dat u op de naam van de afzender tikt om een e-mailadres te onthullen.

Werknemers moeten worden opgeleid om misleidende e-mails met vervalste weergavenamen te herkennen en moeten zo veel mogelijk visuele hulpmiddelen krijgen om te detecteren of er iets mis is. Gelukkig kunnen Office 365 en G Suite worden geconfigureerd om te helpen bij het bestrijden van display name spoofing door medewerkers te voorzien van visuele aanwijzingen.

Als u uw medewerkers geen training geeft om misleidende e-mails te herkennen, loopt uw organisatie het risico om slachtoffer te worden van phishing. Iron Bastion kan Phishing Awareness Training verzorgen voor uw bedrijf. Onze service biedt effectieve, hands-on en meetbare training voor uw medewerkers tegen zeer concurrerende prijzen.

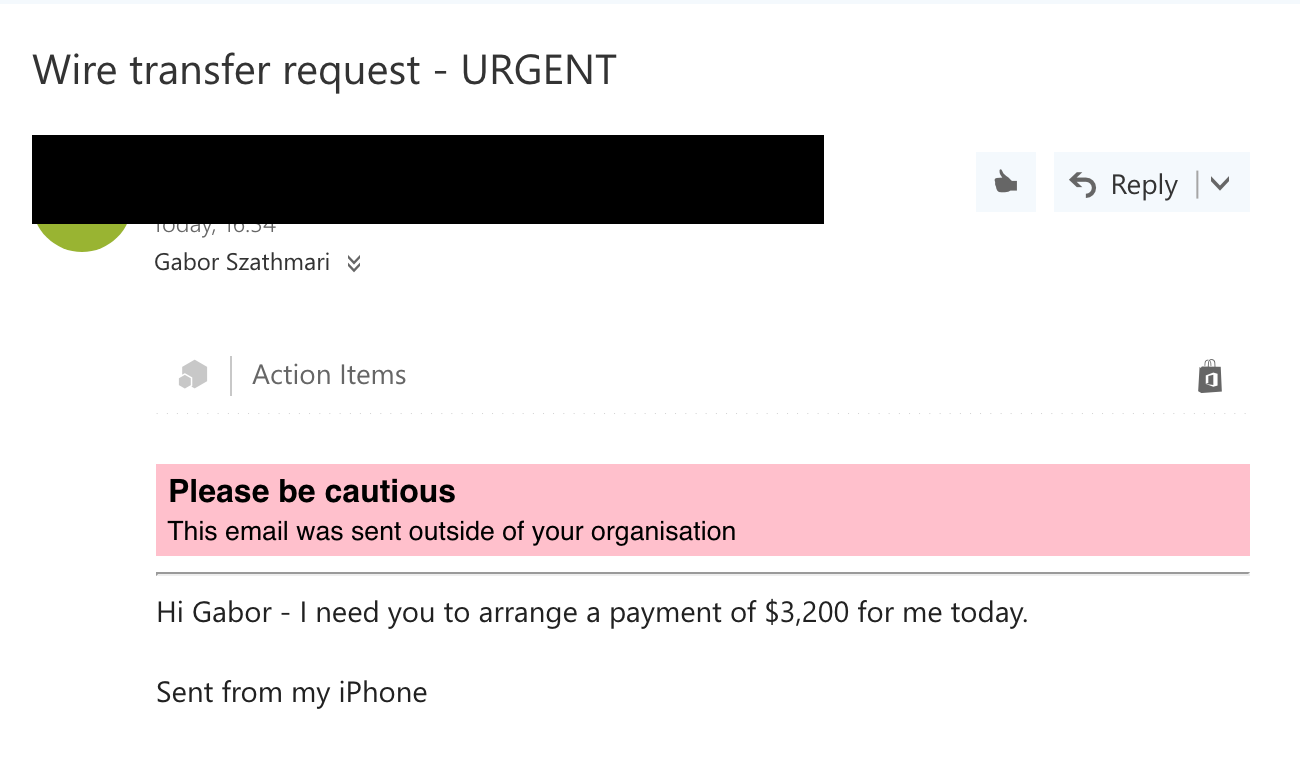

Visuele aanwijzingen toevoegen aan externe e-mail in Office 365

Met Office 365 kunnen we zeer zichtbare waarschuwingsbanners bovenaan berichten injecteren als deze zijn verzonden vanaf een e-mailadres buiten uw bedrijf. Het doel is om uw medewerkers een visuele waarschuwing te geven wanneer een e-mail niet afkomstig is van iemand binnen uw organisatie.

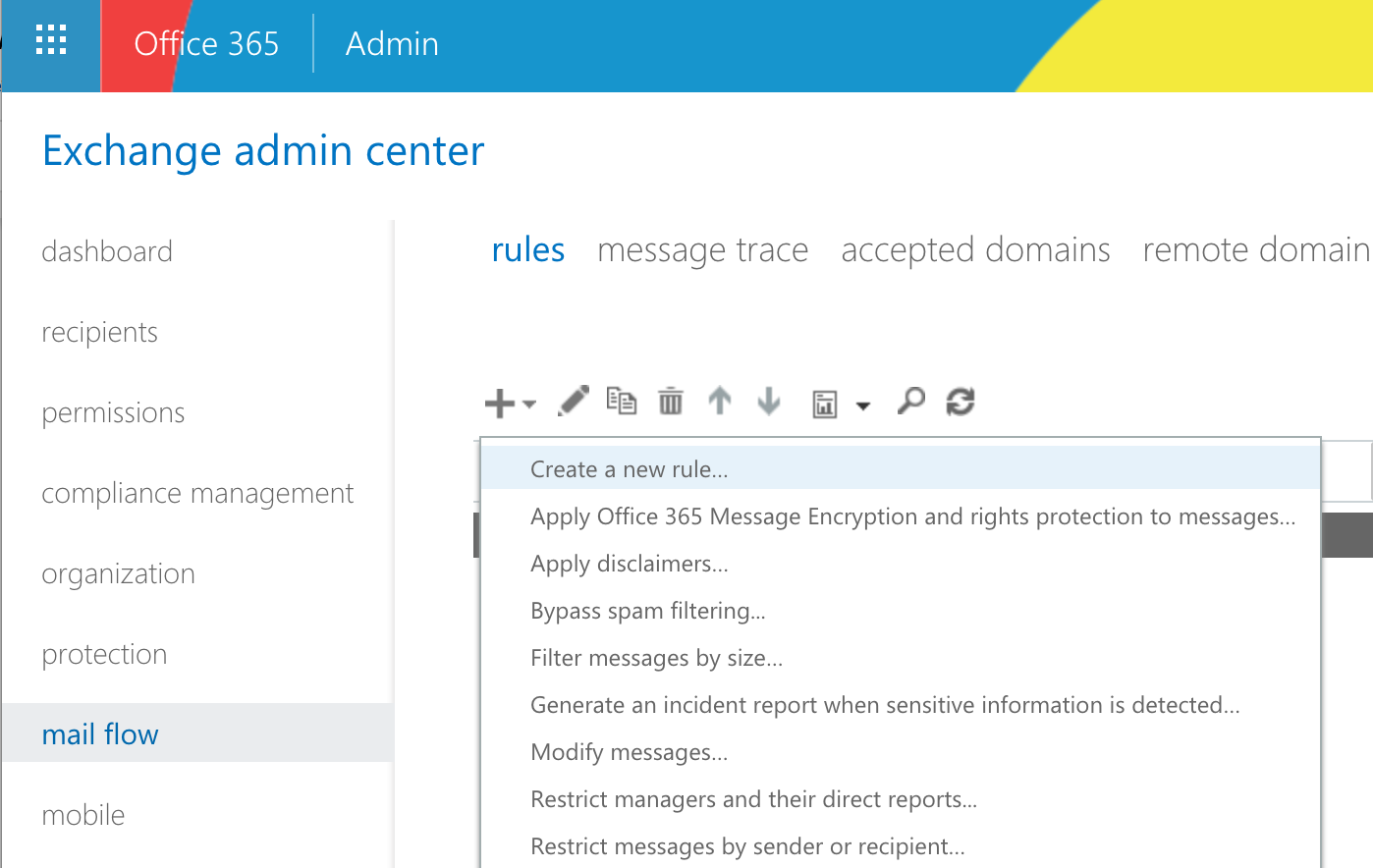

Om de waarschuwingsbanners in te schakelen, gaat u naar het Office 365 Exchange Admin Center op https://outlook.office365.com/ecp, en navigeert u naar mail flow -> rules.

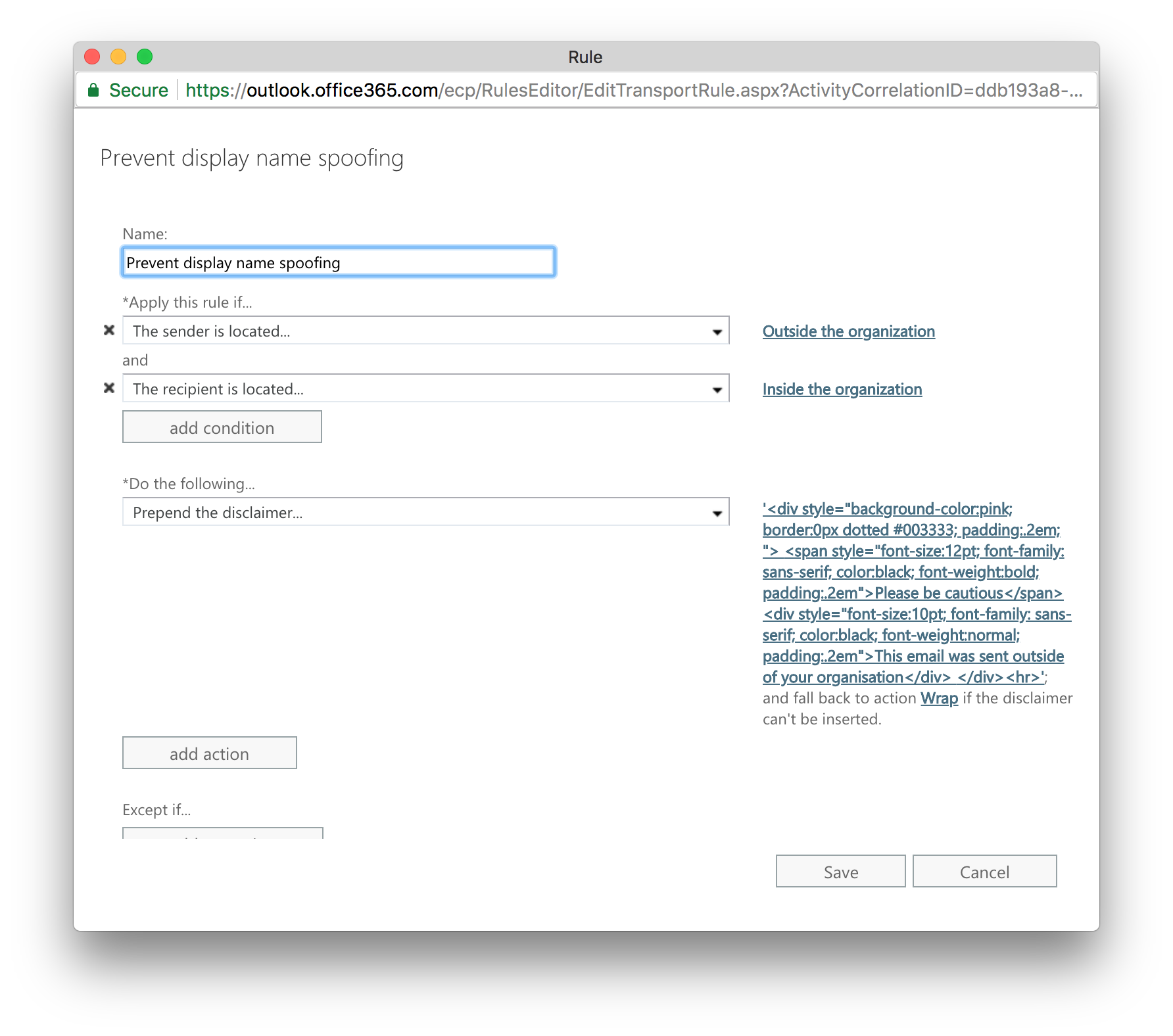

Klik op het ‘+’-teken en selecteer vervolgens ‘Een nieuwe regel maken…’. Kies in het pop-upvenster ‘De afzender bevindt zich’: ‘Buiten de organisatie’, en ‘De ontvanger bevindt zich’: ‘Binnen de organisatie’. Kies onder ‘Doe het volgende’ voor ‘Een disclaimer op het bericht toepassen’ -> ‘Een disclaimer vooraf toevoegen’ en voeg het volgende stukje code in:

<div style="background-color:pink; border:0px dotted #003333; padding:.2em; "> <span style="font-size:12pt; font-family: sans-serif; color:black; font-weight:bold; padding:.2em">Please be cautious</span><div style="font-size:10pt; font-family: sans-serif; color:black; font-weight:normal; padding:.2em">This email was sent outside of your organisation</div> </div><hr>De fallback actie moet zijn ‘Omsluiten’. Klik op ‘Opslaan’ en wacht enkele minuten totdat de regel is geactiveerd.

G Suite-instellingen voor het markeren van externe e-mails

Hoewel G Suite ook zeer zichtbare waarschuwingsbanners kan injecteren zoals Office 365, biedt de service een iets verfijndere techniek om Display Name Spoofing tegen te gaan.

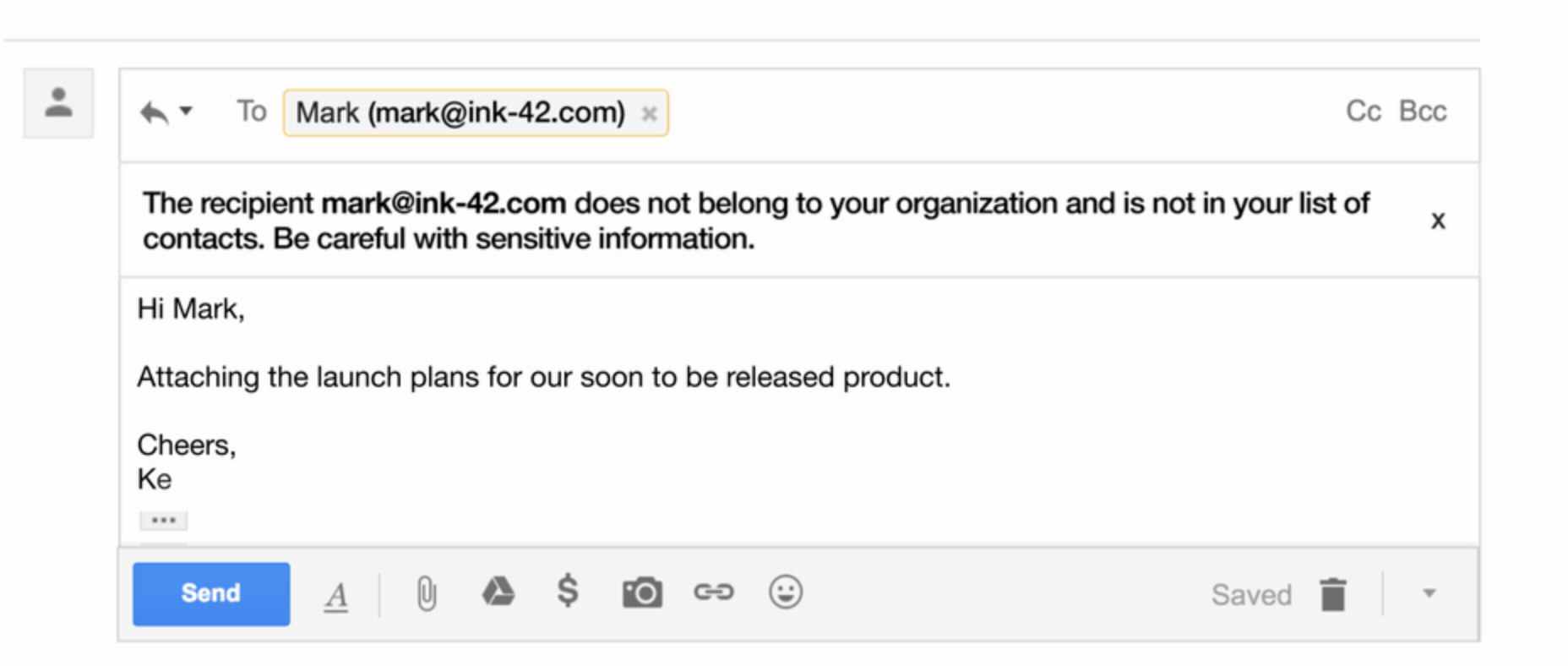

De eerste instelling die we aanraden is het inschakelen van de waarschuwing voor het antwoord van de externe ontvanger. Deze optie voegt een waarschuwing toe boven aan een e-mail in de Gmail-webinterface als we proberen een bericht te beantwoorden van iemand van buiten onze organisatie.

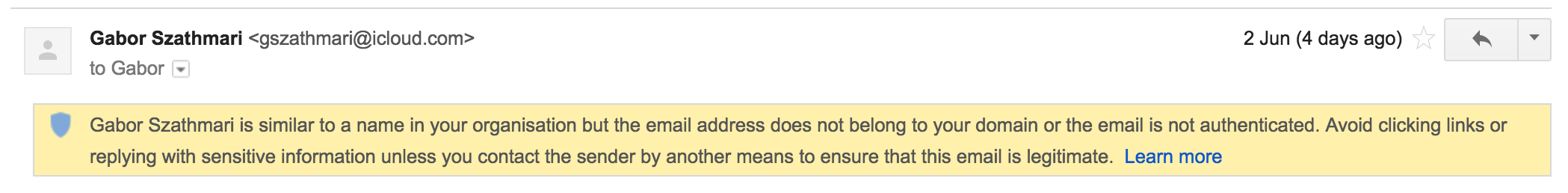

Een meer opwindende functie is echter een van de nieuwe G Suite anti-phishing en malware-instellingen die Google onlangs heeft uitgerold. Deze functie kan waarschuwingsbanners weergeven tegen e-mails waarin wordt geprobeerd namen van medewerkers te vervalsen of die afkomstig zijn van een domein dat lijkt op de domeinnaam van uw bedrijf.

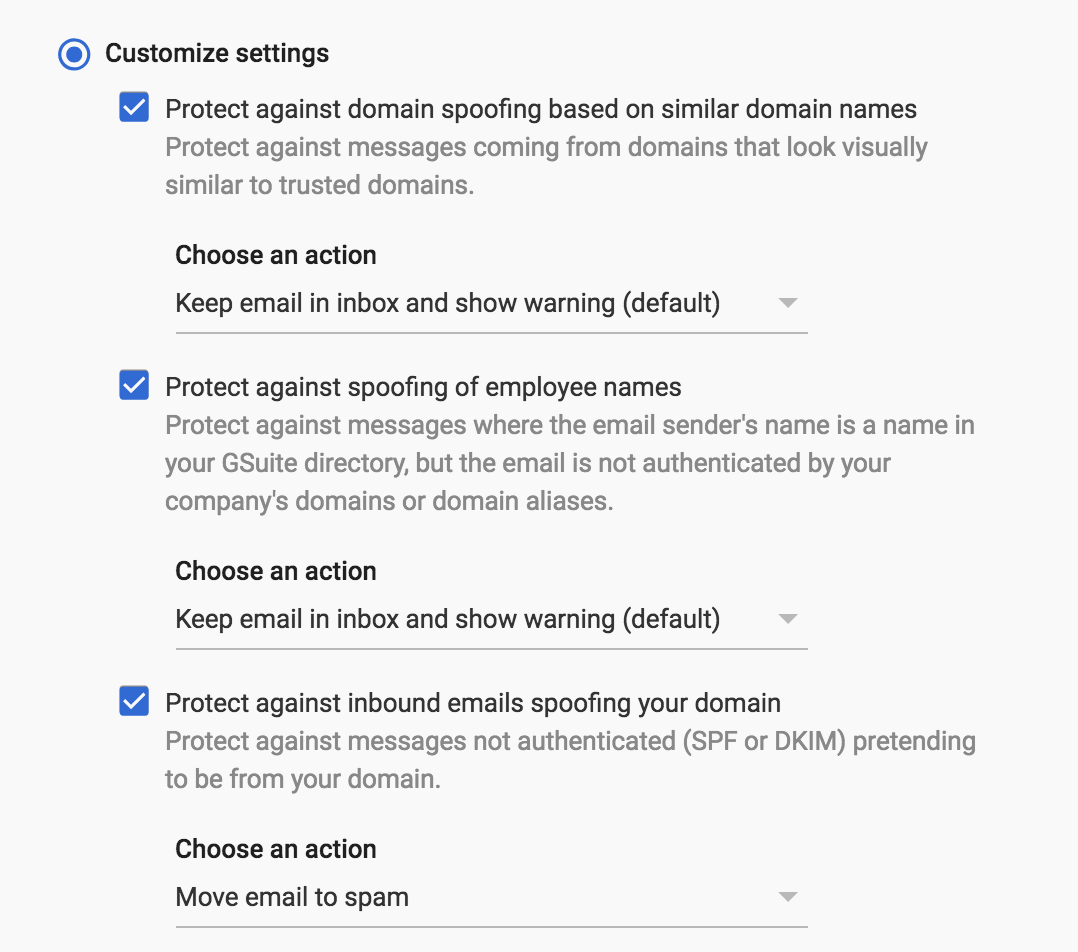

Om deze instelling in te schakelen, gaat u naar het beheerportaal van G Suite (https://admin.google.com/) en navigeert u naar Apps -> G Suite -> Gmail. Scroll vervolgens naar beneden naar de sectie Veiligheid en vouw deze uit. Ga naar het gedeelte Spoofing en verificatie en schakel het volgende in:

- Bescherming tegen domein-spoofing op basis van vergelijkbare domeinnamen

- Bescherming tegen spoofing van werknemersnamen

- Bescherming tegen inkomende e-mails die uw domein spoofen (dekt het eerste scenario)

Houd er rekening mee dat waarschuwingsbanners alleen worden weergegeven bij gebruik van de webmailinterface. Uw medewerkers krijgen geen visuele aanwijzingen als zij hun mailbox benaderen met een klassieke e-mailclient zoals Microsoft Outlook. Daarom raden wij aan de onderwerpregel van de inkomende e-mails ook te wijzigen voor het geval e-mails van buiten uw organisatie worden verzonden.

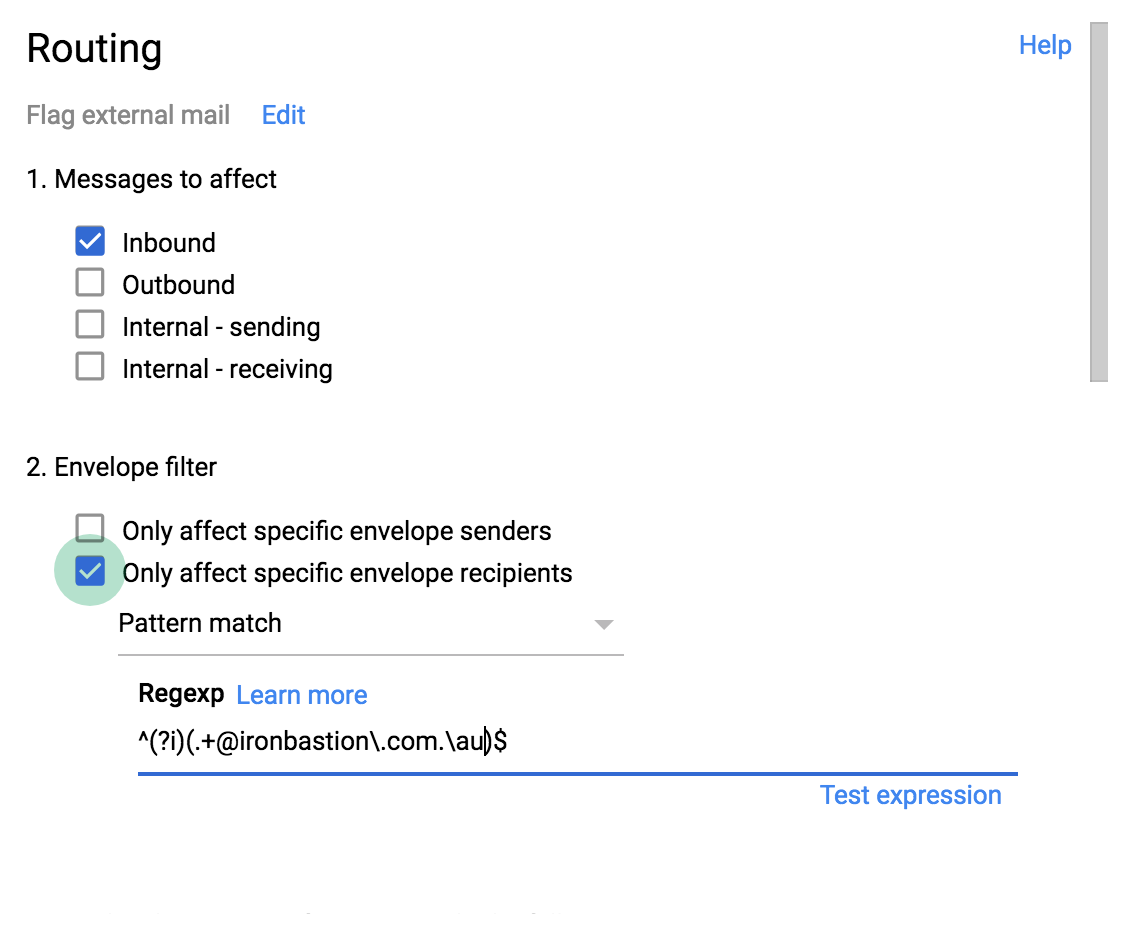

Om de onderwerpregels van inkomende e-mails te wijzigen, gaat u opnieuw naar Apps -> G Suite -> Gmail -> Geavanceerde instellingen op het beheerportaal. Scroll naar beneden naar Routing en voeg een nieuw item toe zoals het volgende. Kies ‘Inkomend’ onder ‘Te beïnvloeden berichten’. Kies ‘Alleen specifieke afzenders van enveloppen beïnvloeden’ en selecteer ‘Patroon overeenkomen’ in het uitklapmenu. Voer ^(?i)(.+@yourdomain\.com.\.au)$ in het regexp-veld in.

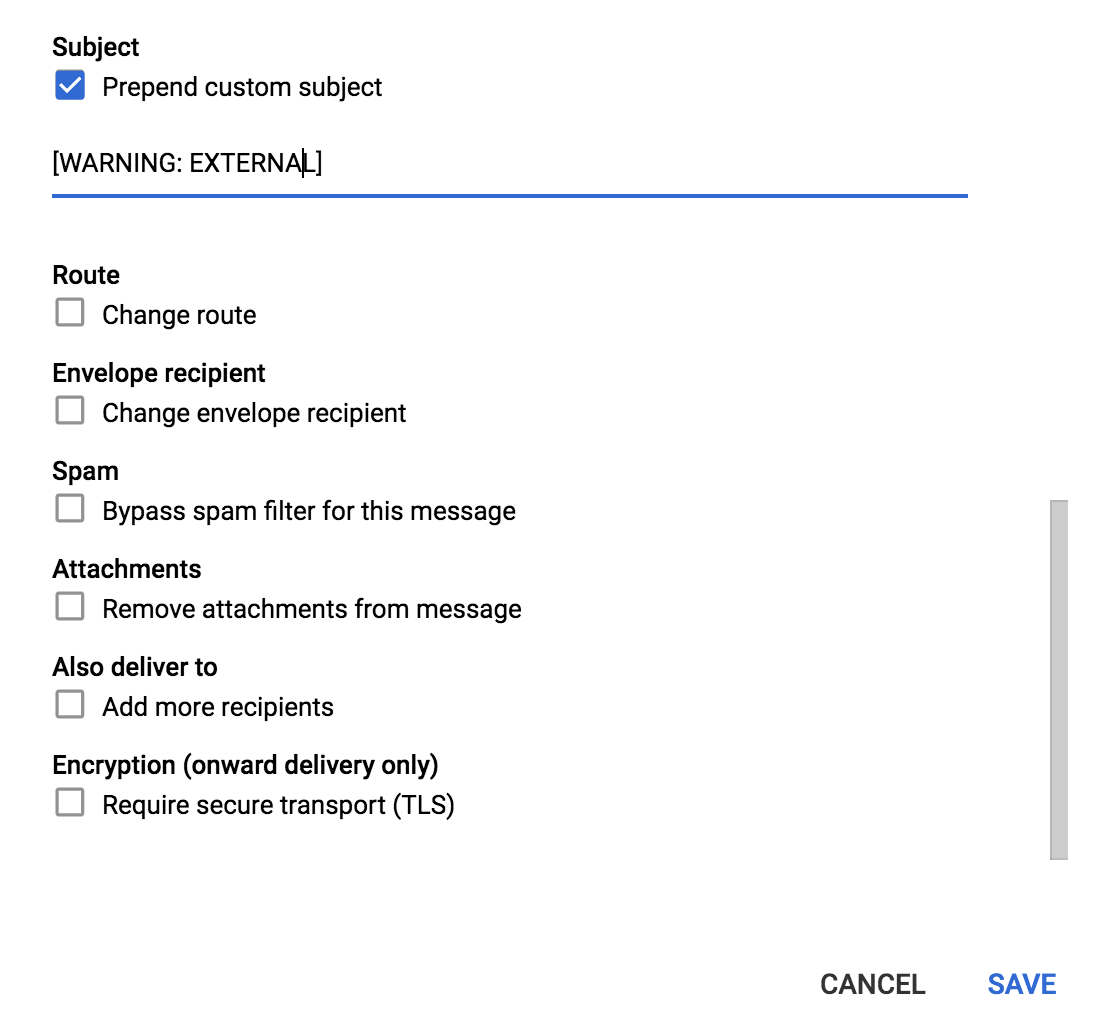

Ten slotte scrolt u naar beneden en kiest u ‘Aangepast onderwerp toevoegen’ om het gewenste waarschuwingslabel toe te voegen, waarna u op Opslaan klikt.

Voilá! De onderwerpregel van de externe e-mails bevat nu een waarschuwingsvoorvoegsel.

Anti-phishingdiensten gebruiken om e-mail-spoofing te detecteren

De derde optie om impersonatieaanvallen te bestrijden (zowel e-mailadres-spoofing als displaynaams-spoofing) is het vooraf screenen van uw inkomende e-mails met behulp van anti-phishingdiensten. Deze services beschikken over technologieën die speciaal zijn ontworpen om organisaties te beschermen tegen phishing-dreigingen, waaronder aanvallen op basis van e-mailadres-spoofing en display-naam-spoofing.

Waarom anti-phishing services superieur zijn

Anti-phishing services kunnen de volledige inhoud van de inkomende e-mails nauwgezet analyseren, op zoek naar rode vlaggen die duiden op een phishing-poging, zoals typische bewoordingen en tekstsemantiek, ongeldige digitale handtekeningen en een slechte reputatie van de afzender. De ingebouwde anti-phishingalgoritmen worden ondersteund door Machine Learning, Artificial Intelligence (AI) en Threat Intelligence Networks. Daarnaast worden ook bestandsbijlagen in een veilige omgeving geanalyseerd op bekende en onbekende bedreigingen, en worden ingesloten hyperlinks aangepast om realtime analyses uit te voeren (en schadelijke URL’s te blokkeren) wanneer de ontvanger erop klikt.

Anti-phishingdiensten zijn compatibel met alle e-maildienstverleners. Het maakt niet uit of uw bedrijf G Suite, Office 365, Microsoft Exchange op locatie of een e-mailplatform van uw IT-dienstverlener gebruikt, antiphishingdiensten kunnen naadloos met elk van deze platforms worden geïntegreerd. Als u geïnteresseerd bent in de soorten anti-phishing services die de top 100 advocatenkantoren in Australië gebruiken, verwijzen wij u naar ons onderzoeksartikel over dit onderwerp.

Samenvatting

Email Address Spoofing en Sender Name Spoofing zijn technieken waar cybercriminelen gebruik van maken bij e-mailgebaseerde impersonatieaanvallen. Het doel van deze oplichtingspraktijken is om personeel in een organisatie te misleiden en ze ertoe te verleiden betalingen te verrichten of gevoelige informatie naar een aanvaller te sturen. Door de ontwerpbeslissingen die in de jaren tachtig zijn genomen, kan e-mail de authenticiteit van de afzender niet garanderen. Criminelen maken gebruik van verschillende praktijken om de afzender van een bericht te vervalsen, en elk van deze e-mailbedreigingen moet op een andere manier worden aangepakt. Hoewel een eenvoudige wijziging in de DNS van een bedrijf om SPF-, DKIM- en DMARC-records op te nemen pogingen om het e-mailadres te vervalsen kan tegengaan, moet u voor aanvallen op Display Name Spoofing uw medewerkers trainen om waakzamer te zijn. Aan inkomende e-mails kunnen visuele aanwijzingen worden toegevoegd om medewerkers te waarschuwen wanneer een e-mail niet van iemand intern afkomstig is. Daarnaast kunnen anti-phishing services e-mails screenen op phishing met behulp van geavanceerde technologieën om het risico dat uw organisatie het slachtoffer wordt van phishing te minimaliseren.

Over Iron Bastion

Iron Bastion zijn de anti-phishing experts van Australië. Wij bieden alle bedrijven dezelfde antiphishing-technologie die door grote bedrijven wordt gebruikt, zonder de prijs voor grote bedrijven.

Wij bieden een reeks antiphishing-diensten die cloud-gebaseerd zijn, volledig worden beheerd en eenvoudig te integreren zijn met uw bestaande infrastructuur. Ons team bestaat uit gekwalificeerde cyberbeveiligingsprofessionals, en al ons personeel en al onze activiteiten zijn gevestigd in Australië.

Contacteer ons voor een gratis consultatie.