Eine große Cyber-Bedrohung für australische Unternehmen sind E-Mail-Imitationsbetrügereien, die es auf wichtige Mitarbeiter abgesehen haben. Dabei geben sich Cyberkriminelle mit Hilfe von Phishing-E-Mails als Geschäftsinhaber und Führungskräfte aus. Die Kriminellen geben sich in der Regel als Mitarbeiter in leitenden Positionen aus und bitten die Opfer, Geldtransfers vorzunehmen, Rechnungen zu bezahlen oder den Angreifern sensible Daten zu übermitteln.

Die ACCC-Studie Scamwatch zeigt, dass Australier im Jahr 2017 Verluste in Höhe von über 4,7 Millionen US-Dollar durch Imitationsangriffe gemeldet haben, und schätzt, dass 2.800 Australier dazu gebracht wurden, persönliche Daten preiszugeben. Im selben Jahr meldete Mimecast, dass Imitationsangriffe die am schnellsten wachsende E-Mail-basierte Cyberattacke waren, bei der die Opfer im Durchschnitt 180.000 US-Dollar verloren. Die gute Nachricht ist, dass Sie oder Ihre IT-Mitarbeiter einige einfache (und kostenlose) Maßnahmen ergreifen können, um Ihr Unternehmen vor E-Mail-basierten Imitationsangriffen zu schützen. In diesem Artikel wird erklärt, warum und wie.

Beim E-Mail-Spoofing fälscht ein Angreifer (Cyberkrimineller) eine E-Mail so, dass es den Anschein hat, die E-Mail sei von einer anderen Person gesendet worden. Dies geschieht entweder so, dass der gesamte Name und die E-Mail-Adresse des Absenders gefälscht sind, oder in einfacheren Fällen nur der Name des Absenders.

Die typische Absicht der Angreifer ist es, ihre Opfer zu täuschen:

- Geldtransfers vorzunehmen oder gefälschte Rechnungen zu bezahlen, um ihr Unternehmen zu betrügen;

- sensible Daten über ihr Unternehmen oder ihre Kunden zurückzusenden;

- Klicken auf Hyperlinks, um den Computer des Opfers zu übernehmen und/oder Benutzeranmeldeinformationen zu stehlen, um den Betrug in einem so genannten BEC-Angriff (Business Email Compromise) zu erleichtern; oder

- Öffnen eines Dateianhangs, um Ransomware auf dem Computer des Opfers zu installieren, die alle Dateien im internen Netzwerk des Opfers verschlüsselt und ein Lösegeld verlangt.

E-Mail ist standardmäßig ein unsicherer Dienst

Die grundlegenden E-Mail-Protokolle wurden in den 1980er Jahren entwickelt, als Missbrauch noch kein Thema war, wie es heute der Fall ist. Damals war das Internet ein idyllischer und freundlicher Ort. E-Mail-Server wurden ausdrücklich als offene Relays konfiguriert, d. h. sie erlaubten jedem, der sich mit ihnen verband, E-Mails an jeden beliebigen Ort zu senden. Diese gängige Praxis wurde Jahre später aufgegeben, als Spammer und Kriminelle begannen, offene Relays auszunutzen.

Dieses Vermächtnis der freizügigen Gestaltung von E-Mail-Protokollen ist der Grund dafür, dass E-Mail-Spoofing recht einfach zu realisieren ist. E-Mail-Dienste sind standardmäßig nicht in der Lage, betrügerische E-Mails mit gefälschtem Absendernamen oder gefälschter E-Mail-Adresse zu erkennen und zu blockieren, so dass Unternehmen anfällig für Cyberangriffe mit gefälschten Absendern sind.

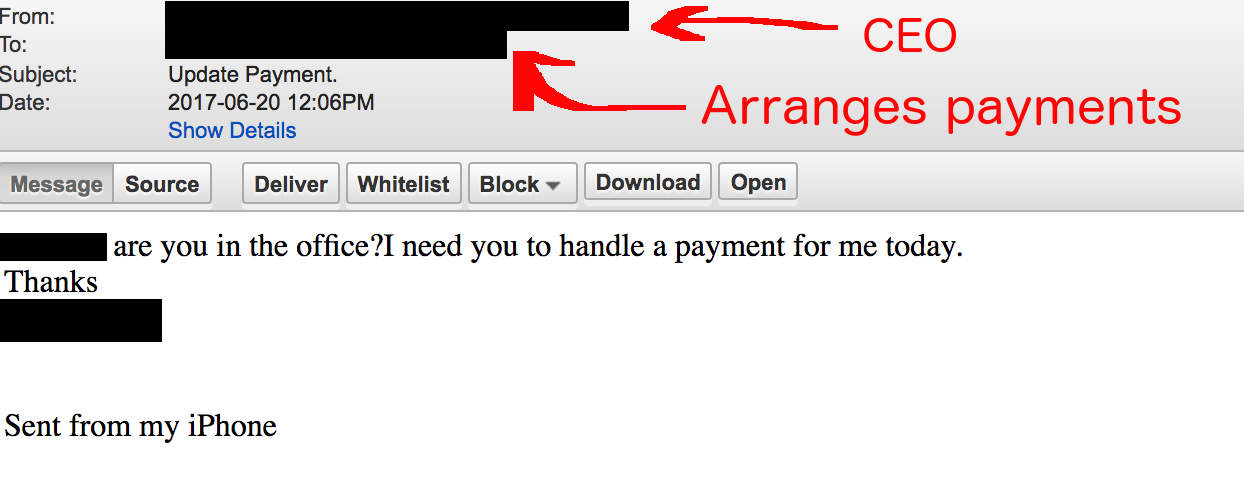

Die folgende E-Mail wurde beispielsweise von unseren Anti-Phishing-Diensten abgefangen. Der Angreifer versuchte, unseren Kunden zu betrügen, indem er ihn dazu brachte, eine Überweisung auf sein Bankkonto vorzunehmen. Interessanterweise wusste der Kriminelle, welche Mitarbeiterin in dem Unternehmen für die Verwaltung der Zahlungen zuständig war, und nahm sie gezielt ins Visier.

Die Mechanismen von gefälschten E-Mails

Es gibt zwei gängige Imitationsmethoden, die von Cyberkriminellen häufig verwendet werden. Zur Veranschaulichung: Nehmen wir an, die Person in einer Führungsposition, die wir verkörpern wollen, ist Saul Goodman, und seine E-Mail-Adresse lautet [email protected]:

- Methode Nr. 1 – Spoofing von E-Mail-Adressen: Sauls E-Mail-Adresse und sein Name werden in einer eingehenden E-Mail gefälscht, so dass der Absender zu sein scheint:

Saul Goodman <[email protected]>. - Methode #2 – Display Name Spoofing: Nur der Name von Saul wird gefälscht, nicht aber die E-Mail-Adresse:

Saul Goodman <[email protected]>.

Mit der Verfügbarkeit webbasierter, kostenloser E-Mails ist Methode #2 ein sehr einfach durchzuführender und technisch wenig aufwendiger Angriff. Ein Angreifer findet den Namen einer Person in Ihrem Unternehmen heraus, die eine wichtige Position innehat, und meldet sich dann unter diesem Namen bei einem kostenlosen E-Mail-Dienst wie Gmail, Outlook.com oder Yahoo Mail an. Der Angreifer nutzt dann öffentlich zugängliche Informationen über Ihr Unternehmen aus Quellen wie LinkedIn oder Ihrer Unternehmenswebsite, um Personen in Ihrem Unternehmen ins Visier zu nehmen.

Auf der positiven Seite können Ihre IT-Mitarbeiter einige einfache Änderungen an Ihrem E-Mail-Dienst vornehmen, um Ihr Unternehmen sowohl vor der oben genannten Methode Nr. 1 als auch vor der Methode Nr. 2 zu schützen.

In den folgenden beiden Abschnitten finden Sie detaillierte Anleitungen, wie Sie Änderungen an Ihrem E-Mail-Dienst vornehmen können, um gefälschte E-Mails zu erkennen und zu blockieren und Angriffe auf die Identität zu verhindern. Die Anleitungen sind für ein technisches Publikum geschrieben. Sollte dies nicht der Fall sein, empfehlen wir Ihnen, diesen Artikel an Ihr IT-Personal oder den für Ihren E-Mail-Dienst verantwortlichen Auftragnehmer zu senden und ihn zu bitten, die nachstehenden Änderungen vorzunehmen.

Wenn Sie keine zuverlässige Person haben, die diese Änderungen vornehmen kann, sollten Sie sich mit uns in Verbindung setzen, und wir können Ihnen lokale, sichere E-Mail-Dienste mit diesen Funktionen anbieten. Unsere Dienste nutzen außerdem die neueste Anti-Phishing-Technologie und sind sehr preisgünstig.

E-Mail-Adressen-Spoofing verhindern (Methode Nr. 1) mit zehn Minuten Aufwand

Wussten Sie, dass jede E-Mail zwei verschiedene Absender hat? Eine E-Mail-Adresse wird als „Umschlagabsender“ bezeichnet, die andere ist in der Kopfzeile der E-Mail angegeben. Letztere wird als „Von:“-Kopfzeile bezeichnet, die normalerweise von E-Mail-Clients wie Microsoft Outlook angezeigt wird. Leider können Cyberkriminelle die Kopfzeile „Von:“ fälschen, um E-Mail-Clients dazu zu bringen, einen Namen und eine E-Mail-Adresse anzuzeigen, die zu Ihrem Unternehmen gehören.

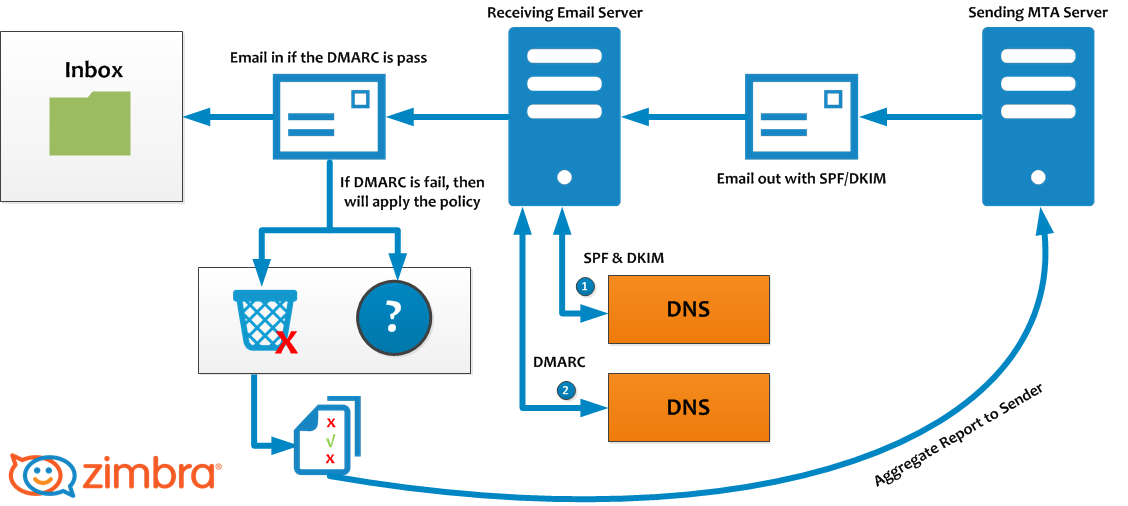

Sie oder Ihr IT-Personal können Änderungen an den Einstellungen Ihres E-Mail-Dienstes vornehmen, um zu verhindern, dass betrügerische E-Mails in Ihr Unternehmen gelangen, und um andere E-Mail-Dienste darauf aufmerksam zu machen, wie eine legitime E-Mail von Ihnen aussehen sollte. Dies geschieht durch Hinzufügen der so genannten SPF-, DKIM- und DMARC-DNS-Einträge zum Domänennamen Ihres Unternehmens.

Die drei DNS-Einträge zur Bekämpfung von E-Mail-Adress-Spoofing

Das Hinzufügen von SPF, DKIM und DMARC zum Domänennamen eines Unternehmens ist nicht so kompliziert, wie es klingt. Wenn Ihr Unternehmen Office 365 oder G Suite verwendet, müssen Sie nur die unten aufgeführten Anweisungen für Ihren E-Mail-Anbieter befolgen.

Erstellen eines SPF-Datensatzes:

- Anweisungen für G Suite

- Anweisungen für Office 365

Erstellen eines DKIM-Datensatzes:

- Anweisungen für G Suite

- Anweisungen für Office 365

Erinnern Sie sich, was wir über die Absenderadressen von E-Mails gesagt haben? Wir müssen noch einen letzten Datensatz erstellen: DMARC. Entgegen der landläufigen Meinung kann SPF allein Spoofing nicht verhindern. Ohne den DMARC-Datensatz können Cyberkriminelle immer noch die E-Mail-Adresse Ihres Unternehmens fälschen, da SPF nur anhand des unsichtbaren „Umschlagabsenders“, nicht aber anhand der „Von:“-Header überprüft wird. Mit anderen Worten, die Kriminellen können die E-Mail-Adresse des Absenders fälschen und sie wird trotzdem die SPF-Prüfungen bestehen – und deshalb brauchen Sie den DMARC-Eintrag.

Sie können einen Online-DMARC-Generator verwenden, um den perfekten DMARC-Eintrag für Ihr Unternehmen zu erstellen, oder Sie können sich einfach auf unser Wort verlassen und den folgenden DNS-Eintrag zum DNS Ihres Unternehmens hinzufügen. Er ist keineswegs perfekt, aber ein guter Anfang:

_dmarc.mycompany.com.au. 3600 IN TXT "v=DMARC1; p=quarantine; pct=100;"

Glückwunsch, Zeit, sich mit einer schönen Tasse Tee zu belohnen. Wenn Sie alle drei Einträge erstellt haben, landen E-Mails von Ihrer Domäne mit einem gefälschten Absender von nun an direkt im Junk-E-Mail-Ordner. Das gilt für Ihren eigenen E-Mail-Dienst und alle anderen E-Mail-Dienste, die DMARC verwenden. Wenn Sie E-Mails mit gefälschten Absendern strenger behandeln wollen, sollten Sie DMARC auf „p=reject“ einstellen.

Bekämpfung von Display Name Spoofing (Methode Nr. 2)

Obwohl Display Name Spoofing eine weniger ausgefeilte Technik ist als E-Mail-Spoofing, ist sie viel gefährlicher. Da die E-Mail-Adresse des Absenders nicht per se gefälscht wird, ist es schwieriger, E-Mails mit gefälschten Display-Namen zu blockieren als beim ersten Szenario, bei dem das Hinzufügen von drei einfachen DNS-Einträgen ausreichte, um gefälschte E-Mails zu stoppen.

Bei Methode Nr. 2 registrieren Cyberkriminelle einfach eine neue E-Mail-Adresse bei einem kostenlosen E-Mail-Anbieter und verwenden dabei denselben Namen wie ein leitender Angestellter Ihres Unternehmens (z. B. Saul Goodman <[email protected]>). Technisch gesehen ist die E-Mail-Adresse gültig, so dass E-Mails, die von diesen Konten gesendet werden, durch die Spam-Filterung schlüpfen. Auch die SPF/DKIM/DMARC-Einträge werden diese Phishing-E-Mails nicht blockieren, da die E-Mail-Adresse nicht gefälscht ist.

Die erste und letzte Verteidigungslinie sind daher Ihre Mitarbeiter. Sie müssen wachsam sein und darauf vorbereitet sein, E-Mails zu identifizieren, die die Technik des Display Name Spoofing verwenden. Leider ist dies mit menschlichem Versagen verbunden, da Ihre Mitarbeiter unter Umständen nicht alle Details jeder einzelnen eingehenden E-Mail überprüfen – etwa in Stresssituationen wie kurz vor dem Abgabetermin oder bei mangelnder Aufmerksamkeit für Details.

Auch können Mitarbeiter glauben, dass die E-Mail legitim ist, weil sie von einer ihnen vertrauten Person stammt und die Standard-E-Mail-Signatur des Unternehmens die Unterschrift dieser Person enthält. Leider können Angreifer auch dieselben E-Mail-Signaturen am Ende von E-Mails verwenden, die von legitimen Absendern stammen.

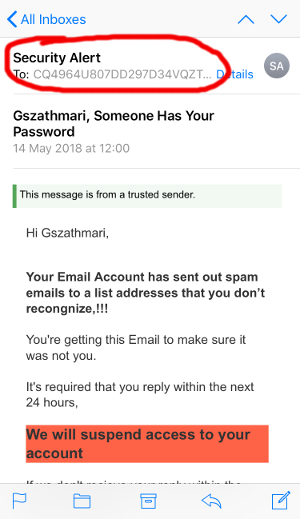

Zu allem Übel zeigen viele E-Mail-Clients – insbesondere Smartphone-E-Mail-Clients – standardmäßig nur den Namen des Absenders an, aber nicht die E-Mail-Adresse. Bei der Mail-App auf dem iPhone muss man beispielsweise auf den Namen des Absenders tippen, um die E-Mail-Adresse zu sehen.

Die Mitarbeiter sollten darin geschult werden, betrügerische E-Mails mit gefälschten Anzeigenamen zu erkennen, und sie sollten so viele visuelle Hilfen wie möglich erhalten, um zu erkennen, ob etwas nicht stimmt. Glücklicherweise können Office 365 und G Suite so konfiguriert werden, dass sie bei der Bekämpfung von Spoofing mit gefälschten Anzeigenamen helfen, indem sie den Mitarbeitern visuelle Anhaltspunkte liefern.

Wenn Sie Ihre Mitarbeiter nicht darin schulen, gefälschte E-Mails zu erkennen, besteht für Ihr Unternehmen die Gefahr, Opfer von Phishing zu werden. Iron Bastion kann Phishing Awareness Training für Ihr Unternehmen anbieten. Unser Service bietet effektive, praktische und messbare Schulungen für Ihre Mitarbeiter zu sehr wettbewerbsfähigen Preisen.

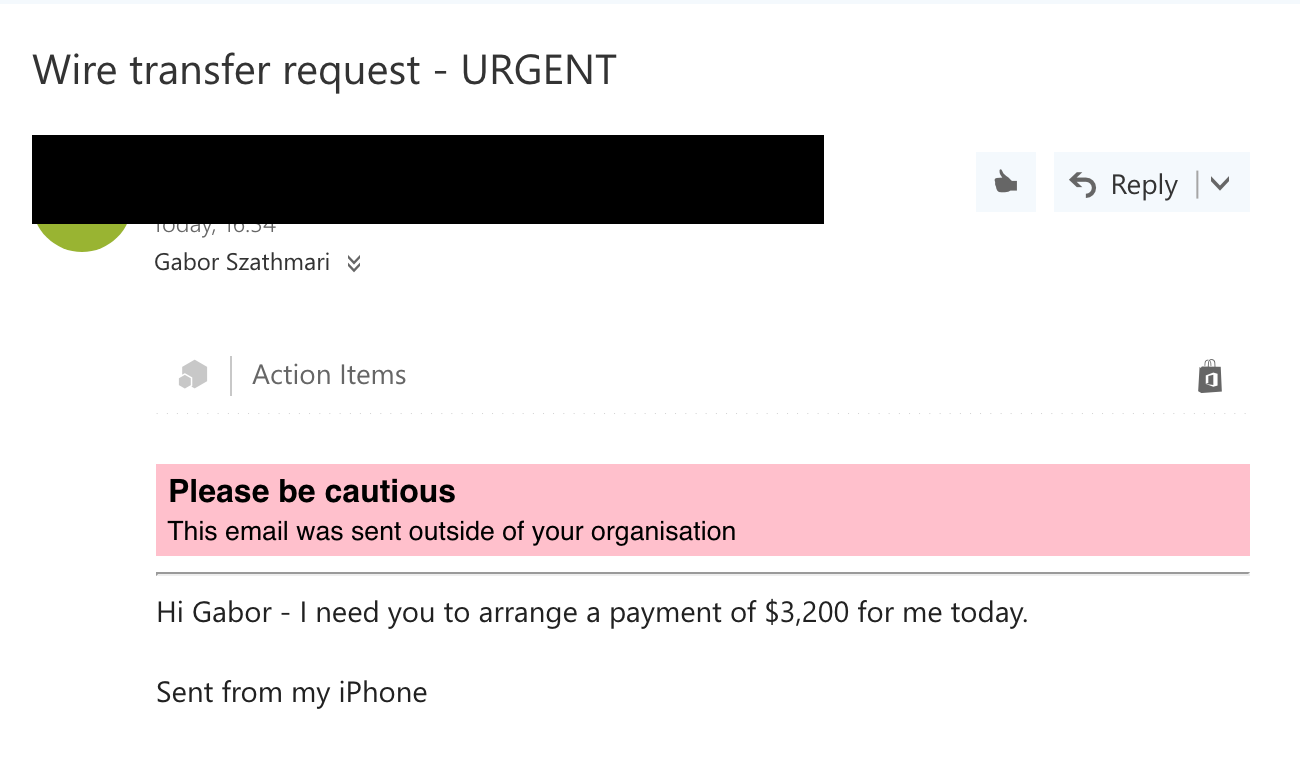

Hinzufügen von visuellen Hinweisen zu externen E-Mails in Office 365

Mit Office 365 können wir gut sichtbare Warnbanner am Anfang von Nachrichten einfügen, wenn diese von einer E-Mail-Adresse außerhalb Ihres Unternehmens gesendet wurden. Ziel ist es, Ihren Mitarbeitern eine visuelle Warnung zu geben, wenn eine E-Mail nicht von jemandem innerhalb Ihres Unternehmens gesendet wurde.

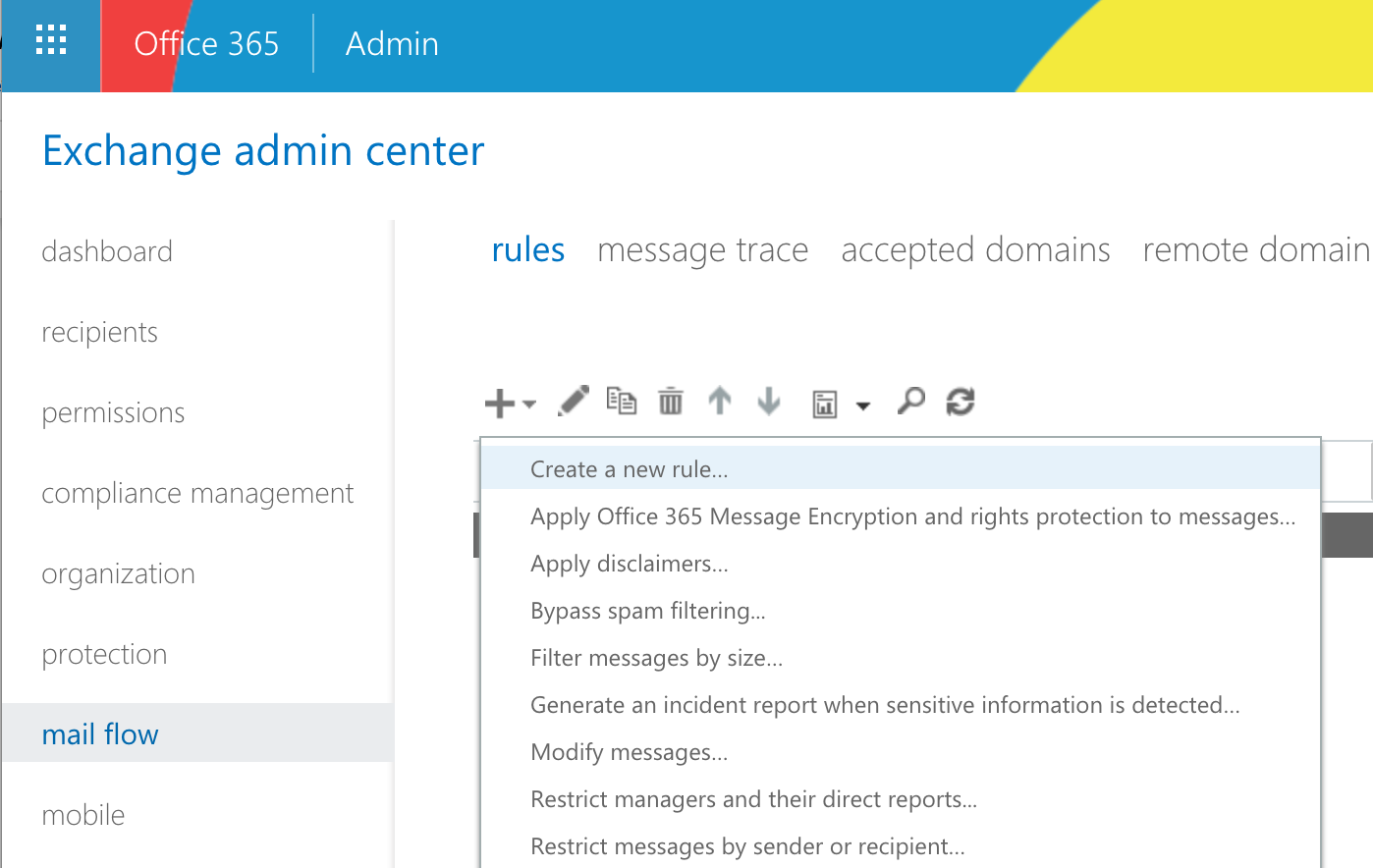

Um die Warnbanner zu aktivieren, besuchen Sie das Office 365 Exchange Admin Center auf https://outlook.office365.com/ecp und navigieren Sie zu Mail Flow -> rules.

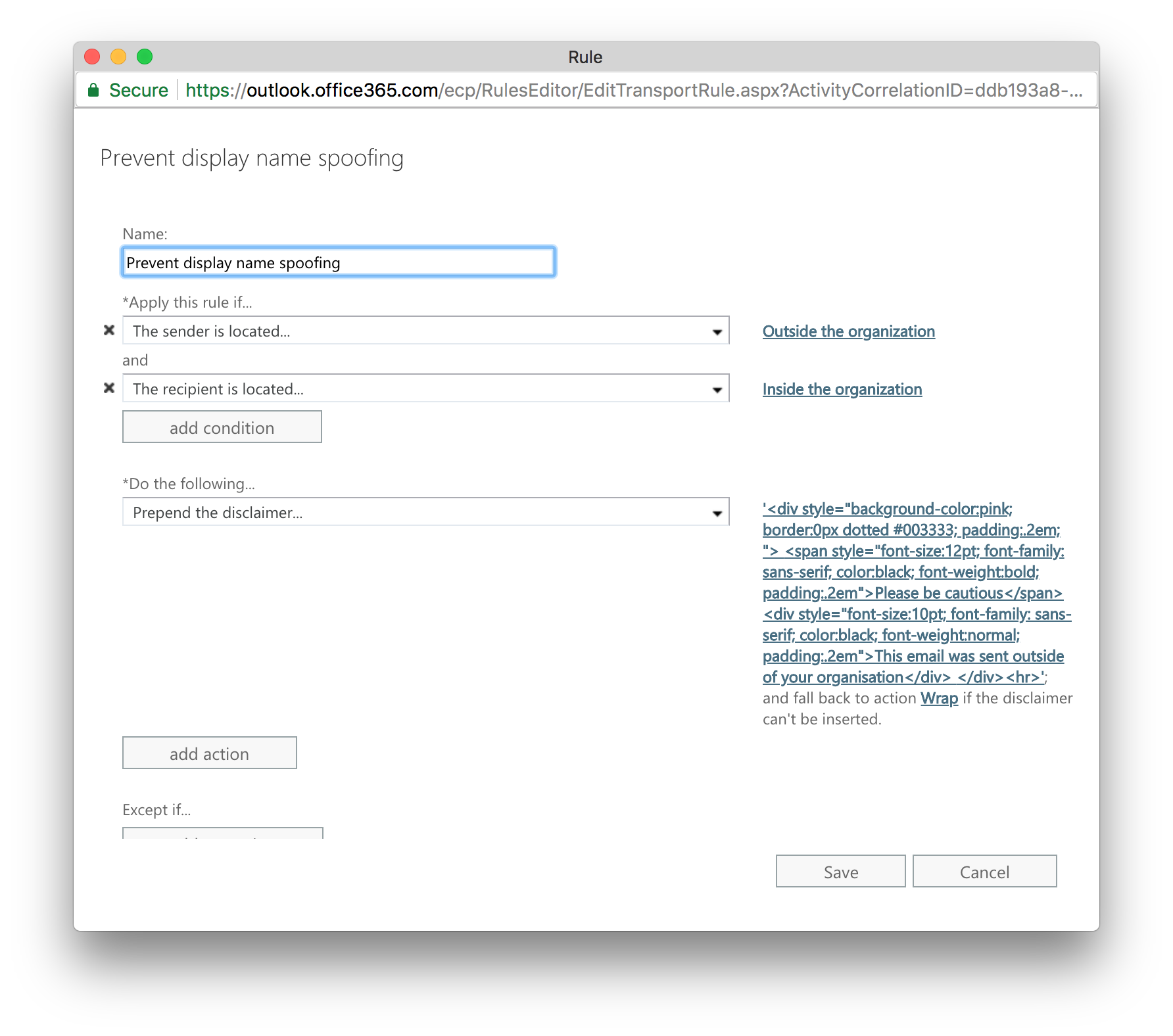

Klicken Sie auf das „+“-Zeichen und wählen Sie dann „Create a new rule…“. Wählen Sie im Popup-Fenster ‚Der Absender befindet sich‘: ‚Außerhalb der Organisation‘ und ‚Der Empfänger befindet sich‘: ‚Innerhalb der Organisation‘. Wählen Sie unter ‚Do the following‘ die Option ‚Apply a disclaimer to the message‘ -> ‚prepend a disclaimer‘ und fügen Sie den folgenden Code ein:

<div style="background-color:pink; border:0px dotted #003333; padding:.2em; "> <span style="font-size:12pt; font-family: sans-serif; color:black; font-weight:bold; padding:.2em">Please be cautious</span><div style="font-size:10pt; font-family: sans-serif; color:black; font-weight:normal; padding:.2em">This email was sent outside of your organisation</div> </div><hr>Die Fallback-Aktion sollte ‚Wrap‘ sein. Klicken Sie auf „Speichern“ und warten Sie ein paar Minuten, bis die Regel aktiviert ist.

G Suite-Einstellungen für die Kennzeichnung externer E-Mails

Obwohl auch G Suite wie Office 365 gut sichtbare Warnbanner einfügen kann, bietet der Dienst eine etwas ausgefeiltere Technik zur Bekämpfung von Display Name Spoofing.

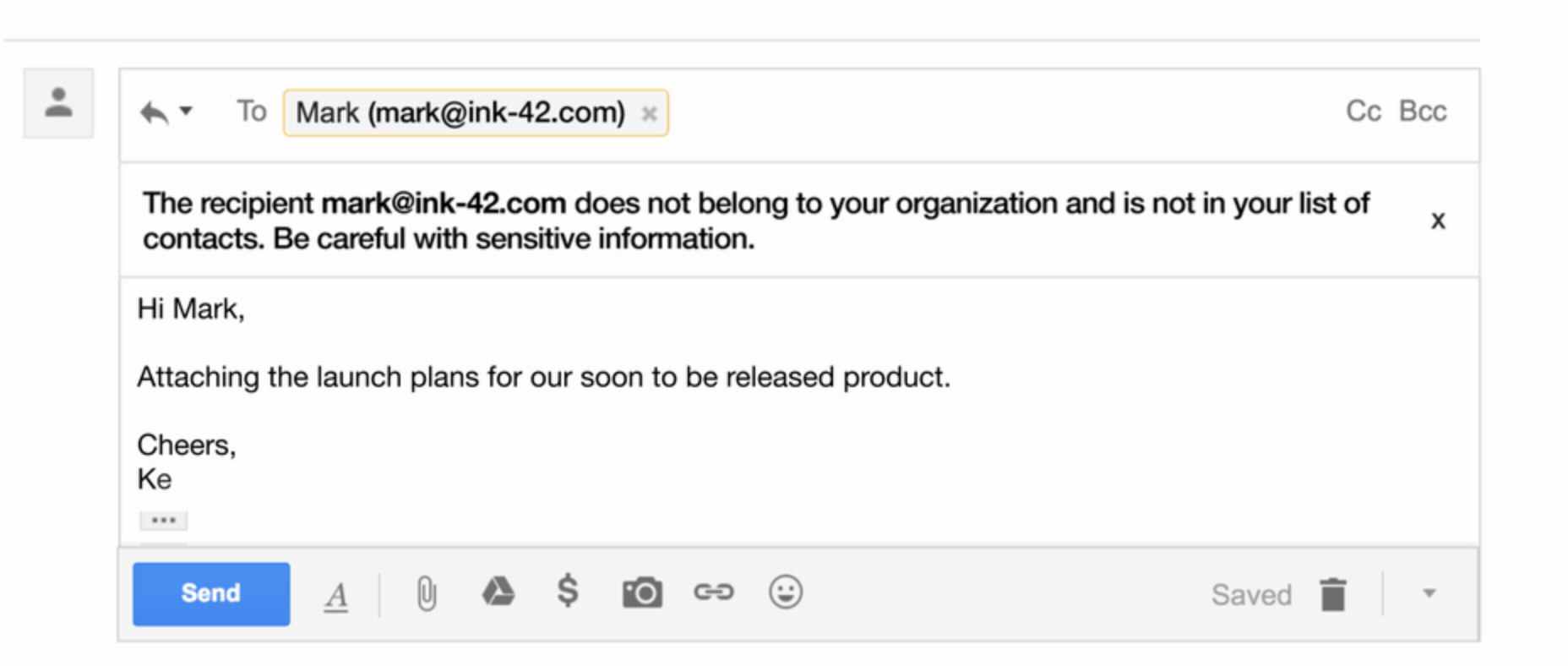

Die erste Einstellung, die wir empfehlen, ist die Antwortwarnung für externe Empfänger. Diese Option fügt eine Warnung am Anfang einer E-Mail in der Google Mail-Weboberfläche hinzu, wenn wir versuchen, auf eine Nachricht von jemandem außerhalb unseres Unternehmens zu antworten.

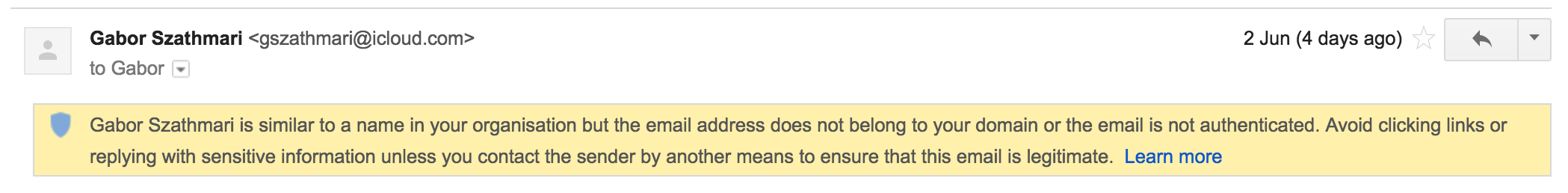

Eine noch interessantere Funktion ist eine der neuen G Suite-Einstellungen zum Schutz vor Phishing und Malware, die Google kürzlich eingeführt hat. Mit dieser Funktion können Warnbanner vor E-Mails angezeigt werden, die versuchen, Mitarbeiternamen zu fälschen oder von einer Domain stammen, die dem Domainnamen Ihres Unternehmens ähnlich sieht.

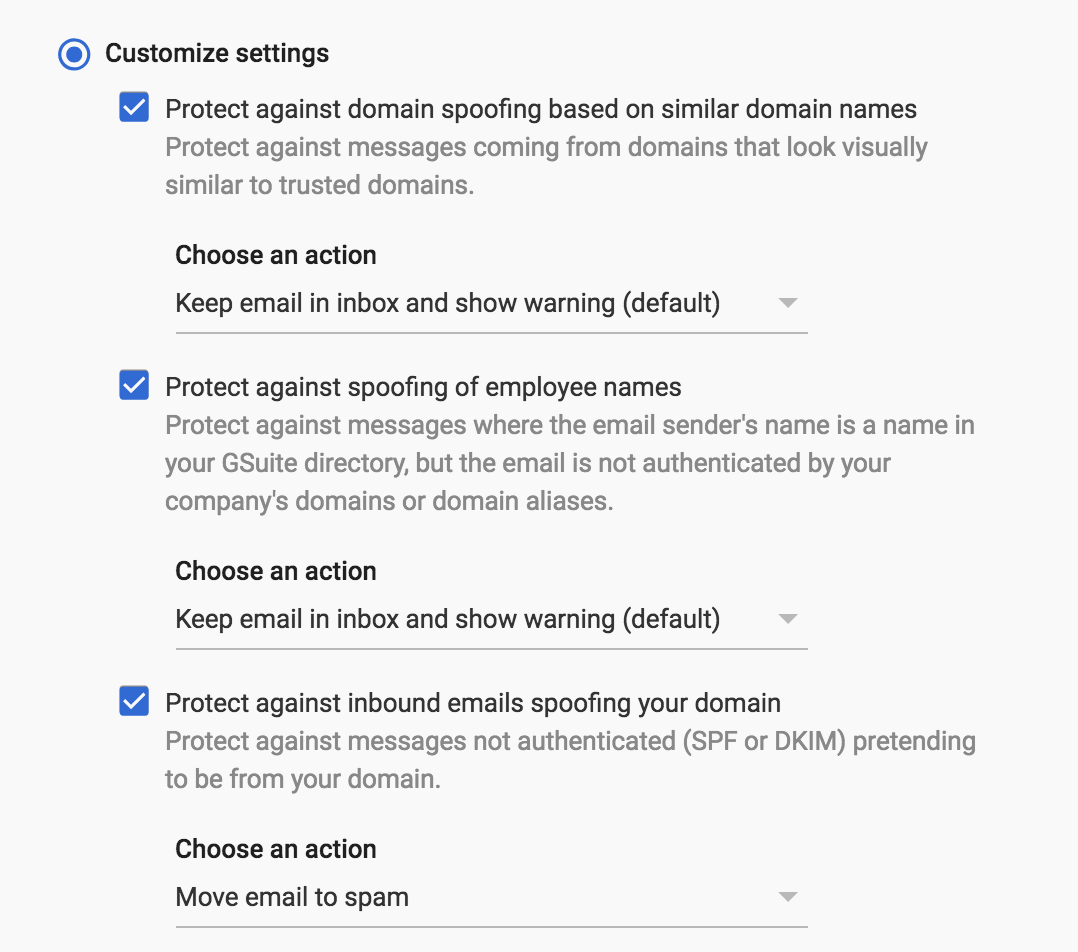

Um diese Einstellung zu aktivieren, gehen Sie zum G Suite Admin Portal (https://admin.google.com/) und navigieren Sie zu Apps -> G Suite -> Gmail. Scrollen Sie dann nach unten zum Abschnitt Sicherheit und erweitern Sie ihn. Gehen Sie zum Abschnitt Spoofing und Authentifizierung und aktivieren Sie die folgenden Optionen:

- Schutz vor Domänen-Spoofing auf der Grundlage ähnlicher Domänennamen

- Schutz vor Spoofing von Mitarbeiternamen

- Schutz vor eingehenden E-Mails, die Ihre Domäne fälschen (deckt das erste Szenario ab)

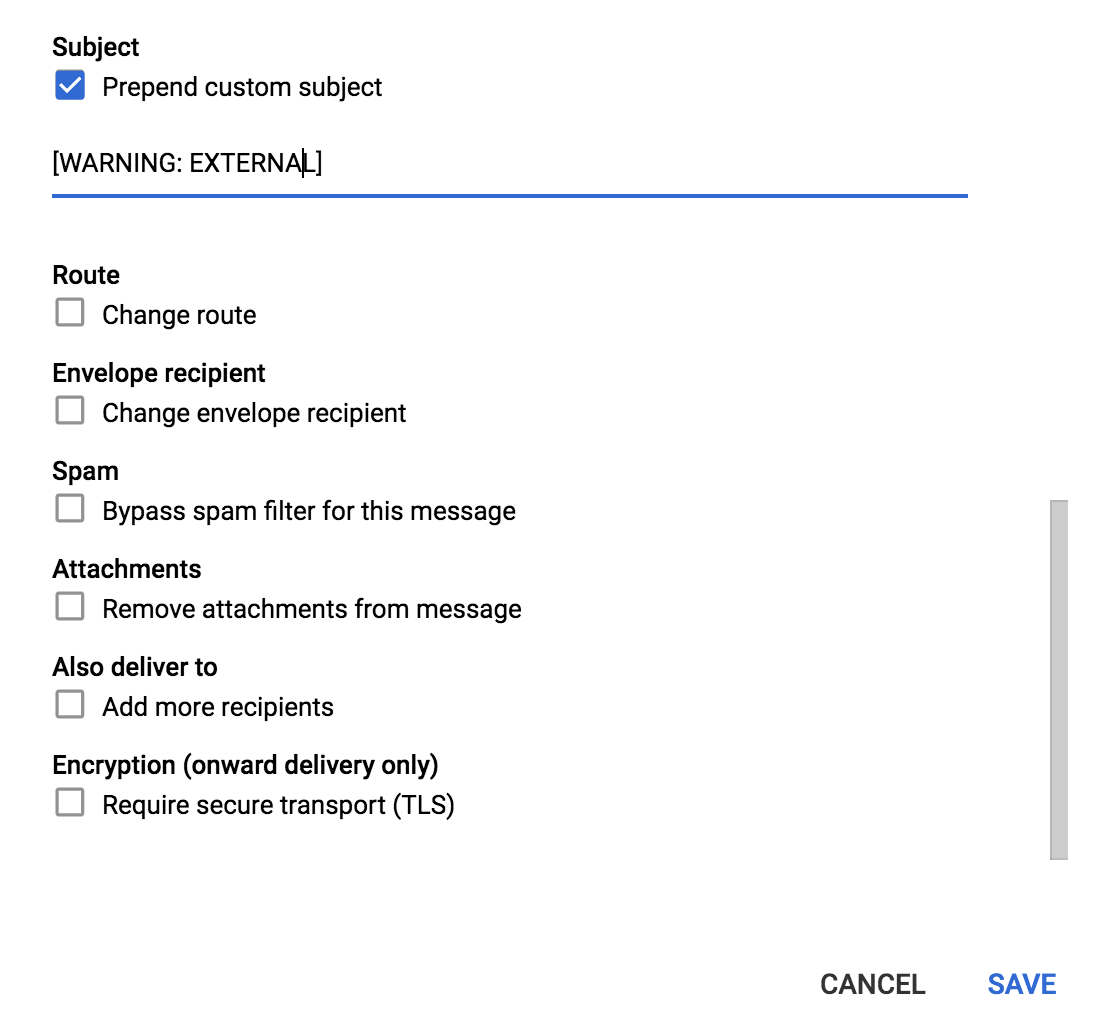

Beachten Sie, dass Warnbanner nur bei Verwendung der Webmail-Oberfläche angezeigt werden. Ihre Mitarbeiter erhalten keine visuellen Hinweise, wenn sie mit einem klassischen E-Mail-Client wie Microsoft Outlook auf ihre Mailbox zugreifen. Wir empfehlen daher, auch die Betreffzeile der eingehenden E-Mails zu ändern, falls E-Mails von außerhalb Ihres Unternehmens gesendet werden.

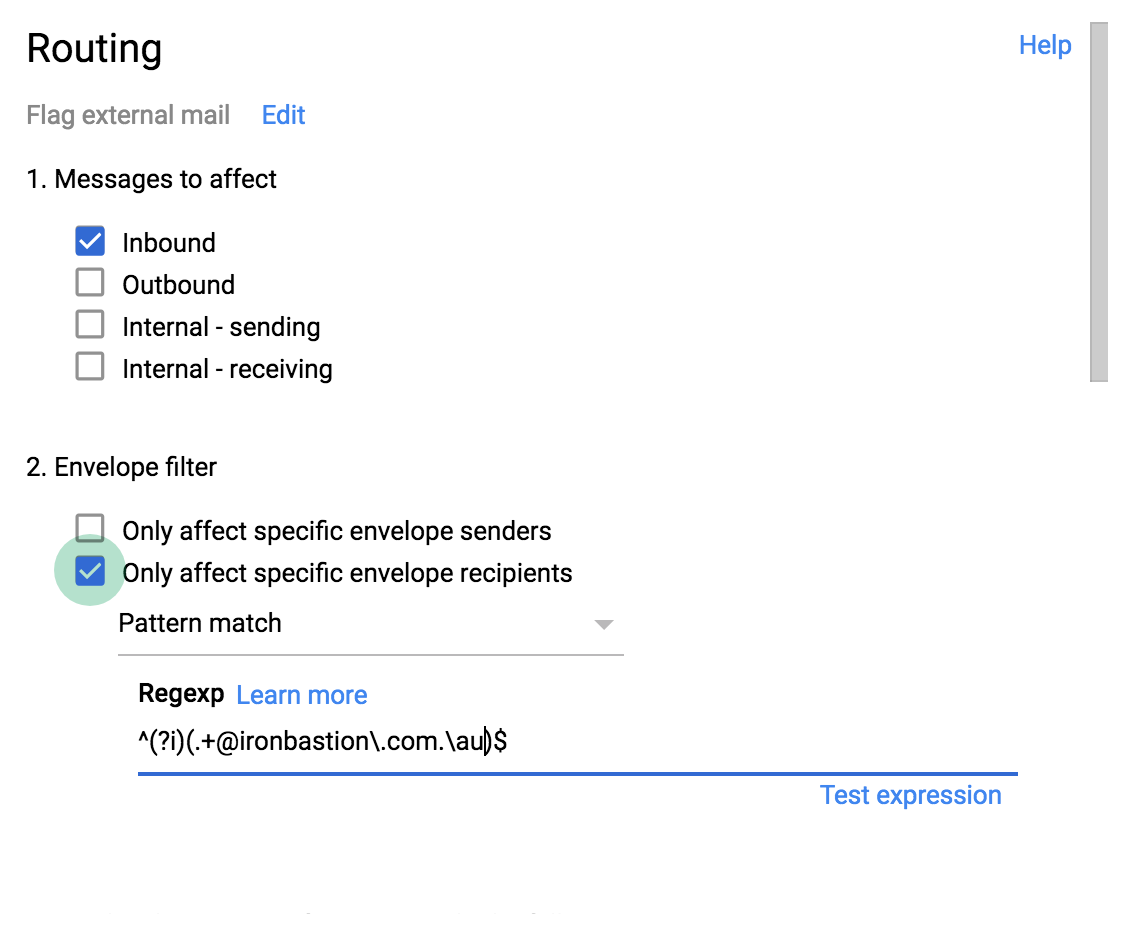

Um die Betreffzeilen eingehender E-Mails zu ändern, gehen Sie im Admin-Portal erneut zu Apps -> G Suite -> Gmail -> Erweiterte Einstellungen. Scrollen Sie nach unten zu Routing und fügen Sie einen neuen Eintrag wie folgt hinzu. Wählen Sie „Eingehend“ unter „Zu beeinflussende Nachrichten“. Wählen Sie die Option „Nur bestimmte Absender von Umschlägen betreffen“ und wählen Sie „Musterübereinstimmung“ aus dem Dropdown-Menü. Geben Sie ^(?i)(.+@yourdomain\.com.\.au)$ in das Regexp-Feld ein.

Scrollen Sie schließlich nach unten und wählen Sie „Benutzerdefinierten Betreff vorangestellt“, um Ihre bevorzugte Warnbezeichnung hinzuzufügen, und klicken Sie dann auf Speichern.

Voilá! Die Betreffzeile der externen E-Mails enthält nun einen Warnhinweis.

Nutzung von Anti-Phishing-Diensten zur Erkennung von E-Mail-Spoofing

Die dritte Option zur Bekämpfung von Imitationsangriffen (sowohl E-Mail-Adress-Spoofing als auch Display Name Spoofing) ist die Vorabprüfung Ihrer eingehenden E-Mails mithilfe von Anti-Phishing-Diensten. Diese Dienste verfügen über Technologien, die speziell dafür entwickelt wurden, Unternehmen vor Phishing-Bedrohungen zu schützen, einschließlich Email Address Spoofing und Display Name Spoofing-Angriffen.

Warum Anti-Phishing-Dienste überlegen sind

Anti-Phishing-Dienste können den gesamten Inhalt der eingehenden E-Mails sorgfältig analysieren und nach allen roten Fahnen suchen, die auf einen Phishing-Versuch hindeuten, wie z. B. typische Formulierungen und Textsemantiken, ungültige digitale Signaturen und eine schlechte Absenderreputation. Die integrierten Anti-Phishing-Algorithmen werden durch maschinelles Lernen, künstliche Intelligenz (KI) und Threat Intelligence Networks unterstützt. Zweitens werden auch Dateianhänge in sicheren Umgebungen auf bekannte und unbekannte Bedrohungen analysiert, und eingebettete Hyperlinks werden so verändert, dass sie in Echtzeit analysiert (und blockiert) werden, wenn der Empfänger auf sie klickt.

Anti-Phishing-Dienste sind mit allen E-Mail-Dienstleistern kompatibel. Unabhängig davon, ob Ihre Kanzlei G Suite, Office 365, Microsoft Exchange vor Ort oder eine von Ihrem IT-Dienstleister bereitgestellte E-Mail-Plattform nutzt, können Anti-Phishing-Dienste nahtlos mit jedem von ihnen integriert werden. Wenn Sie sich für die Arten von Anti-Phishing-Diensten interessieren, die die 100 größten Anwaltskanzleien in Australien nutzen, lesen Sie bitte unseren Forschungsartikel zu diesem Thema.

Zusammenfassung

Email Address Spoofing und Sender Name Spoofing sind Techniken, auf die sich Cyberkriminelle bei E-Mail-basierten Imitationsangriffen verlassen. Ziel dieser Betrügereien ist es, Mitarbeiter einer Organisation zu täuschen und sie dazu zu bringen, Zahlungen zu leisten oder sensible Informationen an einen Angreifer zu senden. Aufgrund der in den 1980er Jahren getroffenen Designentscheidungen können E-Mails die Authentizität des Absenders nicht garantieren. Kriminelle wenden verschiedene Methoden an, um den Absender einer Nachricht zu fälschen, und jede dieser E-Mail-Bedrohungen muss anders angegangen werden. Während eine einfache Änderung des DNS eines Unternehmens zur Aufnahme von SPF-, DKIM- und DMARC-Einträgen E-Mail-Adress-Spoofing-Versuche abwehren kann, müssen Sie bei Display Name Spoofing-Angriffen Ihre Mitarbeiter zu größerer Wachsamkeit anhalten. Eingehende E-Mails können mit visuellen Hinweisen versehen werden, um Mitarbeiter zu warnen, wenn eine E-Mail nicht von einem internen Absender stammt. Darüber hinaus können Anti-Phishing-Dienste E-Mails mithilfe fortschrittlicher Technologien auf Phishing untersuchen, um das Risiko Ihres Unternehmens, Opfer eines Phishing-Angriffs zu werden, zu minimieren.

Über Iron Bastion

Iron Bastion ist Australiens Experte für Anti-Phishing. Wir bieten allen Unternehmen die gleiche Anti-Phishing-Technologie, die auch von großen Unternehmen verwendet wird, ohne die Preise für große Unternehmen.

Wir bieten eine Reihe von Anti-Phishing-Diensten, die Cloud-basiert sind, vollständig verwaltet werden und sich leicht in Ihre bestehende Infrastruktur integrieren lassen. Unser Team besteht aus qualifizierten Cybersecurity-Fachleuten, und alle unsere Mitarbeiter und Betriebe sind in Australien ansässig.

Kontaktieren Sie uns für eine kostenlose Beratung.