Was sind Ticket Scalping Bots

Scalping in seiner modernen Ausprägung, auch bekannt als Massen- oder automatisierter Kauf, ist eine Bedrohung für eCommerce- und Ticketing-Websites, die begehrte Produkte und Dienstleistungen verkaufen. Scalper sind bösartige Akteure, die Tickets oder Produkteinheiten mit skalierbaren Methoden kaufen, die normalen Benutzern nicht zur Verfügung stehen. Ticket-Bots sind automatisierte Software, die für den massenhaften Kauf von Eintrittskarten eingesetzt wird.

In den meisten Märkten werden inzwischen über 40 % aller Online-Ticketbuchungen von automatisierter Software vorgenommen, um später weiterverkauft zu werden, obwohl es Gesetze gibt, die speziell gegen diese Situation vorgehen. Dies macht Scalping, und insbesondere Bot-gesteuertes Scalping, zu einem großen Problem für Verkäufer.

Die Ticket-Scalping-Industrie

Scalping wird normalerweise mit dem Verkauf von Tickets für Veranstaltungen in Verbindung gebracht, aber Scalper-Roboter können auch eingesetzt werden, um physische Produkte in großen Mengen für den Weiterverkauf zu kaufen.

Scalping ist ein profitables Geschäft, das seit den 1800er Jahren existiert. Da immer mehr Scalper dazu übergehen, automatisierte Tools zu verwenden, wird das Problem immer größer. Scalping-Bots sind billig, einfach zu bedienen und bieten Scalern eine sehr hohe Rendite.

Es gibt nur begrenzte behördliche Kontrollen und praktisch keine strafrechtliche Verfolgung von Scalern, so dass sie ungestört arbeiten können. Scalper ziehen es vor, von kleinen Ländern aus zu operieren, in denen es kaum gesetzliche Vorschriften gibt, und auch von Steueroasen wie der Isle of Man aus. Der Ticket-Import ist ein Wirtschaftszweig, der weltweit 15 Milliarden Dollar pro Jahr einnimmt.

Scaler studieren bevorstehende Veranstaltungen und Produkteinführungen Wochen oder Monate im Voraus, um sich auf einen Auftrag vorzubereiten. Wenn es einen Internetverkauf gibt, sind Scalping-Bots bereit, ein beliebtes Produkt oder Eintrittskarten für eine Veranstaltung innerhalb von Millisekunden nach deren Start zu kaufen. Scalper verdrängen einzelne Käufer, sammeln Bestände und verursachen eine Verknappung für normale Verbraucher, wodurch die Marktpreise in die Höhe getrieben werden.

Wie automatisierte Scalping-Angriffe funktionieren

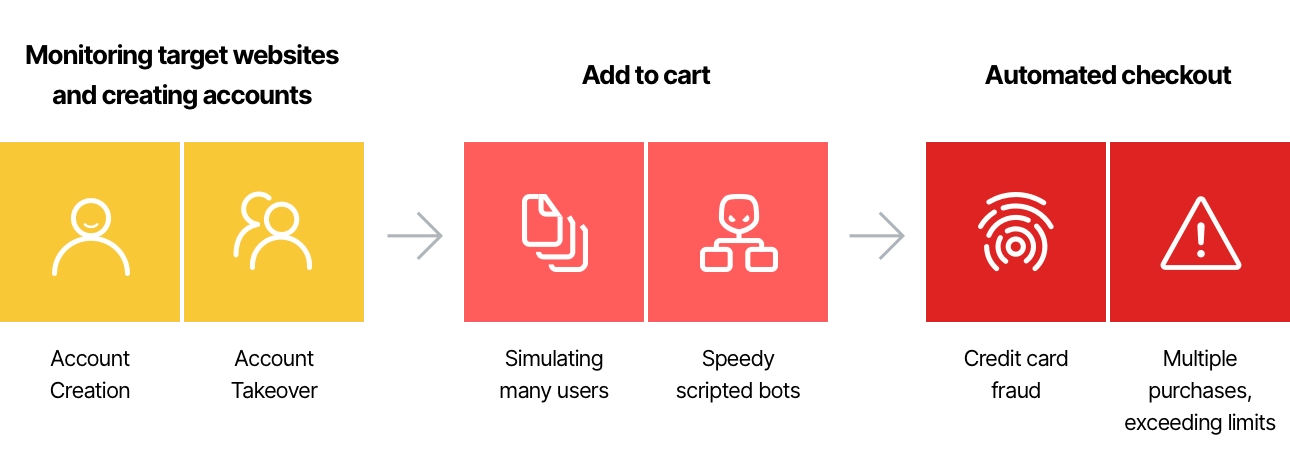

Scalpers verwenden Ticket-Bots, um Websites in drei Phasen anzugreifen:

- Durch die Überwachung von Zielwebsites und die Erstellung von Konten – auch bekannt als Drop-Checking oder Spinning – verwenden Scalpers Bots, um ständig Websites von Einzelhändlern, Veranstaltungswebsites und sogar Twitter und andere Social-Media-Feeds zu durchsuchen, um interessante Neueinführungen zu identifizieren. Parallel dazu verwenden Scalper Bots, um automatisch gefälschte Konten zu erstellen oder

- In den Warenkorb zu legen – die Scalper-Bots müssen der erste sein, der den gewünschten Artikel in den Warenkorb legt. Um mehrere Käufe tätigen zu können, ohne blockiert zu werden, müssen Scalper-Bots Sicherheitskontrollen wie Bestandsbeschränkungen, s und mehr aushebeln. Sie verlassen sich in der Regel auf private Proxy-Netzwerke, so dass jede Anfrage von einer völlig anderen, legitimen IP-Adresse kommt. Fortgeschrittene Betreiber sparen zusätzliche Millisekunden aus dem Kaufprozess heraus, indem sie Server verteilen und sie näher an den Websites der Einzelhändler oder Veranstaltungen platzieren, um die Latenzzeit zu minimieren.

- Automatischer Checkout – schließlich automatisieren Scalper-Bots den eigentlichen Kauf. Sie melden sich an, um neue Konten zu erstellen, oder geben alle erforderlichen Informationen ein, um ein Gastkonto zu verwenden, und geben die Zahlung über eine rotierende Liste von Kreditkarten ein. Um nicht entdeckt zu werden, verwenden sie für jeden Kauf ein anderes Abrechnungsprofil und mischen Anmeldedaten, Namen und Adressformate.

Angriffsprozess für Ticket-Scalping-Bots

DIY-Verteidigungsstrategien gegen Ticket-Bots

Sie können die folgenden Strategien anwenden, um Ihre Veranstaltungs- oder E-Commerce-Website gegen Ticket-Bots zu verteidigen:

- Blockieren Sie veraltete Browserversionen oder wenden Sie einen leistungsstarken Schutz an, da die meisten Bots virtualisierte Browser mit veralteten Versionen verwenden.

- Setzen Sie Ratenbegrenzungen für APIs, mobile Anwendungen und Websites, um automatischen Missbrauch zu verhindern.

- Blockieren Sie Hosting-Anbieter und Proxys, die häufig von Scalpern verwendet werden, wie Digital Ocean, OVH SAS, OVH Hosting und Choopa.

- Achten Sie auf erfolglose Anmeldungen, die oft auf Bot-Aktivitäten hinweisen.

Erweiterte Abwehrtechniken

Die folgenden Techniken bieten einen umfassenderen Schutz gegen bösartige Bots im Allgemeinen und Ticket-Bots im Besonderen.

Geräte-Fingerprinting

Bots, die versuchen, Scalping zu betreiben, müssen in großem Maßstab arbeiten und können nicht jedes Mal ihr Gerät wechseln. Sie müssen den Browser wechseln, den Cache leeren oder den Inkognito-Browsermodus verwenden, virtuelle Maschinen oder Emulatoren nutzen. Device Fingerprinting kann dabei helfen, eine Reihe von Browser- und Geräteparametern zu identifizieren, die zwischen den Sitzungen gleich bleiben, was wahrscheinlich bedeutet, dass dieselbe Entität immer wieder eine Verbindung herstellt.

Browser-Validierung

Einige bösartige Bots geben vor, einen bestimmten Browser zu verwenden, und wechseln dann die Benutzeragenten, um nicht entdeckt zu werden. Bei der Browservalidierung wird überprüft, ob der Browser des Benutzers wirklich das ist, was er vorgibt zu sein. Dies kann beispielsweise dadurch geschehen, dass überprüft wird, ob der Browser über den erwarteten JavaScript-Agenten verfügt, Aufrufe auf die erwartete Art und Weise tätigt und Verhaltensmuster aufweist, die von menschlichen Benutzern erwartet werden.

Reputationsanalyse

Es gibt bekannte Software-Bots mit vorhersehbaren Verhaltens- und technischen Mustern oder sogar identifizierbaren IPs. Wenn Sie Zugang zu einer Datenbank mit Bot-Mustern haben, können Sie bekannte Bots identifizieren, die auf Ihre Website zugreifen. Datenverkehr, der auf den ersten Blick wie ein echter menschlicher Benutzer aussieht, kann durch einen Querverweis mit bekannten schlechten Bot-Mustern leicht als Bot identifiziert werden.

Verhaltensanalyse durch maschinelles Lernen

Menschliche Benutzer einer Zahlungsseite haben vorhersehbare Verhaltensmuster. Bots verhalten sich in der Regel anders, aber auf eine Art und Weise, die Sie nicht immer im Voraus festlegen oder erkennen können. Die Verhaltensanalyse von Metriken wie angeforderte URLs, Website-Beteiligung, Mausbewegungen und mobile Swipes ermöglicht es, Nutzer oder Transaktionen zu entdecken, die anomal oder verdächtig sind. Dies kann helfen, bösartige Bots zu identifizieren.

Progressive Herausforderungen

Wenn Sie einen Bot vermuten, sollten Sie mehrere Möglichkeiten haben, um zu überprüfen, ob der Datenverkehr wirklich menschlich ist. Um eine Störung echter Benutzer zu vermeiden, ist es am besten, mehrere Herausforderungen mit progressivem Schwierigkeitsgrad auszuprobieren, so dass alle, außer den fortgeschrittensten Bots, in den früheren Stadien der Herausforderung scheitern:

- Cookies-prüft, ob der Benutzer/Bot Cookies akzeptiert (für echte Benutzer unsichtbar)

- JavaScript-prüft, ob der Bot Javascript darstellen kann (verlangsamt die Seite für einen Benutzer leicht)

- -prüft, ob der Bot eine komplexe Benutzeraktion durchführen kann (störend für Benutzer)

Sehen Sie, wie Imperva Advanced Bot Protection Ihnen beim Schutz gegen Ticket-Scalping-Bots helfen kann.

Imperva Bot Management

Die Lösung Advanced Bot Protection von Imperva kann vor Ticket-Bots schützen, indem sie alle oben erwähnten fortschrittlichen Sicherheitsmaßnahmen einsetzt und es Ihnen ermöglicht, bösartige Bots mit minimaler Unterbrechung des echten Benutzerverkehrs zu identifizieren:

- Geräte-Fingerprinting

- Browser-Validierung

- Verhaltensanalyse

- Reputationsanalyse

- Progressive Herausforderungen

Außerdem deckt Imperva die zusätzlichen Sicherheitsmaßnahmen ab, die eine defensive Bot-Strategie ergänzen. Es bietet Multi-Faktor-Authentifizierung und API-Sicherheit, die sicherstellen, dass nur der gewünschte Datenverkehr auf Ihren API-Endpunkt zugreifen kann, und blockiert die Ausnutzung von Schwachstellen.

Über den Bot-Schutz hinaus bietet Imperva mehrschichtigen Schutz, um sicherzustellen, dass Websites und Anwendungen verfügbar, leicht zugänglich und sicher sind, einschließlich:

- DDoS-Schutz – Aufrechterhaltung der Betriebszeit in allen Situationen. Verhindern Sie, dass DDoS-Angriffe jeder Art und Größe den Zugriff auf Ihre Website und Ihre Netzwerkinfrastruktur verhindern.

- CDN – Verbessern Sie die Website-Leistung und reduzieren Sie die Bandbreitenkosten mit einem CDN, das für Entwickler entwickelt wurde. Cachen Sie statische Ressourcen am Netzwerkrand und beschleunigen Sie gleichzeitig APIs und dynamische Websites.

- WAF: Die Cloud-basierte Lösung lässt legitimen Datenverkehr zu und verhindert unerwünschten Datenverkehr, um Anwendungen am Netzwerkrand zu schützen. Gateway WAF schützt Anwendungen und APIs innerhalb Ihres Netzwerks.

- Schutz vor Kontoübernahmen – nutzt einen absichtsbasierten Erkennungsprozess, um Versuche zu identifizieren und abzuwehren, Benutzerkonten für böswillige Zwecke zu übernehmen.

- RASP – schützt Ihre Anwendungen von innen heraus vor bekannten und Zero-Day-Angriffen. Schneller und präziser Schutz ohne Signatur oder Lernmodus.